Berichte

Dieser Bereich enthält Berichte, die Ihnen helfen, den Zustand von Geräten, Schwachstellen und der Übereinstimmung mit Sicherheitsanforderungen zu überwachen und zu teilen. Folgende Berichtstypen stehen zur Verfügung:

- "Compliance-Bericht zu Asset-Schwachstellen": enthält alle Daten, die für die Konformität mit dem Cyber Resilience Act (CRA) relevant sind; durch sein umfassendes Protokoll von Schwachstellenereignissen an Geräten unterstützt dieser Bericht insbesondere Maschinenbauer dabei, CRA-Konformität herzustellen

- "Geräte-Übersicht": listet alle Geräte auf, die auch im Inventar enthalten sind, einschließlich ihrer Haupteigenschaften und dem Status ihrer Schwachstellen (offen, geplant, pausiert, behandelt und erledigt)

- „Schwachstellenübersicht”: listet alle Schwachstellen auf, die aktuell für das System gelten und im Bedrohungs-Fokus angezeigt werden – einschließlich ihrer Details und Statistiken darüber, wie viele Assets von jeder Schwachstelle betroffen sind.

- "Implementierte Aufgaben": listet alle Aufgaben auf, die von diesem Kunden in diesem System seit seiner Einrichtung über die Funktion 'Als implementiert markieren' als erledigt gekennzeichnet wurden

- „Zonenübersicht“: listet alle Zonen auf, die derzeit in der Zonenverwaltung definiert sind – einschließlich ihrer Eigenschaften, der Anzahl der Assets pro Zone, der individuell bewerteten Assets, der IP-Bereiche in dieser Zone sowie Informationen zu nicht zugewiesenen und ignorierten Zonen.

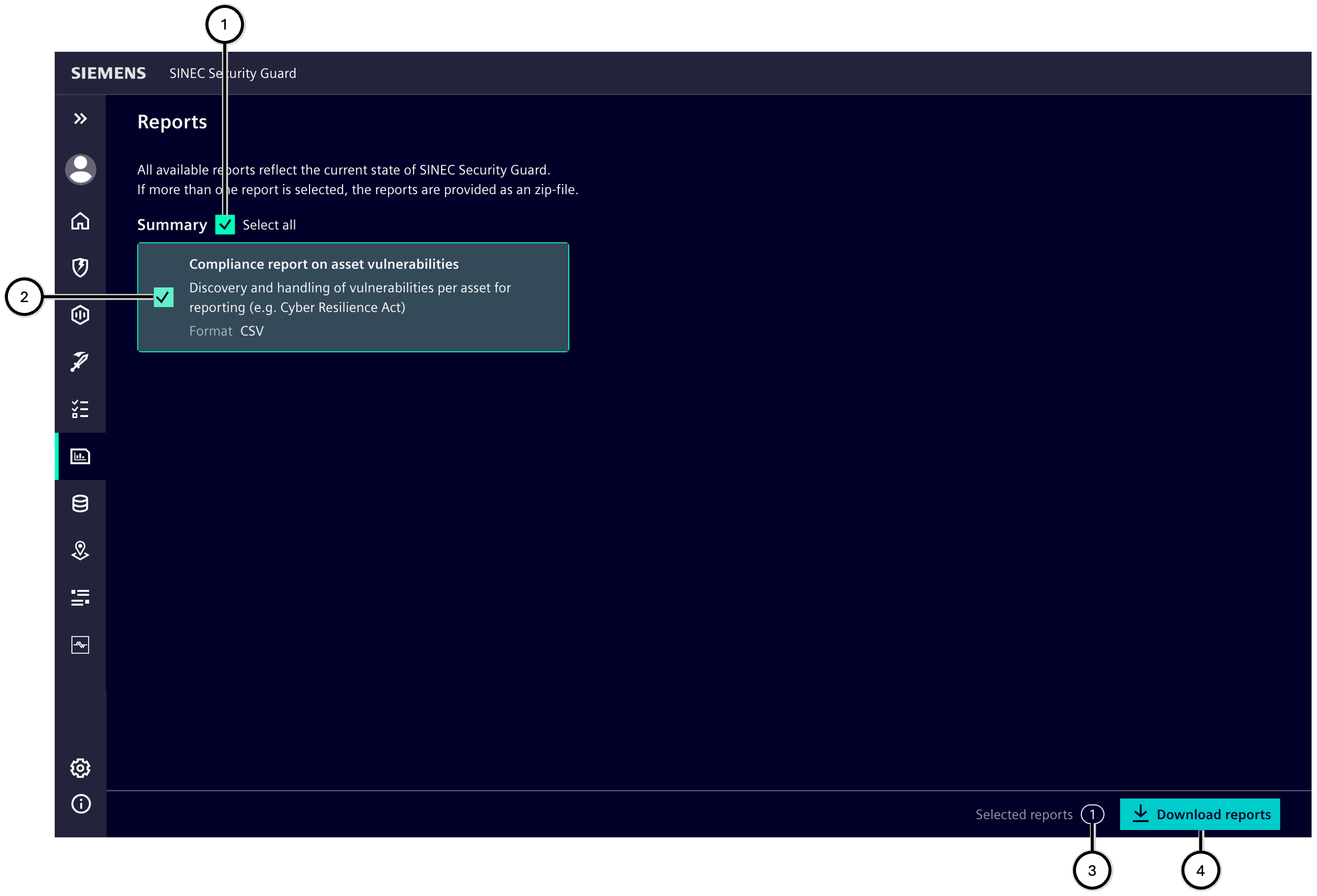

| Nummer | Beschreibung |

|---|---|

| ① | Schaltfläche zum Auswählen aller Report-Typen von Detaillierte Daten |

| ② | Schaltfläche zum Auswählen eines jeweiligen einzelnen Reports |

| ③ | Anzahl der ausgewählten Reports |

| ④ | Schaltfläche zum Herunterladen der ausgewählten Reports |