Grundstruktur

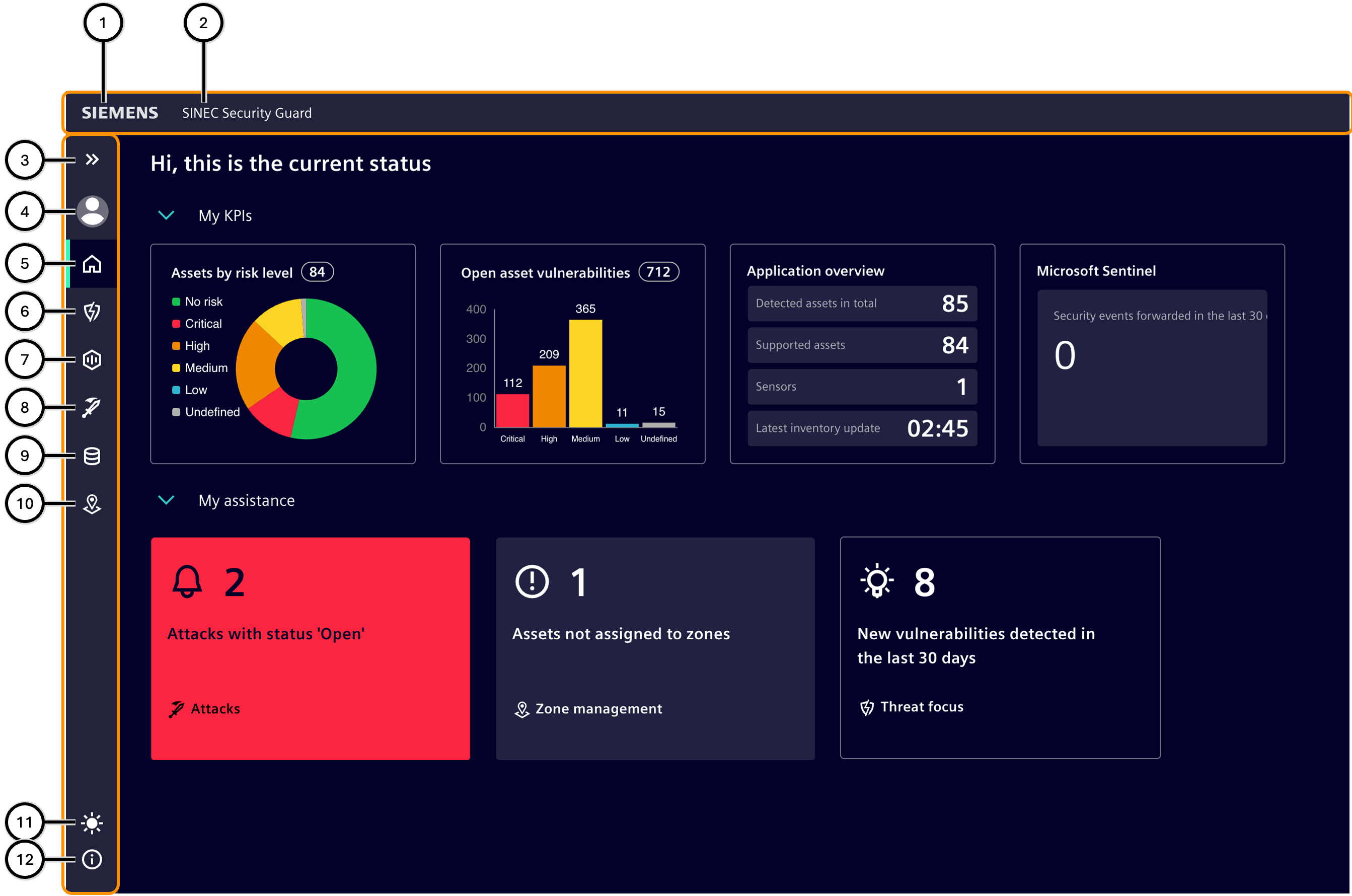

Navigation

| Nummer | Erklärung |

|---|---|

| ① | Siemens-Logo: Siemens AG ist der Hersteller des SINEC Security Guard. |

| ② | SINEC Security Guard: Name des Produkts |

| ③ | Benutzerprofil: Abmelden von der laufenden SINEC Security Guard-Sitzung; um SINEC Security Guard erneut zu verwenden, ist dann ein neuer Login erforderlich. |

| ④ | 'Menü'-Taste: Damit kann das Menü erweitert und reduziert werden, sodass die Beschriftungen angezeigt oder ausgeblendet werden. |

| ⑤ | Startseite: Übersicht über die wichtigsten Werte der Risikosituation. |

| ⑥ | Bedrohungsfokus: Übersicht über Schwachstellen, die Produkte in der Anlage betreffen. |

| ⑦ | Geräte-Fokus: Übersicht über Zonen und Geräte in der Anlage, die von Schwachstellen betroffen sind. |

| ⑧ | Aufgabenverwaltung: Übersicht über Aufgaben, die zur Bewältigung von Schwachstellen der Geräte definiert wurden. |

| ⑨ | Reports: Übersicht über alle Geräte, die SINEC Security Guard überwacht. |

| ⑩ | Inventar: Übersicht über alle Geräte, die SINEC Security Guard überwacht. |

| ⑪ | Zonen-Management: Übersicht über die erstellten Zonen und die zugewiesenen Geräte. |

| ⑫ | Schwachstellen-Quellen: Übersicht über die Quellen von Schwachstelleninformationen. |

| ⑬ | Einstellungen: Passen Sie SINEC Security Guard an Ihre persönlichen Vorlieben an. |

| ⑭ | Impressum und Produktinformationen: Rechtliche und versionsbezogene Informationen sowie die Benutzerdokumentation. |

Startseite

Die Startseite zeigt Informationen über den aktuellen Status des SINEC Security Guard.

Im oberen Bereich zeigen Kacheln (①-③) KPIs, die für die Bewertung der Sicherheitslage der Anlage relevant sind.

Diese Kacheln werden immer angezeigt, unabhängig von ihrer Dringlichkeit:

- 'Geräte nach Risikolevel'

Jedes unterstützte Gerät wird mit seinem höchsten Gesamtrisikolevel gezählt; ein Gerät mit den Risikolevels '3 x Hoch' und '1 x Niedrig' zählt als '1 x Hoch' (da es ein Gerät ist und sein höchstes Risikolevel 'Hoch' ist).

- 'Offene Schwachstellen bei Geräten'

Jede Schwachstelle wird mit dem ihr zugewiesenen Risikolevel gezählt; wenn ein Gerät 4 Schwachstellen mit den Risikolevels '3 x Hoch' und '1 x Niedrig' hat, wird der 'Hoch'-Zähler um 3 und der 'Niedrig'-Zähler um 1 erhöht.

- 'Anwendungsübersicht'

Gesamtanzahl der Geräte im Inventar und die Anzahl derer, die mit SINEC Security Guard kompatibel sind. Zusätzlich wird die Zeit des letzten Inventar-Updates angegeben.

Im unteren Bereich bieten Kacheln Informationen über dringende Handlungsfelder (④-⑤). Kacheln werden nur für Handlungsfelder angezeigt, bei denen ein dringender Änderungsbedarf besteht. Handlungsfelder ohne dringenden Änderungsbedarf werden ausgeblendet und nur angezeigt, wenn ein Änderungsbedarf besteht.

- 'Geräte nicht zugewiesenen Zonen'

Der Risikolevel kann für solche Geräte nicht berechnet werden. Alle Geräte sollten daher Zonen oder der Liste der zu ignorierenden Geräte zugewiesen werden.

- Neue Schwachstellen in den letzten 30 Tagen erkannt

Die bekannten Quellen für Schwachstellenbeschreibungen werden überprüft. Alle neu veröffentlichten Schwachstellen für Geräte aus dem Inventar in den letzten 30 Tagen werden hier gezählt.

| Nummer | Kachel |

|---|---|

| ① | Geräte nach Risikolevel |

| ② | Bedrohungen |

| ③ | Anwendungsübersicht |

| ④ | Anzahl der Geräte, die noch keiner Zone zugewiesen sind |

| ⑤ | Anzahl der neu erkannten Schwachstellen |

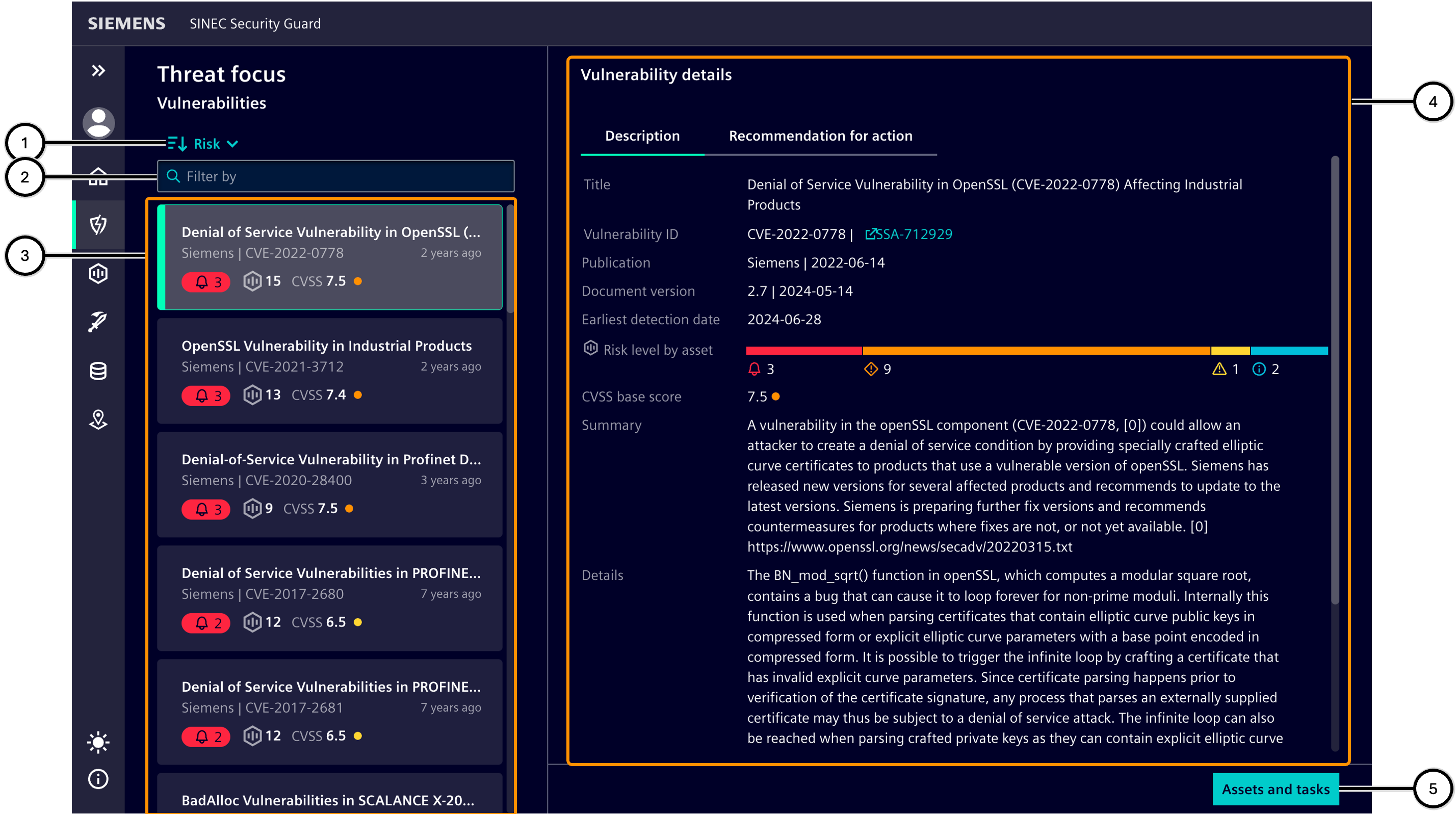

Bedrohungs-Fokus

Dieser Bereich listet nur alle Schwachstellen ③ auf, die für unterstützte Geräte aus dem Inventar bekannt sind. Wenn Sie auf eine Schwachstelle klicken, werden zusätzliche Details dazu ④ angezeigt.

| Symbol | Beschreibung |

|---|---|

| ① | Schaltfläche zur Auswahl der Sortierreihenfolge |

| ② | Eingabefeld zum Filtern der Schwachstellen |

| ③ | Liste der vorhandenen Schwachstellen |

| ④ | Details der ausgewählten Schwachstelle |

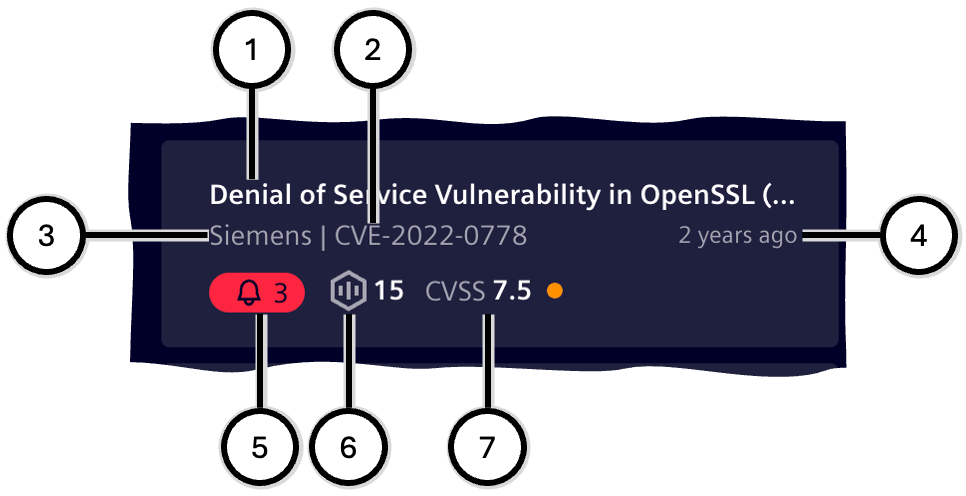

Schwachstelle

Zusätzliche Informationen werden für jede Schwachstelle angezeigt.

Die CVSS-Bewertung ist wie folgt:

| Bewertung | CVSS-Score | Farbcode |

|---|---|---|

| Keine | 0.0 | (keine) |

| Niedrig | 0.1 – 3.9 | Blau |

| Mittel | 4.0 – 6.9 | Gelb |

| Hoch | 7.0 – 8.9 | Orange |

| Kritisch | 9.0 – 10.0 | Rot |

| Symbol | Beschreibung |

|---|---|

| ① | Titel der Schwachstelle |

| ② | ID der Schwachstelle |

| ③ | Herausgeber der Schwachstellenbeschreibung |

| ④ | Alter der Schwachstellenbeschreibung |

| ⑤ | Gesamtrisikoniveau: Höchstes Risiko und Anzahl der von diesem höchsten Risiko betroffenen Geräte |

| ⑥ | Gesamtzahl der von dieser Schwachstelle betroffenen Geräte über alle Risikoniveaus hinweg; diese Gesamtzahl umfasst auch die von dem Gesamtrisikoniveau betroffenen Geräte |

| ⑦ | CVSS-Score der Schwachstelle; der Wert wird auch farblich angezeigt |

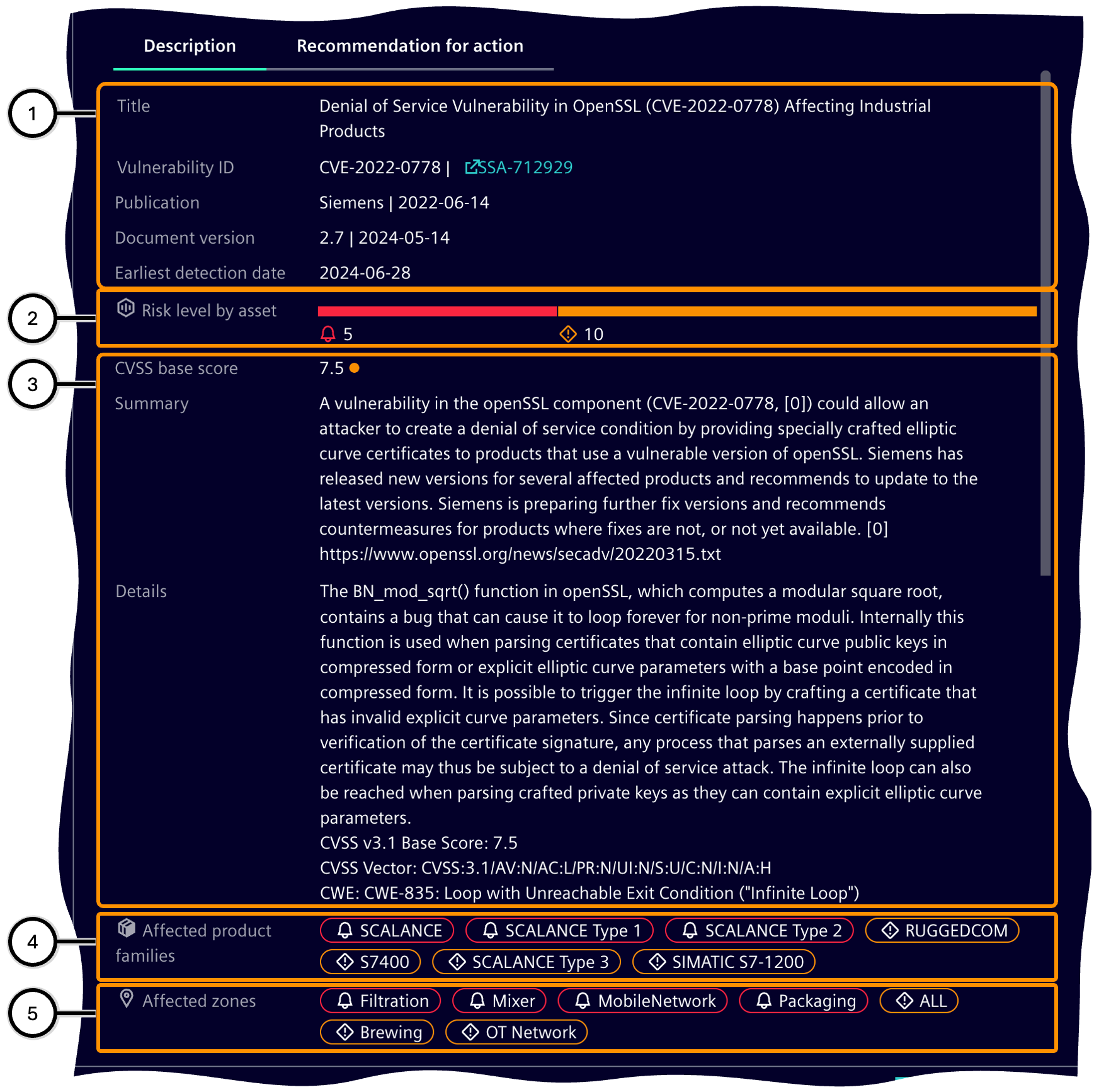

Details der ausgewählten Schwachstelle

Es werden nur Informationen zu Geräten angezeigt, die im Inventar enthalten sind.

Beschreibung

Dieser Bereich zeigt Informationen zur Beschreibung der Schwachstelle sowie deren Auswirkungen und Vorkommen auf Geräte in der Anlage an; siehe 'Bedrohungsdetails'. Dieser Bereich zeigt Optionen zur Behebung der Schwachstelle oder zumindest zur Reduzierung ihrer Auswirkungen oder zur Minderung der Schwachstelle an; siehe 'Bedrohungsdetails'.

| Symbol | Beschreibung |

|---|---|

| ① | Informationen über den Ursprung der Schwachstelle |

| ② | Verteilung der einzelnen Risikostufen über alle betroffenen Geräte; siehe Farbskala für Risikostufen. |

| ③ | Informationen über die Auswirkungen der Schwachstelle |

| ④ | Von der Schwachstelle betroffene Produktfamilien |

| ⑤ | Von der Schwachstelle betroffene Zonen |

Empfohlene Maßnahmen

Dieser Bereich zeigt Optionen zur Behebung der Schwachstelle oder zumindest zur Reduzierung ihrer Auswirkungen oder zur Minderung der Schwachstelle an.

Die Liste der betroffenen Produkte und Lösungen beschreibt jedes Produkt mit den betroffenen Firmware-Versionen und der entsprechenden Lösung; der Link führt zur Produktseite, von der bei Bedarf eine neuere Firmware-Version heruntergeladen werden kann.

| Symbol | Beschreibung |

|---|---|

| ① | Problemumgehungen und Abhilfemaßnahmen |

| ② | Liste der betroffenen Produkte und Lösungen |

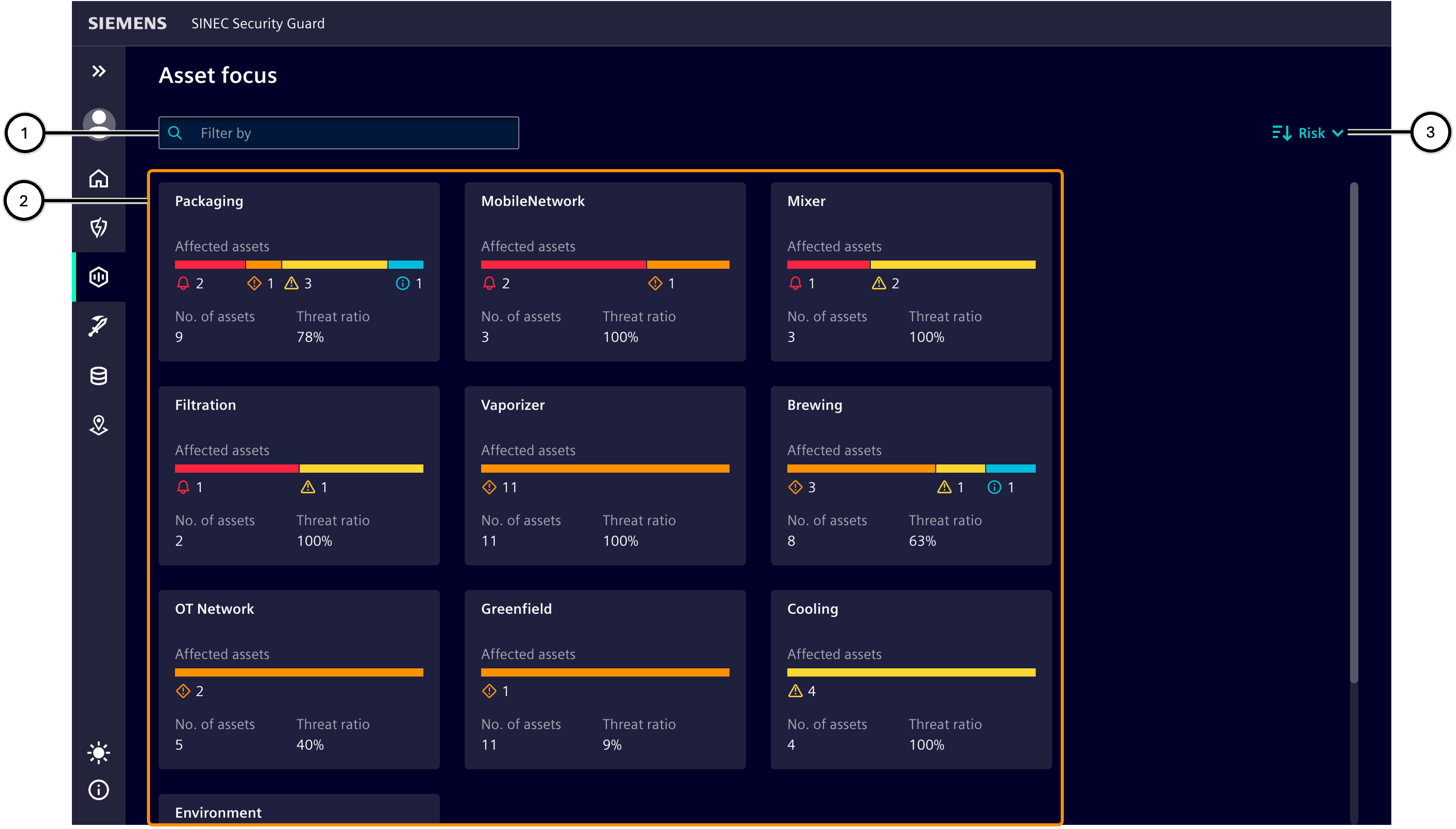

Geräte-Fokus

Dieser Bereich listet alle Zonen, Produkte und Geräte aus dem Inventar auf, für die mindestens eine Schwachstelle bekannt ist. Geräte, die frei von Schwachstellen sind, werden nicht angezeigt.

Sie können alle Schwachstellen des ausgewählten Geräts anzeigen und entsprechende Aufgaben definieren.

Zonenübersicht

Dieser Bereich listet die von Schwachstellen betroffenen Zonen ② auf und zeigt, wie sie betroffen sind ⑤. Ein Klick auf eine Zone öffnet die 'Geräteliste'.

Sie können Zonen filtern ① oder die Sortierung der Zonen anpassen ③.

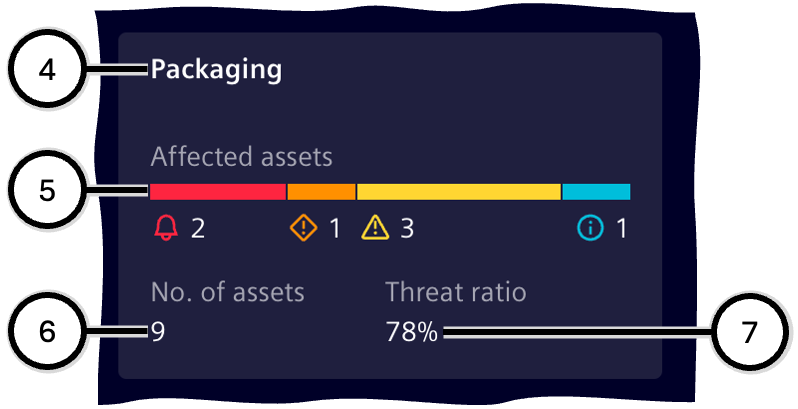

Zusätzliche Informationen werden für jede Zone bereitgestellt (④-⑦).

| Nummer | Beschreibung |

|---|---|

| ① | Eingabefeld zum Filtern der Zonen |

| ② | Liste der Zonen |

| ③ | Sortierschaltfläche |

| Nummer | Beschreibung |

|---|---|

| ④ | Zonenname |

| ⑤ | Verteilung der einzelnen Risikostufen über alle betroffenen Geräte; siehe Farbskala für Risikostufen. |

| ⑥ | Anzahl der Geräte in dieser Zone, die von mindestens einer Schwachstelle betroffen sind. |

| ⑦ | Verhältnis zwischen a) der Gesamtzahl der Geräte in dieser Zone und b) der Anzahl der betroffenen Geräte in dieser Zone; bei '100%' ist jedes in der Zone enthaltene Gerät von mindestens einer Schwachstelle betroffen. |

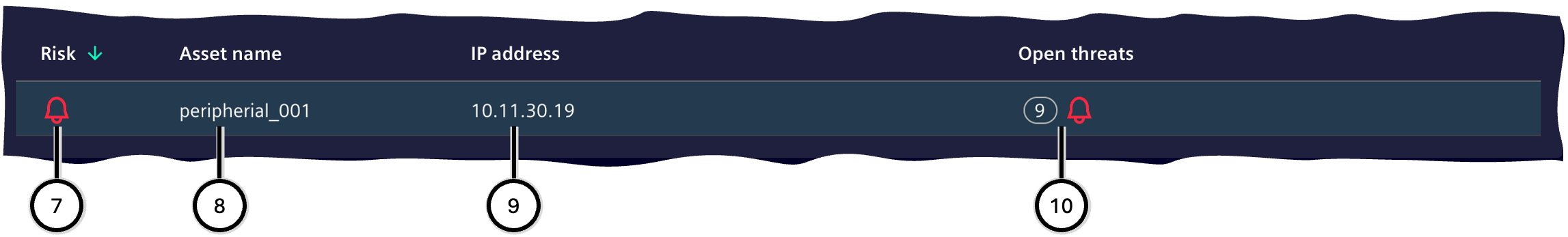

Geräteliste

Dieser Bereich zeigt Informationen über die ausgewählte Zone sowie alle Produkte und Geräte im Inventar, die Teil der Zone sind und von mindestens einer Schwachstelle betroffen sind.

Ein Klick auf die Schaltfläche ① bringt Sie zurück zur 'Zonenübersicht'.

Die Zonendetails ② zeigen wichtige Informationen über die Zone.

Die Liste der Produkte ③ zeigt Produkte, die mindestens ein Gerät enthalten, das sich in der Zone befindet und von einer Schwachstelle betroffen ist. Ein Klick darauf zeigt alle betroffenen Geräte ④ an. Details können für ein ausgewähltes Gerät ⑥ angezeigt werden.

Nachdem Sie ein Gerät ausgewählt und dann zum Bereich 'Bedrohungen und Aufgaben' ⑥ navigiert haben, können alle Schwachstellen des ausgewählten Geräts angezeigt und entsprechende Aufgaben definiert werden. Für jedes betroffene Gerät wird das größte Risikoniveau aufgrund der derzeit anstehenden Schwachstellen ⑦ angezeigt. Es wird auch angezeigt, wie viele dieser anstehenden Schwachstellen noch im Status 'Offen' sind und welches das höchste Risikoniveau der offenen Schwachstellen ist ⑩.

| Nummer | Beschreibung |

|---|---|

| ① | Name der ausgewählten Zone und Navigation zurück zur 'Zonenübersicht' |

| ② | Zonendetails zeigen wichtige Informationen über die Zone |

| ③ | Liste der von Schwachstellen betroffenen Produkte |

| ④ | Höchstes Risikoniveau der Geräte des jeweiligen Produkts |

| ⑤ | Schaltfläche zum Wechseln zu 'Bedrohungen und Aufgaben' |

| ⑥ | Anzeige der Gerätedetails |

| Nummer | Beschreibung |

|---|---|

| ⑦ | Höchstes Risikoniveau aufgrund einer nicht behobenen Schwachstelle an diesem Gerät |

| ⑧ | Gerätename |

| ⑨ | IP-Adresse des Geräts |

| ⑩ | Anzahl und höchstes Risikoniveau der 'Offenen Bedrohungen' |

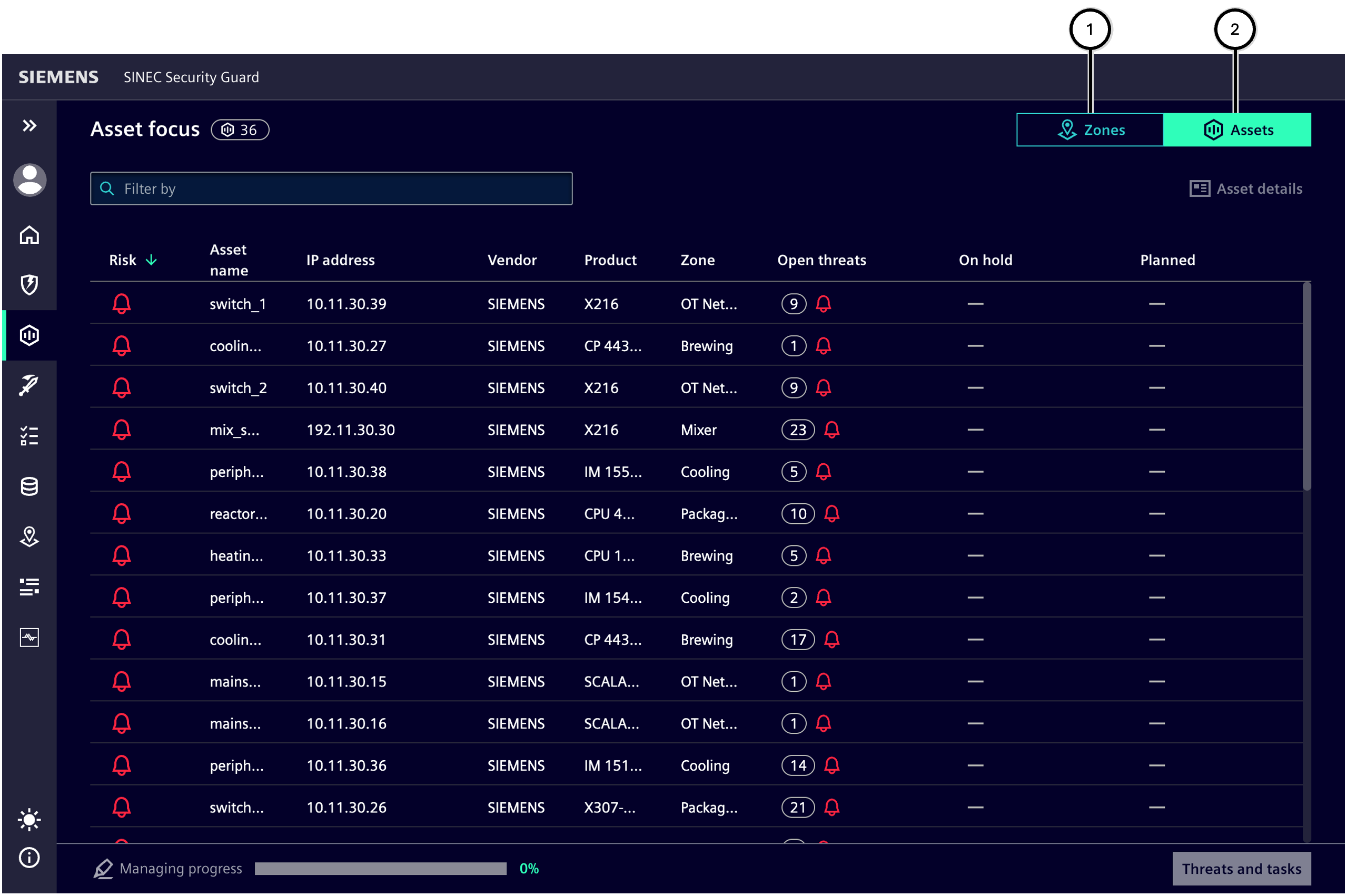

Geräteübersicht

Der Reiter "Geräte" ② im Geräte-Fokus zeigt alle gefährdeten Anlagen unabhängig von der Zonen-Zuordnung. Diese Ansicht ermöglicht eine schnelle Suche nach dem spezifischen Gerät.

| Nummer | Beschreibung |

|---|---|

| ① | Der Reiter "Zonen" zeigt Risikoinformationen zu Anlagen, gruppiert nach Zonen |

| ② | Der Reiter "Geräte" zeigt alle Geräte, die von Schwachstellen im System betroffen sind |

Schwachstellen und Aufgaben

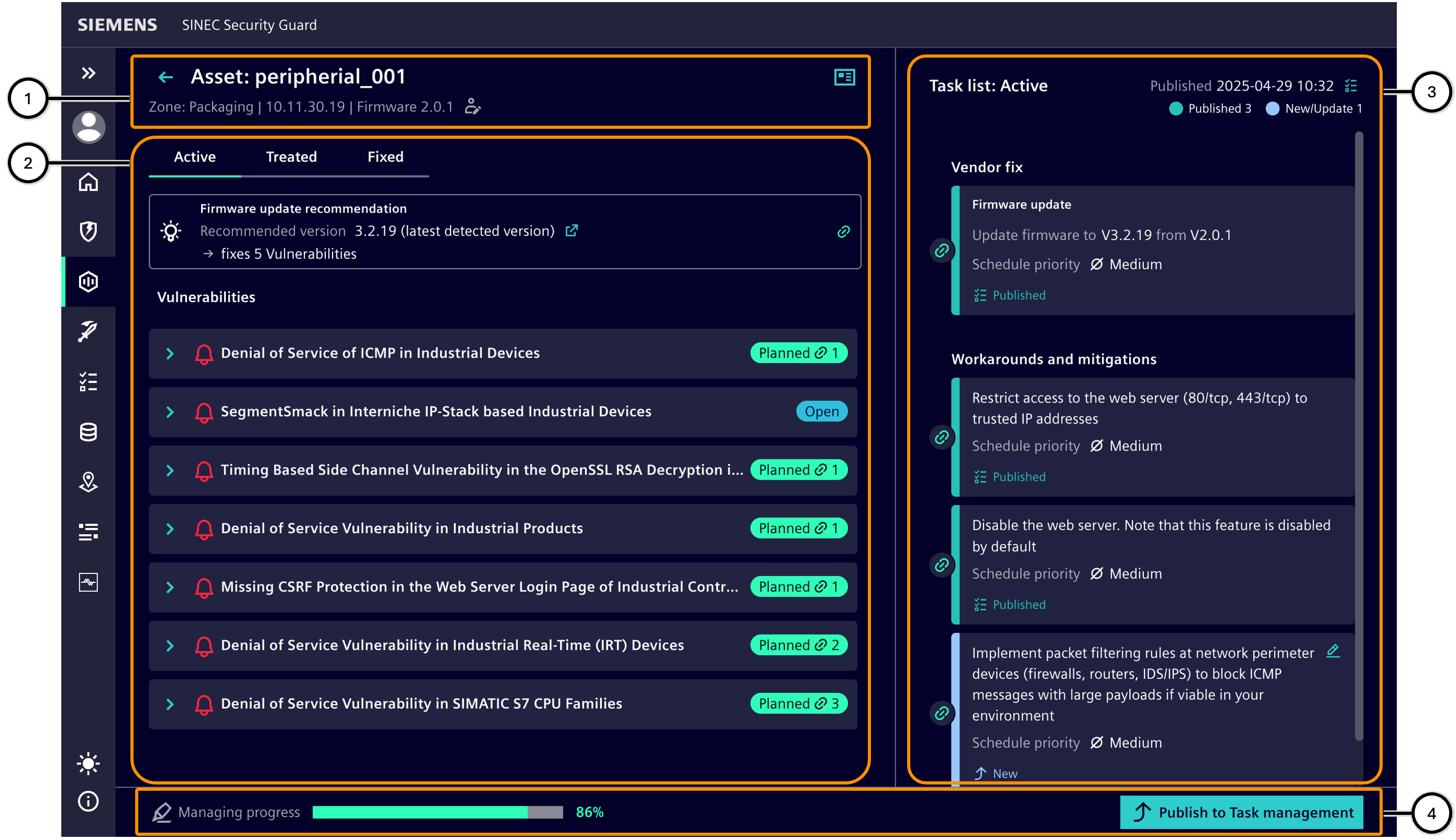

Dieser Bereich ermöglicht das Erstellen von Aufgaben für ein Gerät auf Basis der anstehenden Schwachstellen. Er ist in vier Bereiche unterteilt:

- Geräteinformationen ①,

- Schwachstellen und mögliche Gegenmaßnahmen ②,

- Aufgabenliste ③,

- Bearbeitungsfortschritt und weitere Funktionen ④.

Zur effizienten Bearbeitung der Schwachstellen eines Geräts werden diese Schritte empfohlen:

- Geräteinformationen ① prüfen, um sicher das gewünschte Gerät zu bearbeiten.

- Durchsicht der Informationen der Statusgruppe ‚Aktiv‘ im Bereich „Schwachstellen und mögliche Gegenmaßnahmen“ ②: a. Die Firmware sollte immer auf dem aktuellen Stand sein – viele Schwachstellen lassen sich bereits durch die Installation der neuesten Firmware-Version beseitigen. Ist die installierte Firmware veraltet, sollte eine entsprechende Aufgabe zur Aufgabenliste ③ hinzugefügt werden; alle Schwachstellen, die mit der Firmware-Aktualisierung beseitigt würden, werden damit automatisch als ‚Geplant‘ gekennzeichnet. b. Alle noch nicht behandelten Schwachstellen sollten der Reihe nach geprüft und entsprechende Aufgaben zur Beseitigung der Schwachstellen zur Aufgabenliste ③ hinzugefügt werden. c. Sobald sich der Status einer Schwachstelle von ‚Offen‘ auf ‚Geplant‘ ändert, wird dies in allen Statistiken von SSG sichtbar – etwa im Bearbeitungsfortschritt ④ oder auf Home.

- Durchsicht aller Aufgaben in der Aufgabenliste ③: a. Vermeiden von widersprüchlichen Aufgaben; ggf. Aufgaben wieder entfernen und/oder eine wohlformulierte benutzerdefinierte Aufgabe hinzufügen. b. Entfernen von Doppelungen bei den Aufgaben. c. Bearbeiten von Aufgaben (etwa Anpassen der Priorität), bis die Gesamtheit von Aufgaben der Aufgabenliste sinnvoll ist. d. Verknüpfen aller Aufgaben mit allen Schwachstellen, zu deren Beseitigung sie nötig sind, und ggf. Anpassen der Priorität.

- Veröffentlichen der Aufgabenliste ④. Dadurch werden alle in ihr enthaltenen Aufgaben in die Aufgabenverwaltung überführt – das Ändern dieser Aufgaben im Bereich ‚Schwachstellen und Aufgaben‘ ist nun nicht mehr möglich.

- Ggf. in den Geräteinformationen ① zurück zur Geräteliste navigieren, um die Schwachstellen eines anderen Geräts anzugehen.

- Wenn alle Aufgaben wie gewünscht definiert und veröffentlicht sind, können sie in der Aufgabenverwaltung weiterverarbeitet werden.

In der Übersicht ist ein grober Ablauf veranschaulicht:

- Ein Gerät hat unbearbeitete Schwachstellen, für die noch keine Aufgaben definiert sind; der Bearbeitungsfortschritt ist 0%.

- Für einige Schwachstellen wurden Aufgaben eingeplant, von denen manche bereits an veröffentlicht wurden; der Bearbeitungsfortschritt ist höher als 0%, aber noch nicht 100%.

- Für möglichst viele Schwachstellen wurden Aufgaben eingeplant, und alle Aufgaben sind veröffentlicht; der Bearbeitungsfortschritt liegt im Idealfall bei 100%, manchmal aber auch darunter.

- Die Aufgabenverwaltung zeigt die veröffentlichten Aufgaben. Hier können sie nach Erledigung als ‚Implementiert‘ gekennzeichnet werden. Damit gilt die Schwachstelle als beseitigt.

| Number | Description |

|---|---|

| ① | Geräteinformationen |

| ② | Das Gerät betreffende Schwachstellen |

| ③ | Für das Gerät geplante Aufgaben |

| ④ | Informationen zum Bearbeitungsfortschritt und weitere Funktionen |

| Nummer | Beschreibung |

|---|---|

| ⑤ | Beispielhafter Zustand eines Geräts in 'Schwachstellen und Aufgaben' vor der Bearbeitung |

| ⑥ | Beispielhafter Zustand nach teilweiser Bearbeitung |

| ⑦ | Beispielhafter Zustand nach vollständiger Bearbeitung |

| ⑧ | Beispielhafter Zustand von Aufgaben für ein Gerät in der 'Aufgabenverwaltung' |

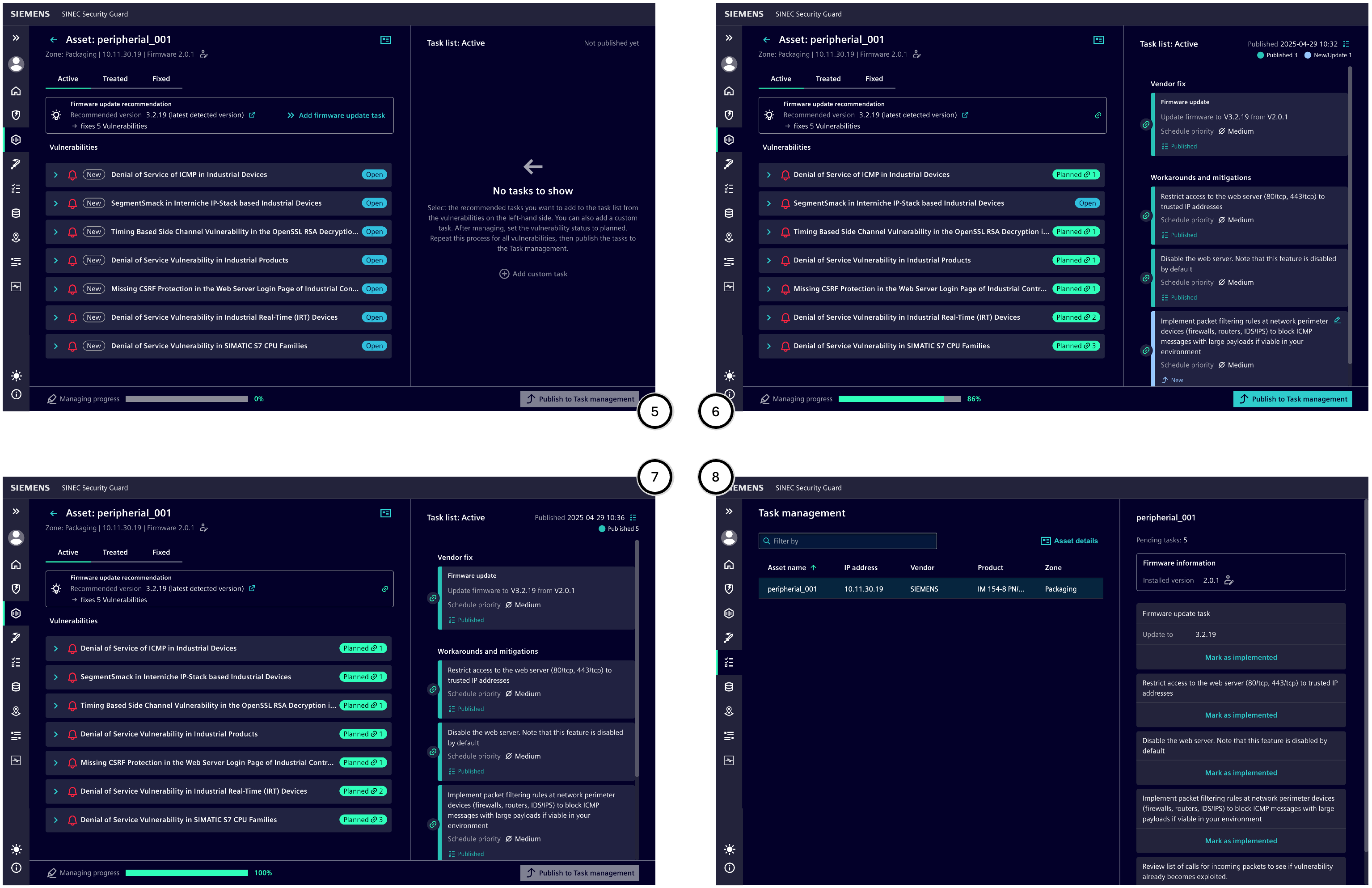

Geräteinformationen

Dieser Bereich informiert über das betroffene Gerät und zeigt seinen Namen ②, die Zone ④, die IP-Adresse ⑤ sowie die aktuell installierte Firmware-Version ⑥; falls die Firmware-Version des Geräts manuell bearbeitet wurde, wird dies entsprechend gekennzeichnet ⑦. Weitere Informationen werden angezeigt mit der Schaltfläche ‚Geräte-Details‘ ③. Ein Klick auf die Zurück-Schaltfläche ① führt zurück zur Geräteliste.

| Nummer | Beschreibung |

|---|---|

| ① | Schaltfläche 'Zurück zur Geräteliste' |

| ② | Gerätename |

| ③ | Schaltfläche 'Gerätedetails' |

| ④ | Name der Zone des Geräts |

| ⑤ | IP-Adresse |

| ⑥ | Version der aktuell installierten Firmware |

| ⑦ | Optionaler Hinweis, falls die Firmware-Version manuell geändert wurde |

Schwachstellen und mögliche Gegenmaßnahmen

Dieser Bereich informiert über Schwachstellen, welche die Sicherheit des Geräts gefährden, und bietet mögliche Gegenmaßnahmen zur Auswahl an.

Statusgruppen

Der Bearbeitungsstatus einer Schwachstelle definiert sich durch die Bewertung der Schwachstelle und die Planung und Erledigung von Gegenmaßnahmen. Statusgruppen helfen dabei, den Überblick über Schwachstellen zu behalten: Jede Statusgruppe versammelt Schwachstellen entsprechend ihres jeweiligen Bearbeitungsstatus‘, so dass man gezielt z.B. all jene Schwachstellen anzeigen kann, die noch eine akute Bedrohung darstellen.

Nur jene Statusgruppen zeigen zusätzlich die Anzahl der enthaltenen Schwachstellen an, bei denen das Ziel eine leere Liste ist.

| Statusgruppe | Bearbeitungsstatus | Angewendete Status |

|---|---|---|

| Aktiv | Zeigt alle Schwachstellen an, die noch nicht fertig bearbeitet sind | 'Offen', 'Geplant' |

| Ausgesetzt | Zeigt alle Schwachstellen an, über die eine vorläufige Entscheidung getroffen wurde | 'Risiko akzeptiert bis…', 'Behebung blockiert', 'Entfernung des Geräts geplant', 'Aufgeschoben' |

| Bearbeitet | Zeigt alle Schwachstellen an, für die seitens Nutzer:in entschieden wurde, nichts zu unternehmen | 'Durch Implementierung veraltet', 'Nicht relevant', 'Abgeholfen' |

| Erledigt | Zeigt alle Schwachstellen an, deren Aufgaben bereits abgearbeitet worden sind | 'Erledigt', 'Geschlossen' (SN) |

| Nummer | Beschreibung |

|---|---|

| ① | Statusgruppe 'Aktiv' mit Anzahl der enthaltenen Schwachstellen |

| ② | Statusgruppe 'Ausgesetzt' mit Anzahl der enthaltenen Schwachstellen |

| ③ | Statusgruppe 'Bearbeitet' |

| ④ | Statusgruppe 'Erledigt' |

Statusgruppe ‚Aktiv‘

In dieser Statusgruppe werden Schwachstellen angezeigt, die derzeit aktiv sind. Es können Aufgaben geplant werden, um diese Schwachstellen zu beseitigen. Das Planen von Aufgaben ist nur für Schwachstellen in der Statusgruppe ‚Aktiv‘ möglich.

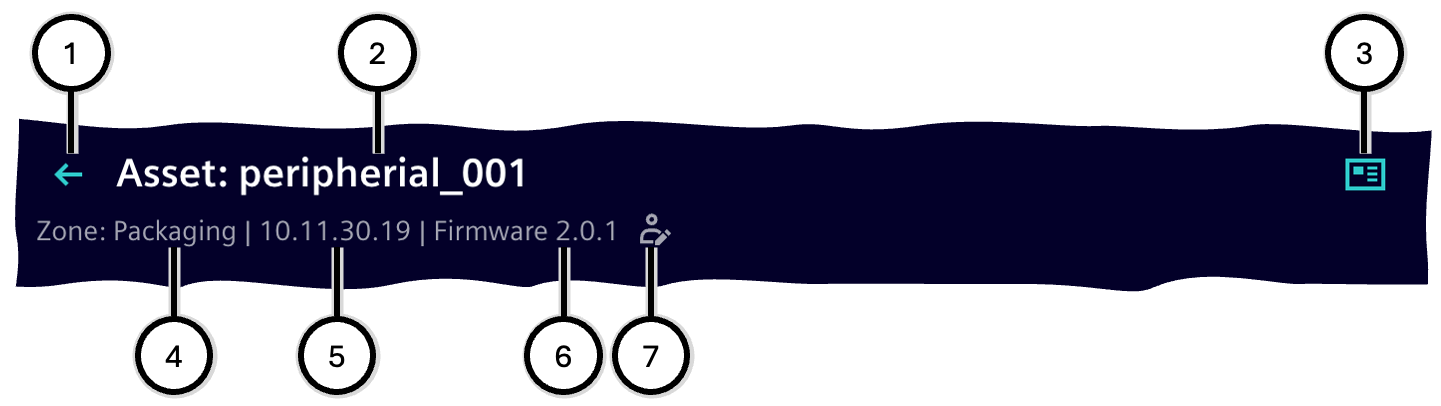

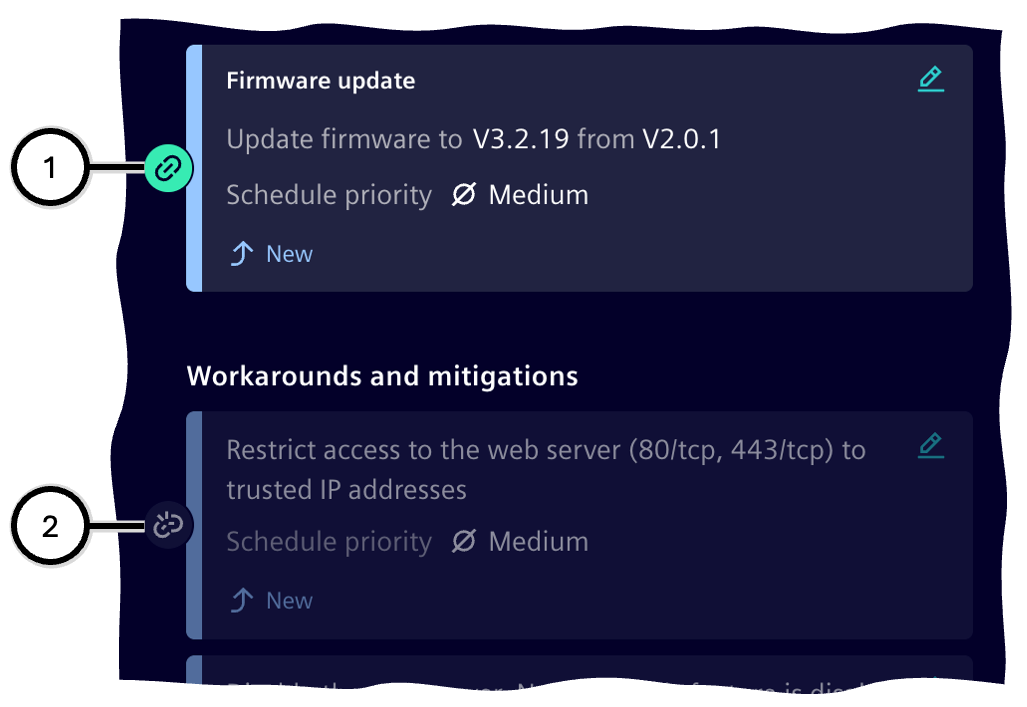

# Firmware-Aktualisierung

Das Objekt ‚Firmware-Aktualisierung‘ zeigt Informationen zum aktuellen Firmware-Stand des Geräts an:

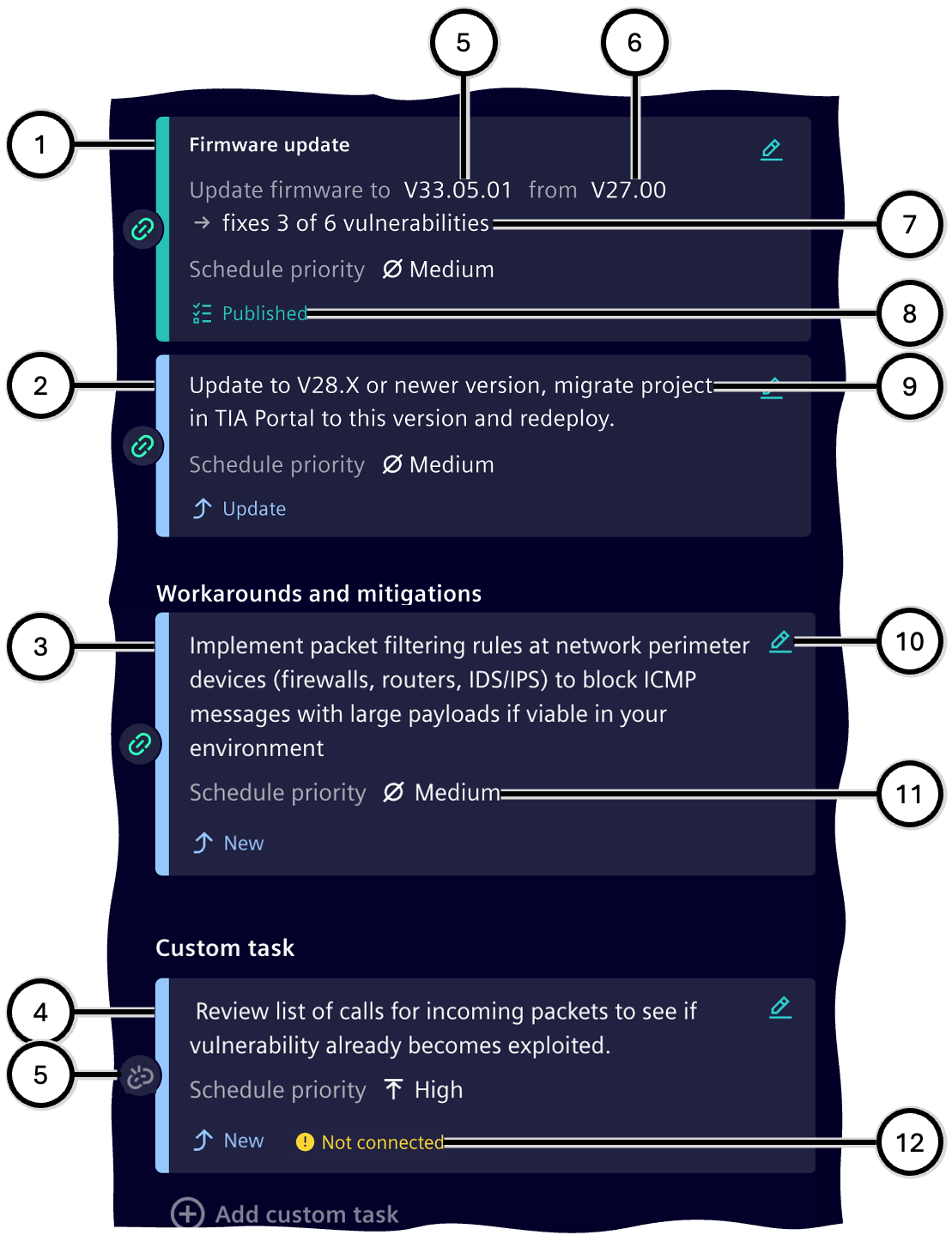

Falls eine neuere Firmware-Version zur Schwachstellenbehebung verfügbar ist als die aktuell installierte, so wird das Objekt ‚Firmware-Aktualisierung‘ mit entsprechenden Informationen angezeigt:

- Version der neuesten Firmware zur Schwachstellenbehebung ① mit optionalem Download-Link ②

- Anzahl damit behobener Schwachstellen ⑤

- Der Planungsstatus einer entsprechenden Aufgabe zur Firmware-Aktualisierung kann sein:

- noch nicht eingeplant ③; ein Klick auf den Link fügt die Aufgabe zur Firmware-Aktualisierung zur Aufgabenliste

- eingeplant ④; die entsprechende Aufgabe findet sich zuoberst in der Aufgabenliste

Falls keine Aktualisierungsempfehlung vorliegt ⑥, kann dennoch eine Aufgabe zur Firmware-Aktualisierung erstellt werden – etwa für eine neue Firmware-Version, die keine Schwachstellen behebt.

| Nummer | Beschreibung |

|---|---|

| ① | Version der neuesten Firmware |

| ② | Aufgabe zur Firmware-Aktualisierung ist noch nicht eingeplant |

| ③ | Optional: Link zur Download-Seite der Firmware |

| ④ | Aufgabe zur Firmware-Aktualisierung ist eingeplant |

| ⑤ | Anzahl von Schwachstellen, die mit der Version beseitigt werden können |

| ⑥ | Darstellung im Fall, dass keine Aktualisierungsempfehlung vorliegt |

# Schwachstellenliste

Eine Schwachstelle kann einen dieser Status annehmen:

| Schwachstellenstatus | Beschreibung | Mit Aufgaben verknüpft | Automatische Wiedervorlage | Statusgruppe |

|---|---|---|---|---|

| Offen / Open | Zu dieser Schwachstelle ist noch nichts entschieden | Nein | Nein | Aktiv / Active |

| Geplant / Planned | Mit dieser Schwachstelle ist mindestens eine Aufgabe verknüpft | Ja | Nein | Aktiv / Active |

| Risiko akzeptiert bis / Risk accepted till | Die Auswirkungen dieser Schwachstelle sind bekannt und werden akzeptiert | Nein | Ja | Ausgesetzt / On hold |

| Behebung blockiert / Remediation blocked | Die Schwachstelle kann aufgrund aktueller Umstände nicht beseitigt werden | Nein | Ja | Ausgesetzt / On hold |

| Gerät wird entfernt / Asset removal planned | Es ist geplant, das Gerät aus der Anlage zu entfernen | Nein | Nein | Ausgesetzt / On hold |

| Nicht relevant / Not relevant | Diese Schwachstelle kann sich nicht auf den Betrieb auswirken | Nein | Ja | Bearbeitet / Treated |

| Durch Umsetzung überholt / Obsolete by implementation | Diese Schwachstelle wird behoben durch anderweitig geplante Aufgaben | Nein | Nein | Bearbeitet / Treated |

| Mitigiert / Mitigated | Diese Schwachstelle ist durch Abhilfemaßnahmen gelindert | Ja | Nein | Bearbeitet / Treated |

| Erledigt / Fixed | Diese Schwachstelle ist gemäß der Hersteller-Empfehlung beseitigt | Ja | Nein | Erledigt / Fixed |

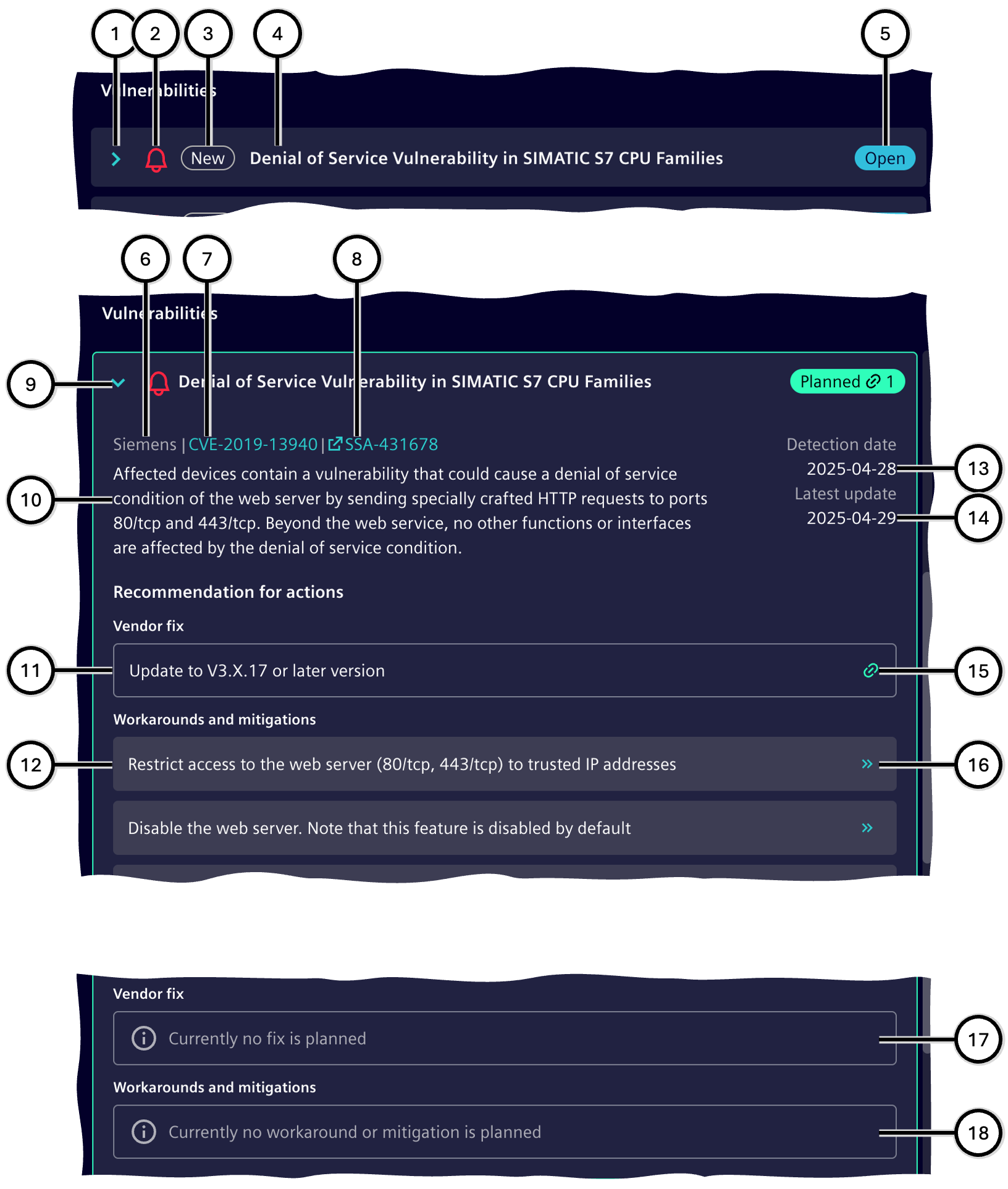

Jede Schwachstelle kann auf- und zugeklappt werden. Zugeklappt zeigt sie diese Informationen an:

- Schaltfläche zum Aufklappen ①

- Risikoniveau der Schwachstelle ② für das gewählte Gerät – siehe Risikoniveau

- Falls diese Schwachstelle seit dem letzten Veröffentlichen von Aufgaben neu hinzugekommen ist (‚Neu‘ ③) oder der Herausgeber eine aktualisierte Schwachstellenbeschreibung publiziert hat (‚Aktualisiert‘ – etwa von CVE-Version 1.2 auf 1.3), wird dies entsprechend angezeigt.

- Titel der Schwachstelle ④

- Aktueller Bearbeitungsstatus der Schwachstelle ⑤

Aufgeklappt zeigt sie diese Informationen an:

- Alle Informationen aus der zugeklappten Darstellung (die vorherige Schaltfläche zum Aufklappen wurde durch die Schaltfläche zum Zuklappen ⑨ ersetzt)

- Herausgeber der Sicherheitsmitteilung ⑥, Kennung der Schwachstelle ⑦ (per Klick öffnet die Schwachstellen-Beschreibung in einer Seitenleiste) sowie die Kennung der Sicherheitsmitteilung ⑧, in welcher die Schwachstelle publiziert wurde (per Klick öffnet die Sicherheitsmittelung in einem separaten Browser-Fenster).

- Beschreibung der Schwachstelle ⑩

- Erkennungsdatum am Gerät ⑬ und letzte Aktualisierung der Schwachstelle ⑭

-

Handlungsempfehlungen gemäß Schwachstellenbeschreibung; diese können aus ‚Aktualisierungsempfehlung des Herstellers‘ ⑪ (ggf. mit Link auf die Ressource) sowie aus ‚Problemumgehungen und Abhilfemaßnahmen‘ ⑫ bestehen. Per Schaltfläche ⑯ kann aus einer Handlungsempfehlung eine konkrete Aufgabe im Bereich Aufgabenliste erstellt und mit dieser Schwachstelle verknüpft werden; dann wird statt der Schaltfläche ein Verknüpfungssymbol angezeigt ⑮. Kommen in anderen Schwachstellen dieses Geräts gleichlautende Handlungsempfehlungen vor, werden diese automatisch ebenfalls mit der Aufgabe verknüpft und auf der Schwachstellenstatus auf „Geplant“ gestellt.

-

Besonders bei jüngst veröffentlichten Schwachstellen kann es vorkommen, dass keine Handlungsempfehlungen vorliegen – dies wird dann entsprechend gekennzeichnet ⑰ ⑱. Oft liefern Hersteller solche dann nach. Bei stark veralteten Geräten muss damit gerechnet werden, dass diese vom Hersteller gar nicht mehr unterstützt werden.

Ein von einer Schwachstelle ausgehendes Risiko kann akzeptiert werden, um es vorläufig aus der Schwachstellen-Betrachtung und den wichtigsten Statistiken zu entfernen. Ein akzeptiertes Risiko wird dadurch nicht behoben und kann dazu führen, dass die entsprechende Schwachstelle ausgenutzt wird oder sich anderweitig negativ auf das System auswirkt. Es wird empfohlen, Schwachstellen zu beseitigen und Risiken nicht zu akzeptieren.

Wird die Schaltfläche zum Akzeptieren des Risikos ⑳ verwendet, muss eine Begründung ㉑ eingetragen werden. Dann wird die zugehörige Schwachstelle in die Statusgruppe 'Ausgesetzt' ㉔ verschoben. Eine dort gelistete Schwachstelle zeigt die eingetragene Begründung an ㉕. Die Schwachstelle kann reaktiviert ㉖ werden, wodurch sie erneut in die Statusgruppe 'Aktiv' ⑲ gelangt.

| Nummer | Beschreibung |

|---|---|

| ① | Schaltfläche zum Aufklappen der Schwachstelleninformationen |

| ② | Risikoniveau der Schwachstelle bei diesem Gerät |

| ③ | Optional: Hinweis auf Veränderungen seit dem letzten Veröffentlichen von Aufgaben |

| ④ | Titel der Schwachstelle |

| ⑤ | Bearbeitungsstatus der Schwachstelle |

| ⑥ | Herausgeber der Sicherheitsmitteilung |

| ⑦ | Beschreibung der Schwachstelle |

| ⑧ | Aktualisierungsempfehlung des Herstellers |

| ⑨ | Schaltfläche zum Zuklappen der Schwachstelleninformationen |

| ⑩ | Beschreibung der Schwachstelle |

| ⑪ | Aktualisierungsempfehlung des Herstellers |

| ⑫ | Problemumgehungen und Abhilfemaßnahmen |

| ⑬ | Erkennungsdatum am Gerät |

| ⑭ | Letzte Aktualisierung der Schwachstelle |

| ⑮ | Anzeige, dass für diese Maßnahme bereits eine entsprechende Aufgabe im Aufgabenbereich erstellt wurde |

| ⑯ | Schaltfläche zum Erstellen einer entsprechenden Aufgabe im Aufgabenbereich |

| ⑰ | Darstellung im Fall, dass keine Aktualisierungsempfehlung des Herstellers vorliegt |

| ⑱ | Darstellung im Fall, dass keine Problemumgehungen oder Abhilfemaßnahmen vorliegen |

| Nummer | Beschreibung |

|---|---|

| ⑲ | Statusgruppe "Aktiv" gewählt |

| ⑳ | Schaltfläche "Risiko akzeptieren" |

| ㉑ | Eingabefeld für Begründung |

| ㉒ | Schaltfläche zum Abbrechen |

| ㉓ | Schaltfläche zum Akzeptieren des Risikos |

| ㉔ | Statusgruppe "Ausgesetzt" gewählt |

| ㉕ | Hinweis auf Statusänderung und Begründung |

| ㉖ | Schaltfläche zur Reaktivierung der Schwachstelle |

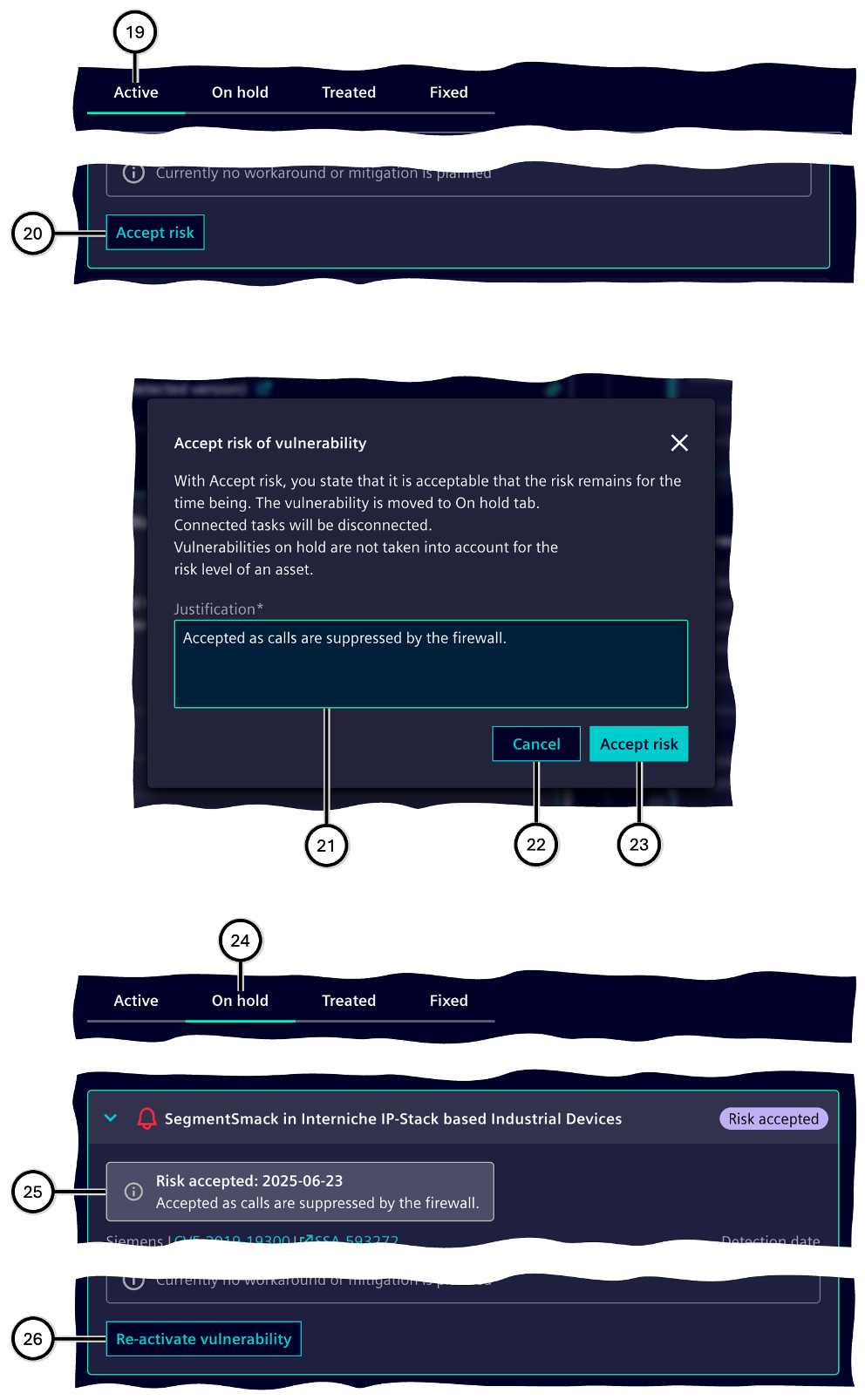

Schwachstelle kann als "Nicht relevant" markiert werden, wenn sie sich nicht auf den Betrieb des Geräts auswirken kann. In diesem Fall wird die Schwachstelle in die Statusgruppe 'Bearbeitet' verschoben und nicht mehr in der Statusgruppe 'Aktiv' angezeigt.

Schwachstelle kann als "Hinfällig dank Implementierung" markiert werden, wenn sie durch andere - bereits implementierte - Aufgaben behoben wurde. In diesem Fall wird die Schwachstelle in die Statusgruppe 'Bearbeitet' verschoben und nicht mehr in der Statusgruppe 'Aktiv' angezeigt.

Statusgruppe ‚Ausgesetzt‘

In dieser Statusgruppe werden Schwachstellen angezeigt, für die lediglich vorläufig gültige Entscheidungen getroffen wurden.

Die weitere und Bedienung folgt weitgehend der Beschreibung der Statusgruppe ‚Aktiv‘; Unterschiede sind:

- Das Objekt ‚Firmware-Aktualisierung‘ wird nicht angezeigt

- Es können keine Aufgaben erstellt werden

- Eine Schwachstelle kann reaktiviert werden

Statusgruppe ‚Bearbeitet‘

In dieser Statusgruppe werden Schwachstellen angezeigt, für die sämtliche mit ihnen verknüpften ‚Problemumgehungen und Abhilfemaßnahmen‘-Aufgaben umgesetzt sind.

Die weitere und Bedienung folgt weitgehend der Beschreibung der Statusgruppe ‚Aktiv‘; Unterschiede sind:

- Das Objekt ‚Firmware-Aktualisierung‘ wird nicht angezeigt

- Es können keine Aufgaben erstellt werden

- Eine Schwachstelle kann reaktiviert werden

Statusgruppe ‚Erledigt‘

In dieser Statusgruppe werden Schwachstellen angezeigt, für welche die Aktualisierungsempfehlung des Herstellers umgesetzt ist.

Die weitere und Bedienung folgt weitgehend der Beschreibung der Statusgruppe ‚Aktiv‘; Unterschiede sind:

- Das Objekt ‚Firmware-Aktualisierung‘ wird nicht angezeigt

- Es können keine Aufgaben erstellt werden

- Eine Schwachstelle kann nicht mehr reaktiviert werden

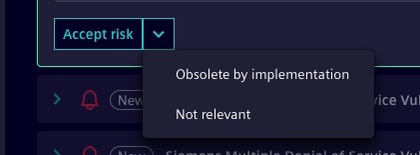

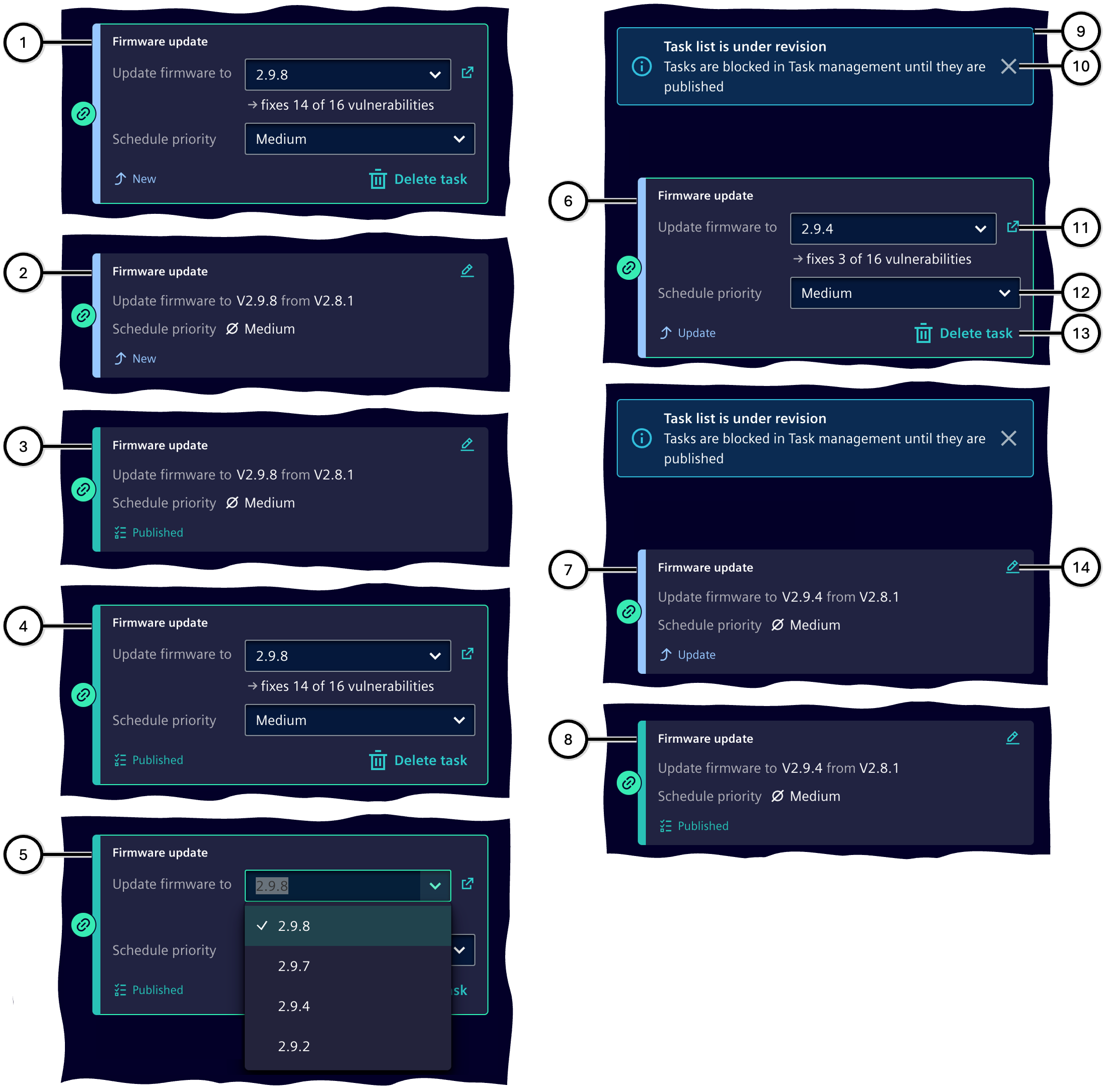

Aufgabenliste

Dieser Bereich zeigt alle Aufgaben, die für das betroffene Gerät (siehe Geräteinformationen) definiert wurden. Je Aufgabe wird angezeigt, mit welchen Schwachstellen sie verknüpft ist. Außerdem können hier benutzerdefinierte Aufgaben ④ erstellt werden. Über wichtige Informationen informieren ggf. Hinweise ⑤, die geschlossen werden können ⑥.

Vier verschiedene Arten von Aufgaben sind möglich:

| Nummer | Aufgaben-Typ | Inhalt | Optionen (zusätzlich zu Priorität) |

|---|---|---|---|

| 1 | Firmware-Aktualisierung ① | Version der zu installierenden Firmware; vorausgewählt ist die neueste sicherheitsrelevante Version | Auswahl der zu installierenden Firmware-Version |

| 2 | Aktualisierungsempfehlung des Herstellers ② | Entsprechender Text laut Schwachstellenbeschreibung | - |

| 3 | Problemumgehungen und Abhilfemaßnahmen ③ | Entsprechender Text laut Schwachstellenbeschreibung | - |

| 4 | Benutzerdefinierte Aufgabe ④ | Beschreibung der benutzerdefinierten Aufgabe | Texteingabe; ohne Text kann die Aufgabe nicht übernommen werden |

Es kann nur keine oder eine Aufgabe des Aufgaben-Typs 1 in der Aufgabenliste enthalten sein; Aufgaben der Typen 2, 3 und 4 sind in beliebiger Zahl möglich.

| Nummer | Beschreibung |

|---|---|

| ① | Aufgabe vom Typ 'Firmware-Aktualisierung' |

| ② | Aufgabe vom Typ 'Aktualisierungsempfehlung des Herstellers' |

| ③ | Aufgabe vom Typ 'Problemumgehungen und Abhilfemaßnahmen' |

| ④ | Aufgabe vom Typ 'Benutzerdefinierte Aufgabe' |

| ⑤ | Optional: Hinweis auf Sperrung der Aufgaben dieses Geräts in der Aufgabenverwaltung |

| ⑥ | Optional: Schaltfläche zum Entfernen des Hinweises |

| ⑦ | Schaltfläche zum Bearbeiten der Aufgabe |

| ⑧ | Optional: Bezeichnungen der zu installierenden und der bisherigen Firmware-Versionen |

| ⑨ | Veröffentlichungsstatus der Aufgabe |

| ⑩ | Beschreibung der Aufgabe |

| ⑪ | Gewählte Planungs-Priorität |

| ⑫ | Verknüpfungsstatus der Aufgabe mit der gewählten Schwachstelle |

| ⑬ | Optional: Hinweis, dass die Aufgabe mit keiner Schwachstelle verknüpft ist |

Bearbeiten von Aufgaben

Eine soeben erstellte Aufgabe befindet sich im Bearbeitungsmodus. Hier lässt sich die Priorität ⑫ einstellen oder die Aufgabe wieder entfernen ⑬. Je nach Aufgabentyp können ggf. auch Daten aus einer vorgegebenen Liste ausgewählt oder Freitext eingegeben oder geändert werden.

Sind die Inhalte der Aufgabe wie gewünscht eingestellt ①/⑥, schließt ein Klick außerhalb der Aufgabe den Bearbeitungsmodus ab und speichert die Änderungen ②/⑦. Mittels einer Schaltfläche ⑭ kann der Bearbeitungsmodus erneut aufgerufen werden.

Aufgaben im Status "Neu" sind lediglich in der Aufgabenliste sichtbar, nicht aber in der Aufgabenverwaltung. Aufgaben im Status "Aktualisieren" enthalten in der Aufgabenverwaltung noch immer die Daten der letzten Veröffentlichung. Um die nun veränderten Daten in die Aufgabenverwaltung zu bringen, muss erneut veröffentlicht werden. Solange in der Aufgabenliste Daten verändert werden und diese noch nicht an die Aufgabenverwaltung veröffentlicht wurden, können in der Aufgabenverwaltung die Aufgaben dieses Geräts nicht angezeigt werden; darauf wird in der Aufgabenliste ⑨ und auch in der Aufgabenverwaltung hingewiesen. Dieser Hinweis kann temporär entfernt werden ⑩.

| Nummer | Beschreibung | Status in der Aufgabenliste | Aufgaben-Daten in Aufgabenliste | Aufgaben-Daten in Aufgabenverwaltung |

|---|---|---|---|---|

| ① | Neue Aufgabe im Bearbeitungsmodus | Neu | Wie dargestellt | (Nicht vorhanden) |

| ② | Erstellte Aufgabe | Neu | Wie ① | (Nicht vorhanden) |

| ③ | Veröffentlichte Aufgabe | Veröffentlicht | Wie ① | Wie in Aufgabenliste ① |

| ④ | Bereits erstellte Aufgabe, erneut im Bearbeitungsmodus | Veröffentlicht | Wie ① | Wie in Aufgabenliste ① |

| ⑤ | Bereits erstellte Aufgabe, erneut im Bearbeitungsmodus; Bsp.: Auswahloptionen | Veröffentlicht | Wie ① | Wie in Aufgabenliste ① |

| ⑥ | Bereits erstellte Aufgabe, erneut im Bearbeitungsmodus - unveröffentlichte Änderungen | Aktualisieren | Wie dargestellt | Wie in Aufgabenliste ① |

| ⑦ | Bearbeitete Aufgabe - unveröffentlichte Änderungen | Aktualisieren | Wie ⑥ | Wie in Aufgabenliste ① |

| ⑧ | Veröffentlichte Aufgabe | Veröffentlicht | Wie ⑥ | Wie in Aufgabenliste ⑥ |

| ⑨ | Optional: Hinweis auf Sperrung der Aufgaben dieses Geräts in der Aufgabenverwaltung | - | - | - |

| ⑩ | Optional: Schaltfläche zum Entfernen des Hinweises | - | - | - |

| ⑪ | Optional: Schaltfläche zur Anzeige weiterer Informationen | - | - | - |

| ⑫ | Auswahlfeld für die Priorität der Aufgabe | - | - | - |

| ⑬ | Schaltfläche zum Löschen der Aufgabe | - | - | - |

| ⑭ | Schaltfläche zum Bearbeiten der Aufgabe |

Auswahl der Priorität

Die Priorität der Aufgabe ist wichtig für die weitere Bearbeitung und Planung in der Aufgabenverwaltung. Jede neu erstellte Aufgabe erhält automatisch eine mittlere Priorität, die dann nach Bedarf angepasst werden kann. Zur Auswahl der Priorität einer Aufgabe wechselt man in den Bearbeitungsmodus einer Aufgabe, öffnet das Prioritäten-Menü und wählt die gewünschte Priorität.

Entfernen der Aufgabe

Eine nicht mehr benötigte Aufgabe kann aus der Aufgabenliste entfernt werden. Sie trägt dann nicht mehr zur Bearbeitung von Schwachstellen bei, was sich im Status von Schwachstellen und dem Bearbeitungsstatus niederschlagen kann. Zum Entfernen einer Aufgabe wechselt man in den Bearbeitungsmodus einer Aufgabe und wählt dann die Schaltfläche zum Entfernen.

Verknüpfen von Schwachstelle und Aufgabe

Das Verknüpfen von Schwachstellen und Aufgaben dient dazu, bei Umsetzung einer Aufgabe zu prüfen, ob nun die Schwachstelle beseitigt ist. Eine Schwachstelle gilt als...

- bearbeitet, wenn alle mit der Schwachstelle verknüpften ‚Problemumgehungen und Abhilfemaßnahmen‘-Aufgaben umgesetzt wurden;

- erledigt, wenn die Aktualisierungsempfehlung des Herstellers umgesetzt wurde.

Verknüpfungen werden wie folgt gesteuert:

- Um eine Aufgabe zu erstellen, muss immer eine Schwachstelle ausgewählt sein.

- Bei Hinzufügen einer ‚Aktualisierungsempfehlung des Herstellers‘ oder einer ‚Problemumgehung und Abhilfemaßnahme‘ aus einer Schwachstellenbeschreibung heraus (siehe Schwachstellenliste) wird die Verknüpfung zwischen Schwachstelle und Aufgabe automatisch hergestellt.

- Das manuelle Erstellen einer Aufgabe ist nur möglich, wenn eine Schwachstelle ausgewählt ist; die manuell erstellte Aufgabe wird dann automatisch mit dieser verknüpft.

- Ein Klick auf den Verknüpfungsindikator ①/②/③/④ wechselt zwischen den Verknüpfungszuständen ‚verknüpft‘ ①/② und ‚nicht verknüpft‘ ③/④; etwaige Verknüpfungen mit anderen Schwachstellen bleiben davon unberührt.

Note Der Verknüpfungsstatus kann ohne Bearbeitungsmodus geändert werden.

| Nummer | Verknüpfungszustand | Beschreibung |

|---|---|---|

| ① | Verknüpft | Aufgabe ist verknüpft mit der aktuell gewählten Schwachstelle |

| ② | Verknüpft | Aktuell ist keine Schwachstelle gewählt; die Aufgabe ist mit mindestens einer der Schwachstellen verknüpft |

| ③ | Nicht verknüpft | Aufgabe ist nicht mit der aktuell gewählten Schwachstelle verknüpft, jedoch mit einer anderen Schwachstelle |

| ④ | Nicht verknüpft | Aufgabe ist mit keiner Schwachstelle verknüpft |

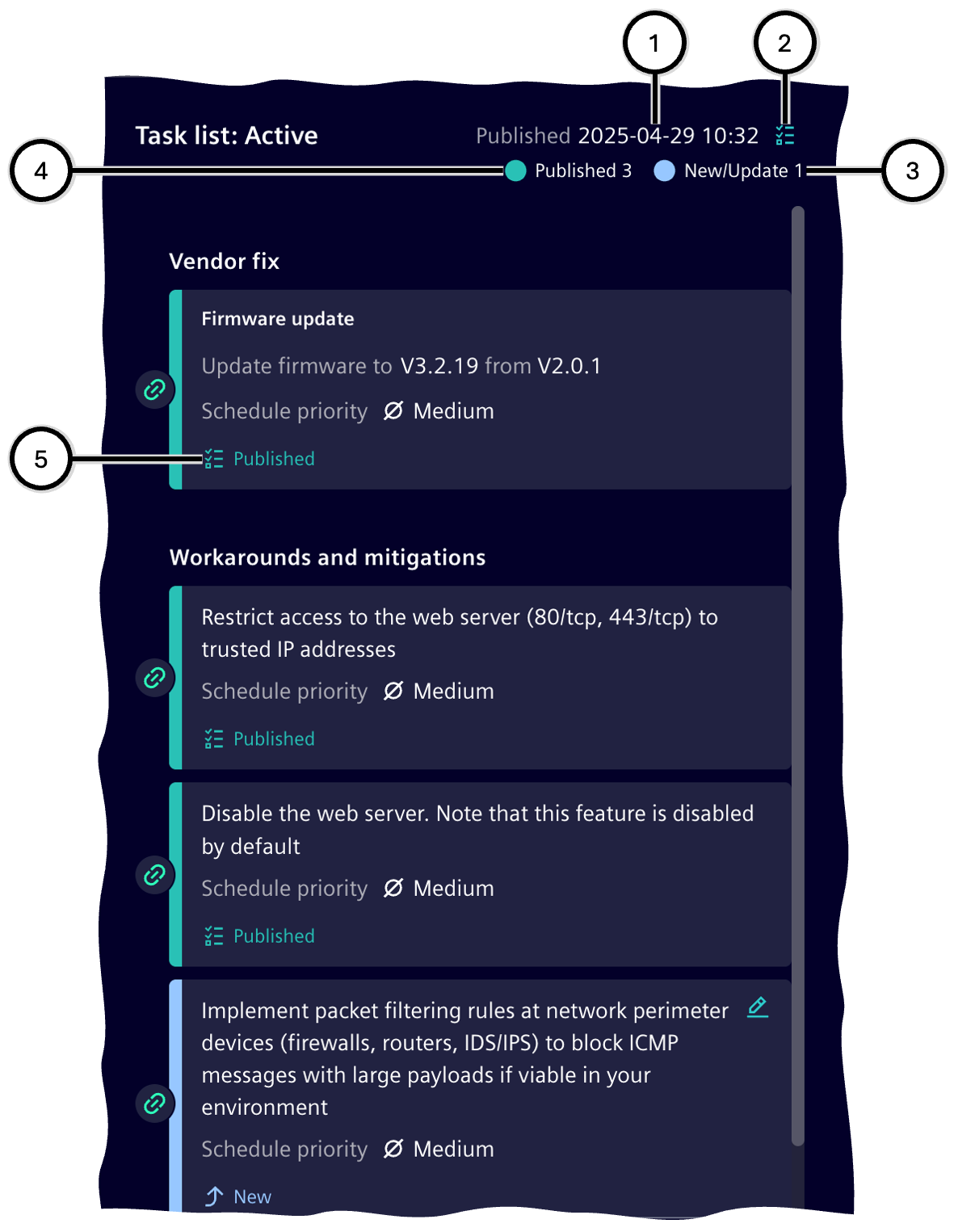

Veröffentlichungsstatus einer Aufgabe und Überblick

Aufgaben können einen dieser Status haben:

| Veröffentlichungsstatus der Aufgabe | Abbildung | Bedeutung | Aufgabe ist änderbar | Aufgabe in der Aufgabenverwaltung sichtbar |

|---|---|---|---|---|

| Neu / New | Aufgabe wurde definiert und noch nicht veröffentlicht | Ja | Nein | |

| Veröffentlicht / Published | Aufgabe wurde veröffentlicht und ist nun in der Aufgabenverwaltung zu sehen | Ja | Ja | |

| Aktualisiert / Updated | Bereits veröffentlichte Aufgabe wurde verändert; die Änderung muss veröffentlicht werden, um in der Aufgabenverwaltung sichtbar zu sein | Ja | Nein | |

| Implementiert / Implemented | Bereits veröffentlichte Aufgabe wurde ausgeführt | Nein | Nein | |

| Nicht verbunden / Not connected | Aufgabe ist nicht verbunden mit einer Schwachstelle | Ja | Nein |

In der ‚Aktiv‘-Statusgruppe summiert eine Zusammenfassung die Aufgaben je Status: die Zahl neuer bzw. aktualisierter Aufgaben ③, welche erst nach Veröffentlichung wirksam werden, und die Zahl der bereits veröffentlichten Aufgaben ④.

| Nummer | Beschreibung |

|---|---|

| ① | Datum der jüngsten Veröffentlichung von Aufgaben dieser Aufgabenliste |

| ② | Schaltfläche zum Wechsel in die Aufgabenverwaltung |

| ③ | Anzahl der noch nicht veröffentlichten Aufgaben |

| ④ | Anzahl der veröffentlichten Aufgaben |

| ⑤ | Veröffentlichungsstatus der Aufgabe |

Bearbeitungsfortschritt und weitere Funktionen

Der Fortschritt der Bearbeitung ① zeigt das Verhältnis zwischen Schwachstellen im Zustand ‚Geplant‘ und jenen im Zustand ‚Offen‘. Alle anderen Schwachstellen werden hier nicht mehr berücksichtigt, da sie bereits beseitigt oder einer anderen Lösung zugeführt sind.

Die Schaltfläche ② dient dazu, sämtliche Aufgaben und ggf. Erstell-, Aktualisierungs- und Löschaufträge für Aufgaben in der Aufgabenverwaltung zu veröffentlichen. Dann gelten für dieses Gerät alle notwendigen Aufgaben als definiert und können nicht mehr geändert werden. Das weitere Verfahren mit diesen Aufgaben ist beschrieben im Kapitel Aufgabenverwaltung. Unveröffentlichte Aufgaben sind nicht in der Aufgabenverwaltung zu finden und werden dementsprechend auch nicht erledigt.

Note Werden Aufgaben des Geräts im Geräte-Fokus bearbeitet (Veröffentlichungsstatus "Neu" oder "Aktualisieren"), ist die Darstellung der Aufgaben dieses Geräts in der Aufgabenverwaltung blockiert. Erst wenn sich in der Aufgabenliste nur noch Aufgaben im Veröffentlichungsstatus "Veröffentlicht" befinden oder diese leer ist, werden die Aufgaben in der Aufgabenverwaltung wieder zur Nutzung freigegeben.

| Nummer | Beschreibung |

|---|---|

| ① | Bearbeitungsfortschritt aller Schwachstellen dieses Geräts |

| ② | Schaltfläche zum Veröffentlichen aller Aufgaben der Aufgabenliste |

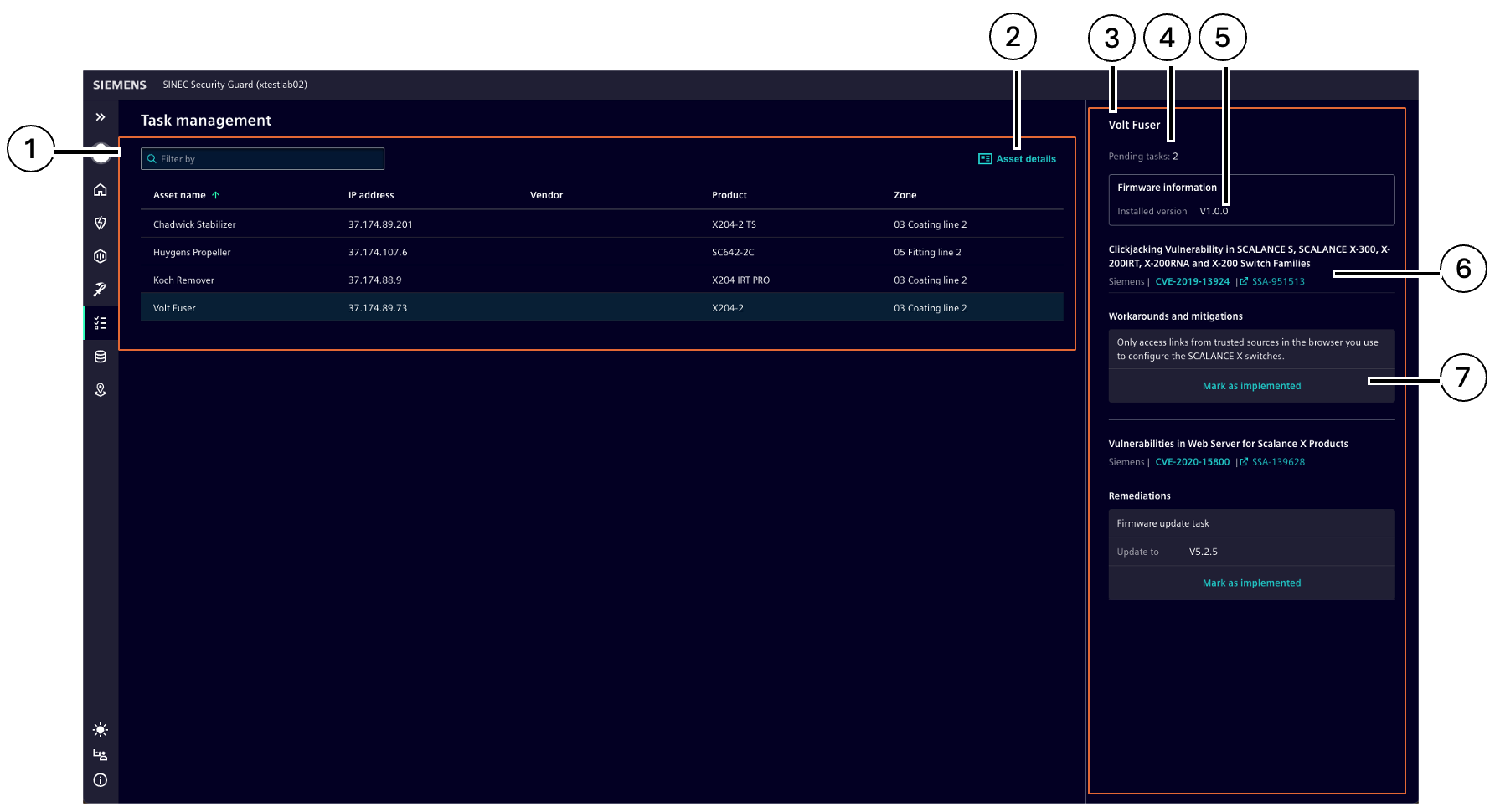

Aufgabenverwaltung

Hinweis Bei der Verwendung von SINEC Security Guard in Kombination mit ServiceNow® beachten Sie zusätzlich die Nutzung mit ServiceNow®.

Der Abschnitt Aufgabenverwaltung bietet einen Überblick über alle Geräte mit definierten Aufgaben, die in Schwachstellen und Aufgaben) (①) spezifiziert werden können. Jeder Eintrag eines Geräts enthält die Anzahl der ausstehenden Aufgaben und Firmware-Informationen (③). Detaillierte Informationen zu jedem Gerät sind auch über Gerätedetails (②) zugänglich.

| Nummer | Beschreibung |

|---|---|

| ① | Liste aller Geräte, für die Aufgaben definiert sind |

| ② | Gerätedetails |

| ③ | Aufgabenübersicht |

| ④ | Anzahl der ausstehenden Aufgaben für dieses Gerät |

| ⑤ | Firmware-Versionsinformationen |

| ⑥ | Als implementiert markieren |

Um eine Aufgabe als implementiert zu markieren, können Benutzer auf die Schaltfläche „Als implementiert markieren“ klicken. Implementierte Aufgaben werden nach dem Neuladen nicht mehr angezeigt.

Note Alle implementierten Aufgaben werden im Bericht "Implementierte Aufgaben" angezeigt.

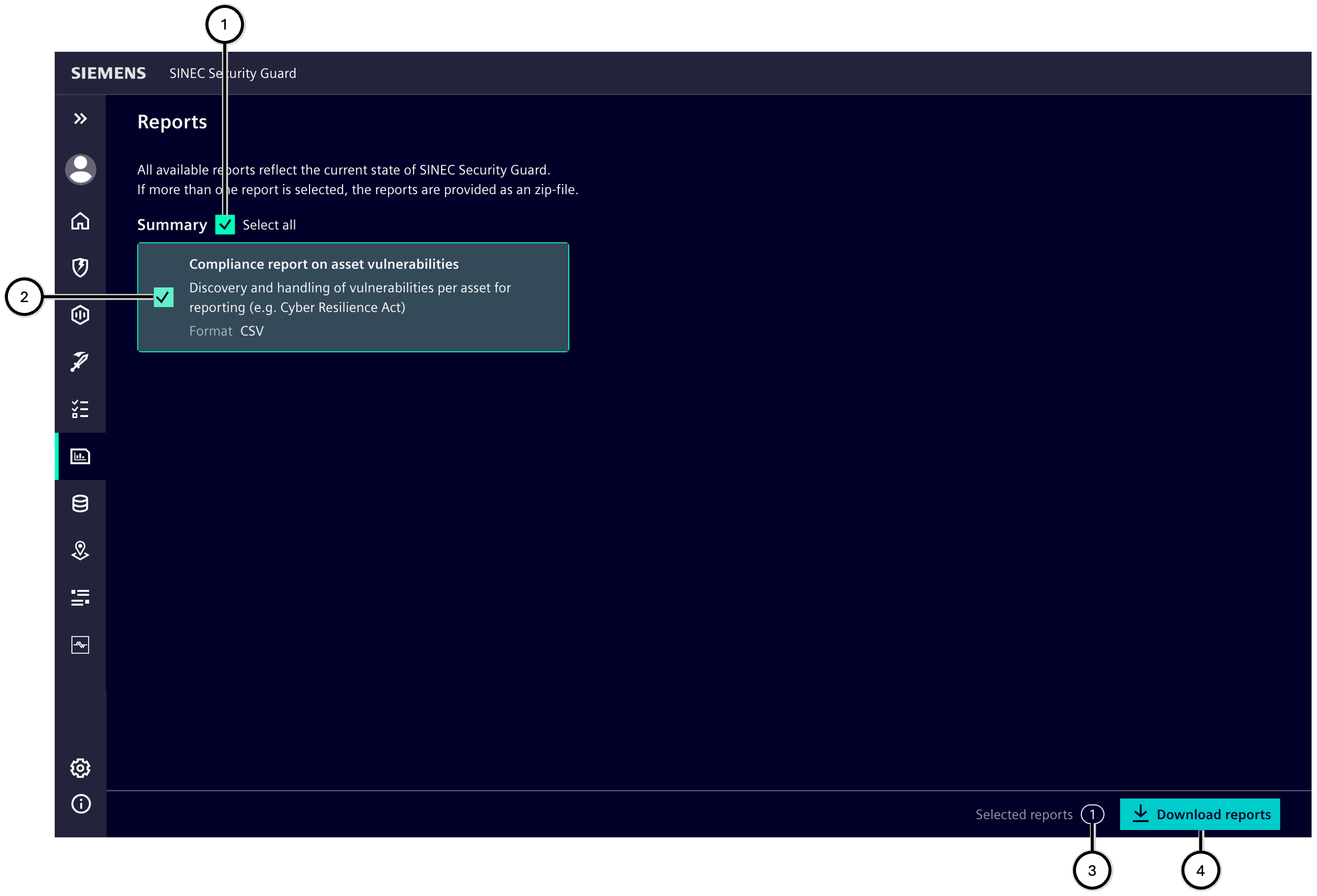

Berichte

Dieser Bereich enthält Berichte, die Ihnen helfen, den Zustand von Geräten, Schwachstellen und der Übereinstimmung mit Sicherheitsanforderungen zu überwachen und zu teilen. Folgende Berichtstypen stehen zur Verfügung:

- "Compliance-Bericht zu Asset-Schwachstellen": enthält alle Daten, die für die Konformität mit dem Cyber Resilience Act (CRA) relevant sind; durch sein umfassendes Protokoll von Schwachstellenereignissen an Geräten unterstützt dieser Bericht insbesondere Maschinenbauer dabei, CRA-Konformität herzustellen

- "Geräte-Übersicht": listet alle Geräte auf, die auch im Inventar enthalten sind, einschließlich ihrer Haupteigenschaften und dem Status ihrer Schwachstellen (offen, geplant, pausiert, behandelt und erledigt)

- „Schwachstellenübersicht”: listet alle Schwachstellen auf, die aktuell für das System gelten und im Bedrohungs-Fokus angezeigt werden – einschließlich ihrer Details und Statistiken darüber, wie viele Assets von jeder Schwachstelle betroffen sind.

- "Implementierte Aufgaben": listet alle Aufgaben auf, die von diesem Kunden in diesem System seit seiner Einrichtung über die Funktion 'Als implementiert markieren' als erledigt gekennzeichnet wurden

- „Zonenübersicht“: listet alle Zonen auf, die derzeit in der Zonenverwaltung definiert sind – einschließlich ihrer Eigenschaften, der Anzahl der Assets pro Zone, der individuell bewerteten Assets, der IP-Bereiche in dieser Zone sowie Informationen zu nicht zugewiesenen und ignorierten Zonen.

| Nummer | Beschreibung |

|---|---|

| ① | Schaltfläche zum Auswählen aller Report-Typen von Detaillierte Daten |

| ② | Schaltfläche zum Auswählen eines jeweiligen einzelnen Reports |

| ③ | Anzahl der ausgewählten Reports |

| ④ | Schaltfläche zum Herunterladen der ausgewählten Reports |

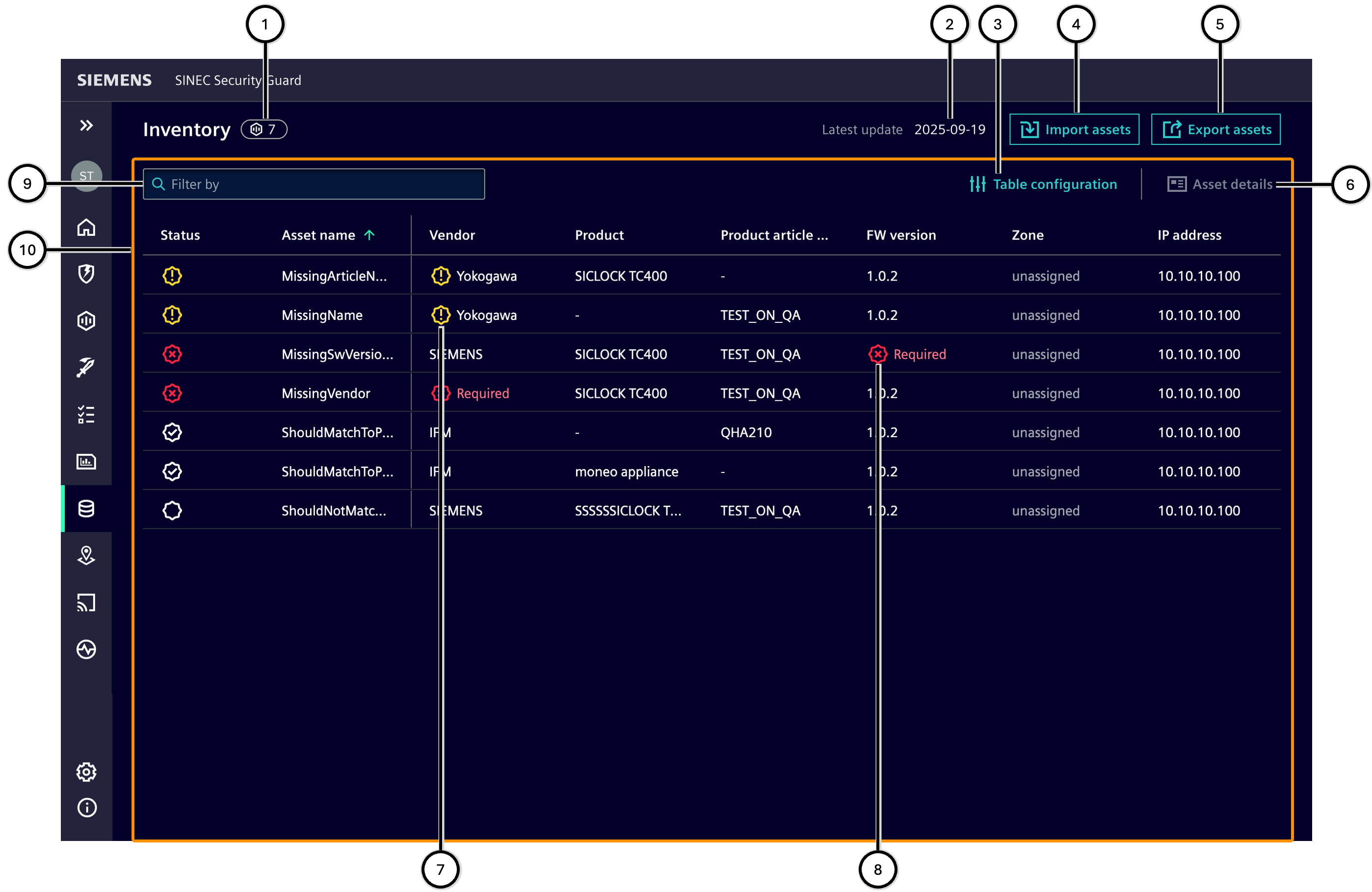

Inventar

Dieser Bereich listet alle Geräte auf, die von einer Aktualisierungsquelle (regelmäßige Synchronisierung mit Siemens Industrial Asset Hub oder Import aus einer .CSV-Datei) auf SINEC Security Guard übertragen wurden. Ihre Gesamtzahl ① wird separat angezeigt.

Hinweis Die parallele Nutzung beider Importquellen (Siemens Industrial Asset Hub und .CSV-Datei) ist nicht möglich.

Das Inventar listet alle Geräte auf, die von einer Aktualisierungsquelle übertragen wurden; der Status eines Geräts wird im Inventar angezeigt - siehe Spalte 'Status' ③.

| Status | Icon | Beschreibung | Behebung |

|---|---|---|---|

| Fehlende notwendige Abgleichs-Daten |  |

Es fehlen Daten, die notwendig sind für die Identifikation des Produkts | Vervollständigen Sie die Daten in der Datenquelle |

| Fehlende Schwachstellen-Quelle |  |

Für dieses Produkt wurde keine Schwachstellen-Quelle hinzugefügt, von welcher Schwachstellen-Informationen bezogen werden könnten | Fügen Sie eine Schwachstellen-Quelle des Produkt-Herstellers hinzu |

| Abgleichs-Daten vollständig |  |

Die Daten sind plausibel, aber es wurde diesem Produkt noch keine Schwachstelle zugeordnet | Keine; sobald über die Schwachstellen-Quelle eine Schwachstelle für dieses Produkt veröffentlicht wird, werden die Daten automatisch validiert |

| Abgleichs-Daten validiert |  |

Daten zu Produkt und Schwachstellen-Quelle sind valide | Keine |

Gerätedetails ⑥ können für ein ausgewähltes Gerät angezeigt werden.

Die Geräteliste kann für die Nutzung in anderen Systemen als .CSV-Datei exportiert werden ⑤.

| Nummer | Beschreibung |

|---|---|

| ① | Gesamtzahl der unterstützten und nicht unterstützten Geräte im Inventar |

| ② | Zeitpunkt des letzten Inventar-Updates |

| ③ | Schaltfläche 'Tabelle konfigurieren' |

| ④ | Schaltfläche 'Geräte importieren' |

| ⑤ | Schaltfläche 'Geräte exportieren' |

| ⑥ | Schaltfläche 'Gerätedetails' |

| ⑦ | Zelle mit fehlender Schwachstellen-Quelle |

| ⑧ | Zelle mit fehlenden Abgleichs-Daten |

| ⑨ | Eingabefeld zum Filtern der Geräte |

| ⑩ | Liste der Geräte |

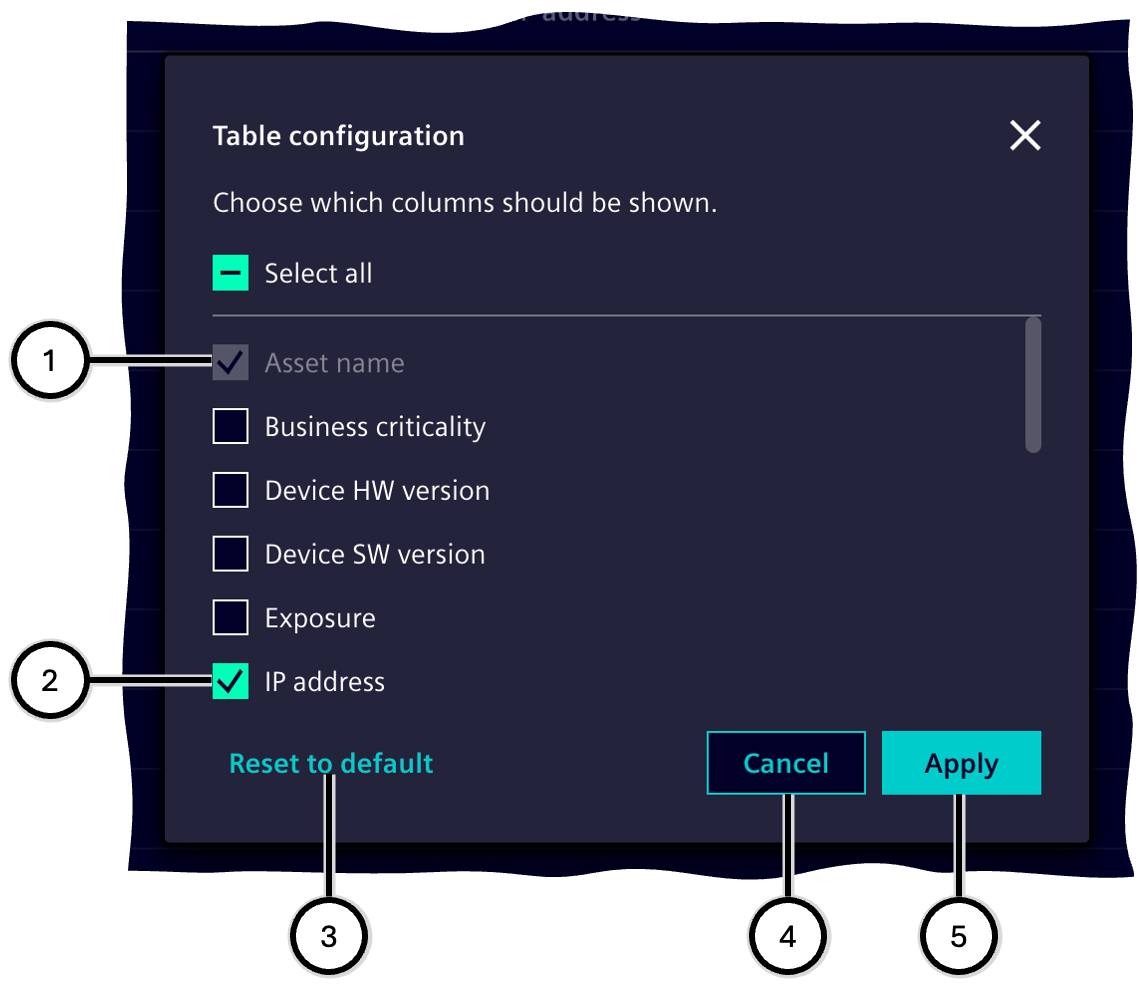

Konfiguration der Tabelle

Für die Tabelle kann definiert werden, welche Spalten in welcher Reihenfolge angezeigt werden sollen:

- Es werden nur jene Spalten angezeigt, die in dem Konfigurationsdialog ausgewählt werden ②; einzelne Spalten sind ausgewählt und können nicht abgewählt werden ①.

- Die Platzierung einer Spalte kann angepasst werden, in dem sie der Spaltenkopf ausgewählt und an die gewünschte Stelle gezogen wird.

- Mit der Zurücksetzen-Schaltfläche ③ kann man zur Standard-Konfiguration der Tabelle zurückkehren.

| Nummer | Beschreibung |

|---|---|

| ① | Gewählte Spalte (nicht abwählbar) |

| ② | Gewählte Spalte |

| ③ | Schaltfläche 'Auf Original-Einstellung zurücksetzen' |

| ④ | Schaltfläche 'Abbrechen' |

| ⑤ | Schaltfläche 'Anwenden' |

Notwendigkeit und Auswirkungen von Updates

Während des Updates werden die Daten aus der Aktualisierungsquelle durch das vorherige Inventar ersetzt. Die Daten werden nicht zum bestehenden Inventar hinzugefügt.

Während eines Updates müssen die Daten für alle Geräte im zukünftigen Inventar immer zusammen übertragen werden. Geräte, die in der Aktualisierungsquelle nicht vorhanden sind, werden aus dem Inventar entfernt.

Es ist notwendig, das Inventar zu aktualisieren, wenn sich etwas an der verwendeten Hardware, Firmware oder Konfiguration ändert, z.B. aufgrund des Austauschs von Geräten, der Installation eines Firmware-Updates oder einer geänderten IP-Adresse.

Pro Gerät hat ein erfolgreiches Update die folgende Auswirkung auf das neue bestehende Inventar:

| Gerät existiert im vorherigen Inventar | Dasselbe Gerät existiert in der Aktualisierungsquelle (IAH oder .CSV) | Auswirkung auf das neue Inventar |

|---|---|---|

| Ja | Ja | Gerätedaten werden ersetzt |

| Ja | Nein | Gerät und alle zugehörigen Daten und Aufgaben werden entfernt |

| Nein | Ja | Gerät wird neu hinzugefügt |

Ein Update von einer .CSV-Datei schlägt fehl, wenn die Datei oder ihre Struktur fehlerhaft sind oder wenn es ein Problem gibt mit irgendeiner vorhandenen 'id' (entweder dass irgendeine 'id' fehlt oder dass irgendeine 'id' häufiger als einmal darin vorkommt). Wenn ein Update von einer .CSV-Datei fehlschlägt, wird nichts aktualisiert und das bisher vorhandene Inventar bleibt unverändert.

Synchronisierung mit Siemens Industrial Asset Hub

Hinweis Die Nutzung der Aktualisierungsquelle Siemens Industrial Asset Hub wird hier beschrieben; der Import aus einer .CSV-Datei ist dann nicht möglich. Wenden Sie sich an den Siemens Support, wenn Sie Fragen haben.

Das Inventar synchronisiert sich mehrmals täglich automatisch im Hintergrund mit dem SiemensSiemens Industrial Asset Hub. Änderungen an Geräten oder Gerätedaten im Siemens Industrial Asset Hub werden zeitnah mit SINEC Security Guard synchronisiert.

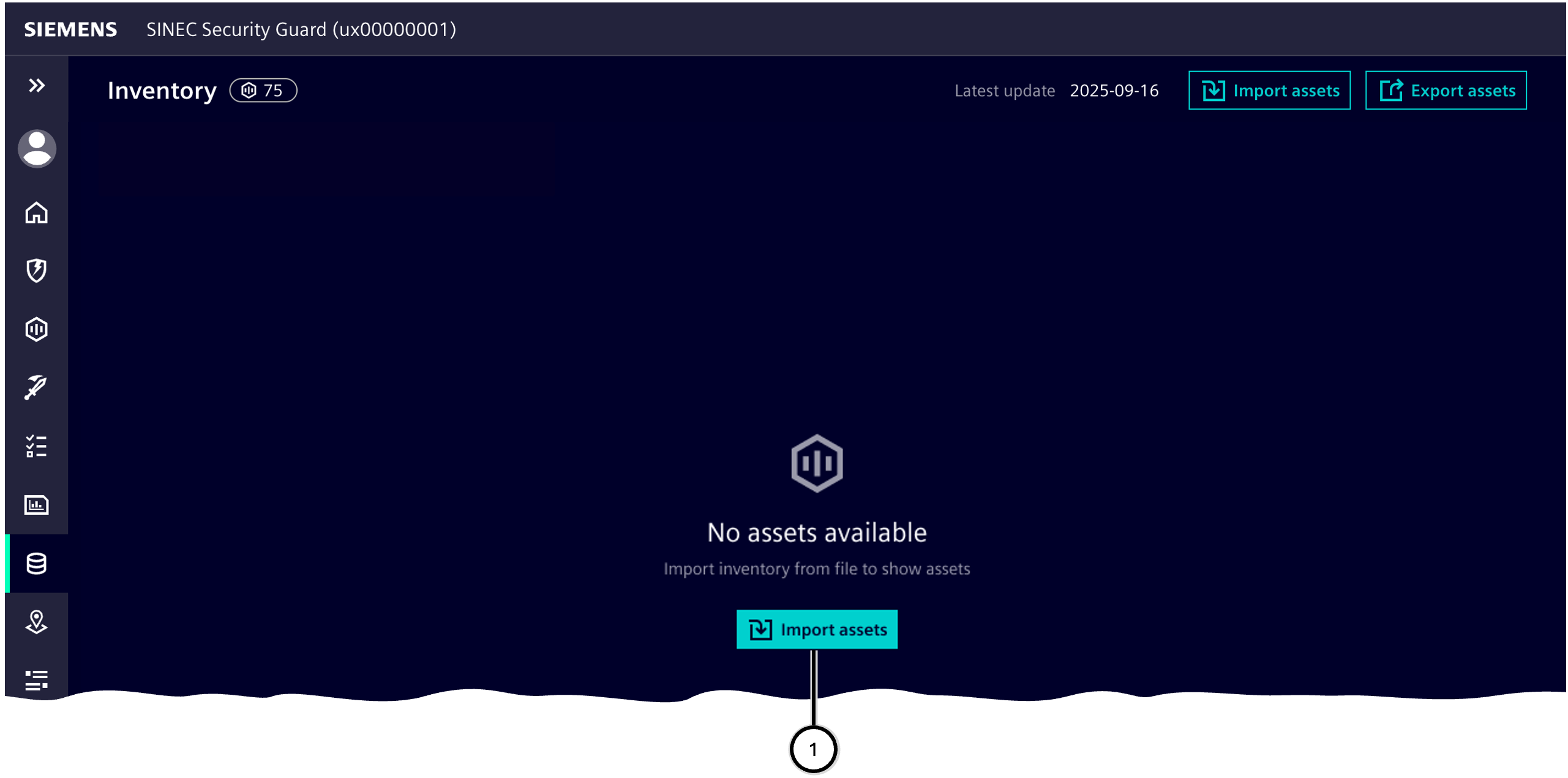

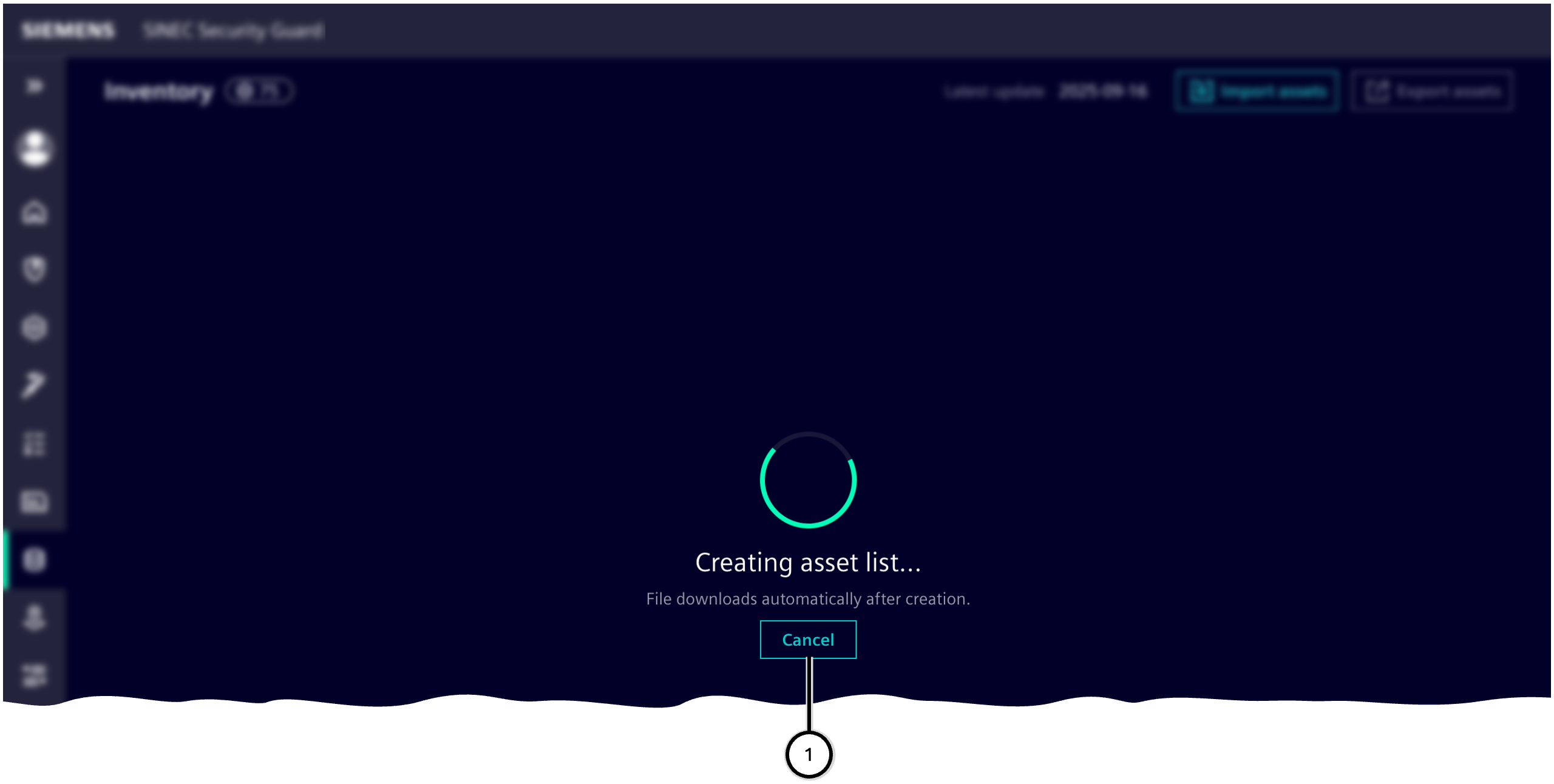

Import aus einer .CSV-Datei

Hinweis Die Nutzung der Aktualisierungsquelle .CSV wird hier beschrieben; die Synchronisierung mit Siemens Industrial Asset Hub ist dann nicht möglich. Wenden Sie sich an den Siemens Support, wenn Sie Fragen haben.

Wenn ein Inventar in SINEC Security Guard vorhanden ist, zeigt eine Notiz ② das Alter des letzten Imports an.

Der Importprozess wird über eine Schaltfläche initiiert:

-

① zeigt die Schaltfläche im Zustand, dass kein Inventar vorhanden ist;

-

③ zeigt die Schaltfläche im Zustand, dass bereits ein Inventar vorhanden ist.

Um aus einer Datei zu importieren, müssen alle Gerätedaten in einer .CSV-Datei in einer definierten Struktur gespeichert sein. Die notwendige Struktur der Datei ist in der aktuellen Vorlagendatei angegeben, die Sie über eine entsprechende Schaltfläche ④ herunterladen. Nutzen Sie immer die Struktur der jüngsten Vorlagendatei: Die Verwendung einer Struktur, die sich von der jüngsten Vorlagendatei unterscheidet, führt zu einem Fehler, und das bereits in SINEC Security Guard vorhandene Inventar bleibt unverändert.

Hochzuladende Dateien müssen die folgenden Kriterien erfüllen:

| Kriterium | Beschreibung |

|---|---|

| Dateiformat | .CSV (Comma Separated Values) UTF8 |

| Inhaltsstruktur | wie aktuelle Vorlagendatei |

| Maximale Dateigröße | 150MB |

| Maximale Anzahl der Einträge | 6000 |

| Eine einmalige 'id' pro Eintrag | Jeder Eintrag muss einen einmaligen Wert in der Spalte 'id' enthalten; ein Eintrag ohne Wert bei 'id' oder einem Wert, der in dieser Datei nocheinmal als 'id' genutzt wird, führt zu einem Fehler |

Nachdem die entsprechende Datei ausgewählt ⑤ und der Import initiiert wurde ⑥, werden diese Kriterien überprüft. Wenn die Kriterien nicht erfüllt sind, wird der Import abgebrochen und eine entsprechende Fehlermeldung im Statusbereich ⑧ angezeigt.

Hinweis Derzeit unterscheiden sich die Strukturen von exportierter .CSV-Datei und der Vorlage zum Importieren von Daten in SINEC Security Guard. Um Daten einer exportierten .CSV-Datei zu importieren, müssen die Daten an die Struktur der Importiervorlagen-Datei angepasst werden.

| Nummer | Funktion |

|---|---|

| ① | Schaltfläche zum Importieren von Gerätedaten aus einer .CSV-Datei |

| Nummer | Funktion |

|---|---|

| ② | Alter des letzten Imports |

| ③ | Schaltfläche zum Importieren von Gerätedaten aus einer .CSV-Datei |

| Nummer | Beschreibung |

|---|---|

| ④ | Schaltfläche zum Herunterladen der aktuellen .CSV-Vorlage |

| ⑤ | Schaltfläche zum Auswählen der .CSV-Datei mit Gerätedaten |

| ⑥ | Schaltfläche zum Starten des Importprozesses |

| ⑦ | Schaltfläche zum Abbrechen des Importprozesses |

| ⑧ | Statusanzeige des Importprozesses |

Daten in der .CSV-Datei

Hinweis Die Struktur der .CSV-Datei kann sich im Laufe der Zeit ändern. Siemens empfiehlt, immer die neueste Version der .CSV-Datei herunterzuladen. Sie können die Datei mit jedem Texteditor oder Tabellenkalkulationsprogramm bearbeiten. Formatierung und Spaltentrennung erfolgen gemäß dem CSV-Standard.

Die erste Zeile der .CSV-Datei zeigt die Spaltenüberschriften. Jede weitere Zeile enthält die Daten eines Geräts (= einen Eintrag). Die Reihenfolge der Spalten ist beliebig.

Die folgende Tabelle informiert über die Struktur der .CSV-Datei; die Tabelle enthält diese Informationen:

- Spalte: Jede Spalte in der .CSV-Datei repräsentiert einen Parameter, der Daten zu jedem Asset hinzufügt. Wenn die Datei andere Spalten enthält, werden diese und deren Daten ignoriert.

- Beschreibung: Bedeutung des Parameters.

- Notwendig für Import-Prozess: 'Ja' bedeutet, dass die .CSV-Datei eine Spalte mit diesem Spaltenkopf sowie auch pro Eintrag Daten enthalten muss. 'Nein' bedeutet, dass ein Import auch funktionierrt, wenn hier keine Daten vorhanden sind.

- Geräte-Verarbeitung: Parameter, die als 'Ja' markiert sind, werden verwendet, um die Daten eines Geräts im Sinn von SINEC Security Guard zu verarbeiten; wenn ein Eintrag hier keine Daten enthält, ist die Geräte-Verarbeitung im Sinn von SINEC Security Guard nicht möglich.

| Spalte | Beschreibung | Notwendig für Import-Prozess | Geräte-Verarbeitung |

|---|---|---|---|

| asset_id | Eindeutige Kennung des Geräts (frei wählbar) | Ja | Nein |

| asset_name | Gerätename | Nein | Nein |

| product_vendor | Hersteller | Nein | Ja |

| product_name | Produktname | Nein | Ja. Nur erforderlich, wenn product_article_number leer ist. |

| product_article_number | Artikelnummer | Nein | Ja. Wenn leer, wird product_name verwendet. |

| zone_name | Zonenname | Nein | Nein. Wenn leer: Das Asset wird 'Nicht zugewiesene Geräte' zugeordnet. Wenn nicht leer: Das Asset wird der Zone mit diesem Namen zugeordnet; wenn die Zone noch nicht existiert, wird sie erstellt. |

| ip | IP-Adresse (V4 oder V6) | Nein | Nein |

| mac | MAC-Adresse | Nein | Nein |

| network_name | Netzwerkname | Nein | Nein |

| serial_number | Seriennummer | Nein | Nein |

| hardware_version | Hardware-Version | Nein | Nein |

| note | Notiz | Nein | Nein |

| firmware_version | Firmware-Version | Nein | Ja |

| new_asset_id | Neuer eindeutiger Identifikator eines Geräts im Fall, dass der in asset_id genannte Identifikator geändert werden soll |

Nein | Nein |

Migration von Asset-Inventory zum neuen Format

- Exportieren Sie Ihr aktuelles SINEC Security Guard-Inventar in eine .CSV-Datei

- Lassen Sie die Daten in der Spalte

asset_idunverändert (keine Änderungen, kein Entfernen) - Wenn Sie

asset_idändern wollen: Fügen Sie in der .CSV-Datei eine neue Spalte mit dem Headernew_asset_idhinzu; diese Spalte erscheint nicht in der Vorlage- .CSV-Datei oder Export- .CSV-Datei und muss manuell erstellt werden, wenn die Kennung geändert werden soll. - Für Zeilen, bei denen Sie die Kennung aus der Spalte

asset_idbeibehalten möchten: lassen Sie die jeweilige Zelle in der Spaltenew_asset_idleer - Für Zeilen, bei denen Sie die Kennung ändern möchten: tragen Sie die gewünschte neue Kennung in die Spalte

new_asset_idein und achten Sie darauf, dass sie einmalig ist – sowohl in der Spalteasset_idals auch innew_asset_id - Speichern Sie diese Datei und importiere Sie sie in SINEC Security Guard

Beim Import einer Datei mit der Spalte new_asset_id gilt:

- Alle Zeilen, bei denen der Wert in der

asset_id-Zelle verändert ist: Das bisherige Gerät und alle zugehörigen noch ausstehenden Aufgaben werden nicht mehr verfügbar sein; ein Gerät mit dem veränderten Identifikator wird erzeugt und enthält noch keine Aufgaben. - Alle Zeilen, bei denen die Zelle in

asset_idunverändert und die Zelle innew_asset_idleer sind, behalten ihre bekannte Kennung aus der Spalteasset_id. - Alle Zeilen, bei denen die Zelle in

asset_idunverändert ist und die Zelle innew_asset_ideinen Wert enthält, verwenden diesen neuen Identifikator anstelle ihrer bekannten Kennung und aktualisieren alle Beziehungen innerhalb von SINEC Security Guard entsprechend.

Dieser Prozess stellt sicher, dass alle Datenbeziehungen zwischen den Assets und ihren Aufgaben sowohl für die beibehaltenen als auch für die neu definierten Kennungen erhalten bleiben.

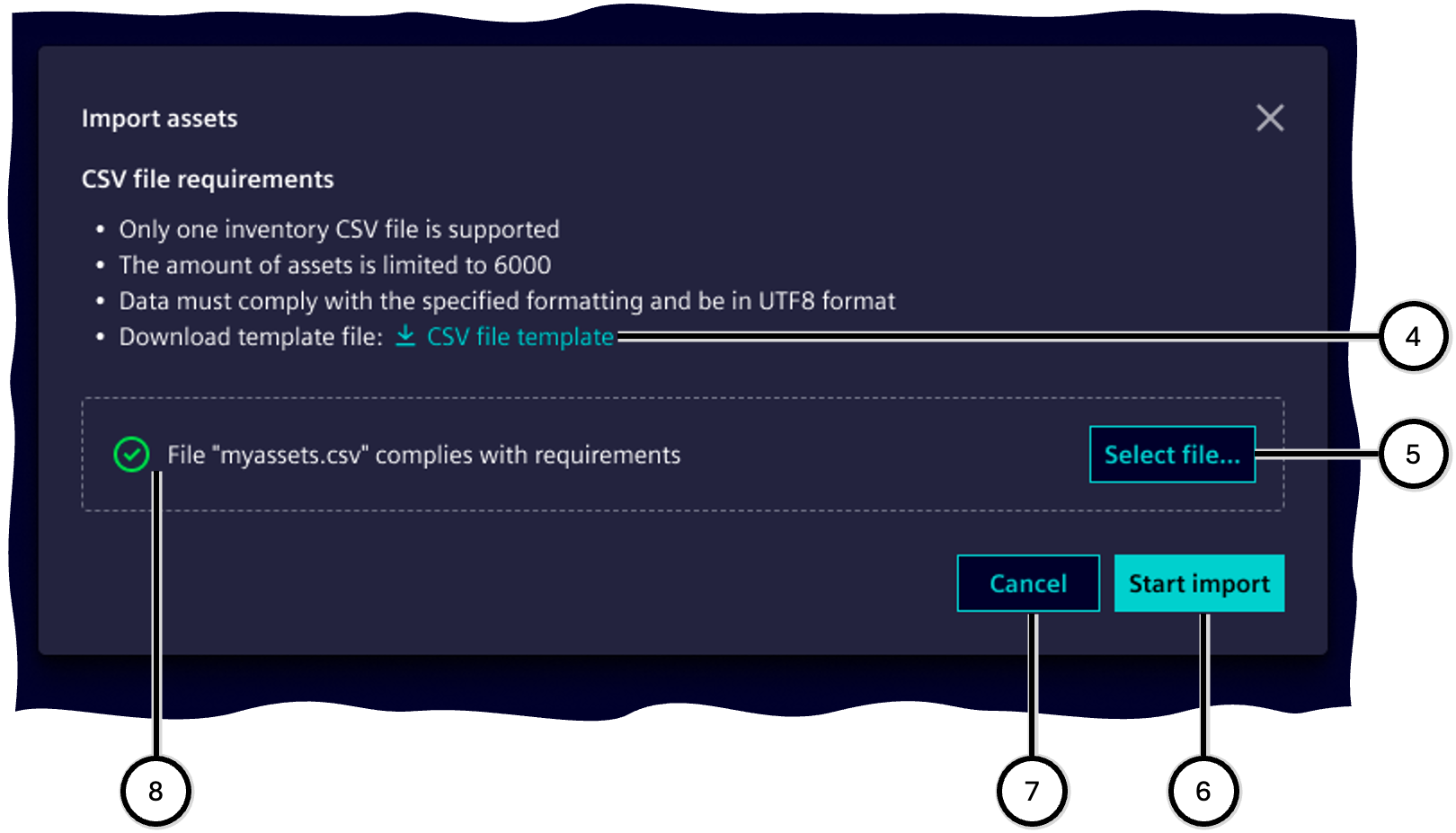

Export

Die Einträge des Inventars können in eine .CSV-Datei exportiert werden. Diese Datei kann verwendet werden, um mit den Daten in anderen Anwendungen und Systemen zu arbeiten. Wenn der Export-Vorgang gestartet wird, wird die .CSV-Datei erstellt und auf Ihr System heruntergeladen – schlagen Sie in den Einstellungen Ihres Browsers und Ihres Betriebssystems nach, um den Ablageort der Datei herauszufinden.

Je nach Internetverbindung und der Anzahl der Datensätze kann der Exportvorgang einige Zeit in Anspruch nehmen. Solange der Vorgang läuft, kann SINEC Security Guard nicht anderweitig verwendet werden. Der Exportvorgang kann abgebrochen werden ①. Der Name der .CSV-Datei enthält Datum und Uhrzeit des Exports.

Hinweis Derzeit unterscheiden sich die Strukturen von exportierter .CSV-Datei und der Vorlage zum Importieren von Daten in SINEC Security Guard. Um Daten einer exportierten .CSV-Datei zu importieren, müssen die Daten an die Struktur der Importiervorlagen-Datei angepasst werden.

| Nummer | Beschreibung |

|---|---|

| ① | Schaltfläche zum Abbrechen des Export-Prozesses |

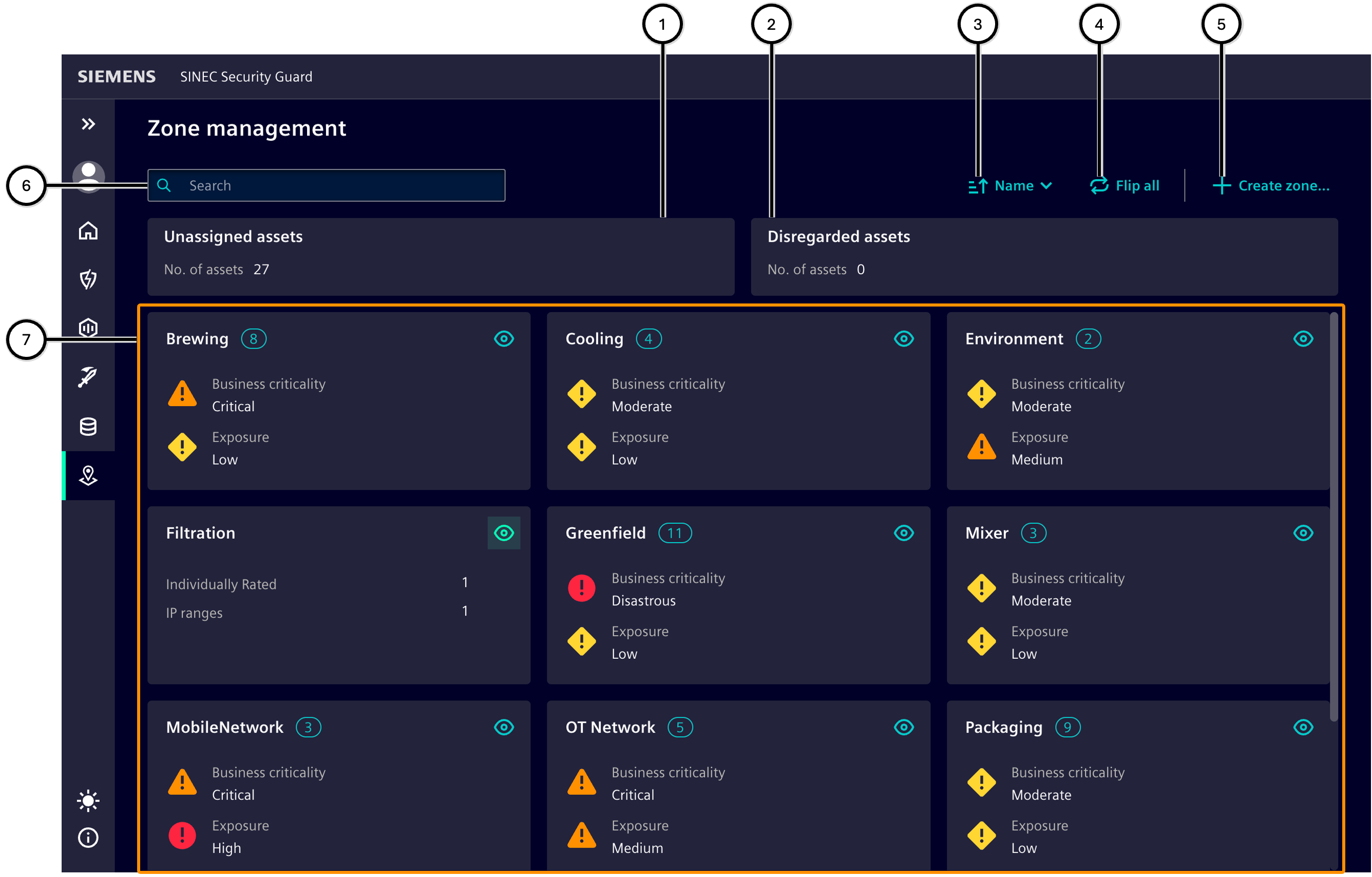

Zonen-Management

Der Abschnitt Zonen-Management bietet einen Überblick über alle Zonen und deren Geräte und ermöglicht das Bearbeiten und Zuweisen von Geräten zu Zonen.

Zonen sind frei definierbare logische Einheiten, wie 'Brauen', 'Kühlen', 'Umgebung', 'OT-Netzwerk' usw.

Jedes Gerät kann einer Zone zugewiesen werden, und eine Zone kann eine beliebige Anzahl von Geräten enthalten. Die zonenspezifischen Werte 'Geschäftskritikalität' und 'Ausgesetztsein' können für jede Zone festgelegt werden.

Alle in einer Zone enthaltenen Geräte übernehmen dann ihre Zonenwerte als eigene Werte. Auf dieser Basis kann SINEC Security Guard später ein Risikolevel für jedes Gerät und jede Schwachstelle berechnen:

Wenn beispielsweise Gerät A sich in der Zone 'Chemischer Reaktor' ('hohe Geschäftskritikalität', 'hohes Ausgesetztsein') befindet und ein identisches Gerät B sich in der Zone 'Versand' ('geringe Geschäftskritikalität', 'mittleres Ausgesetztsein') befindet, wird das Risikolevel für Gerät A höher sein als das für Gerät B.

Zonenspezifische Werte

Die folgenden Werte einer Zone treten an mehreren Stellen auf:

- Anzahl der Geräte

Zählt alle der Zone zugewiesenen Geräte.

- Geschäftskritikalität

Drückt aus, wie schlimm ('Unerheblich', 'Mäßig', 'Kritisch', 'Katastrophal') ein Ausfall oder unsicherer Betrieb der Zone und ihrer Geräte für den Betrieb der Anlage oder das Erreichen des Produktionsergebnisses wäre.

- Ausgesetztsein

Drückt aus, wie stark die Zone und ihre Komponenten externem Zugriff ausgesetzt sind. Berücksichtigen Sie alle potenziellen Angriffsvektoren (physischer Zugriff, Netzwerkzugriff usw.) und wählen Sie den niedrigsten anwendbaren Schutzgrad.

- Individuell bewertet

Anzahl der Geräte, die in Bezug auf 'Geschäftskritikalität' und/oder 'Ausgesetztsein' vom Zonenstandard abweichen.

- IP-Bereiche

Anzahl der verschiedenen IP-Bereiche, die für diese Zone in Schritt 2 des Zonen-Assistenten erstellt wurden.

- Beschreibung

Freitext zur besseren Identifizierung der jeweiligen Zone oder zur Unterscheidung von anderen Zonen.

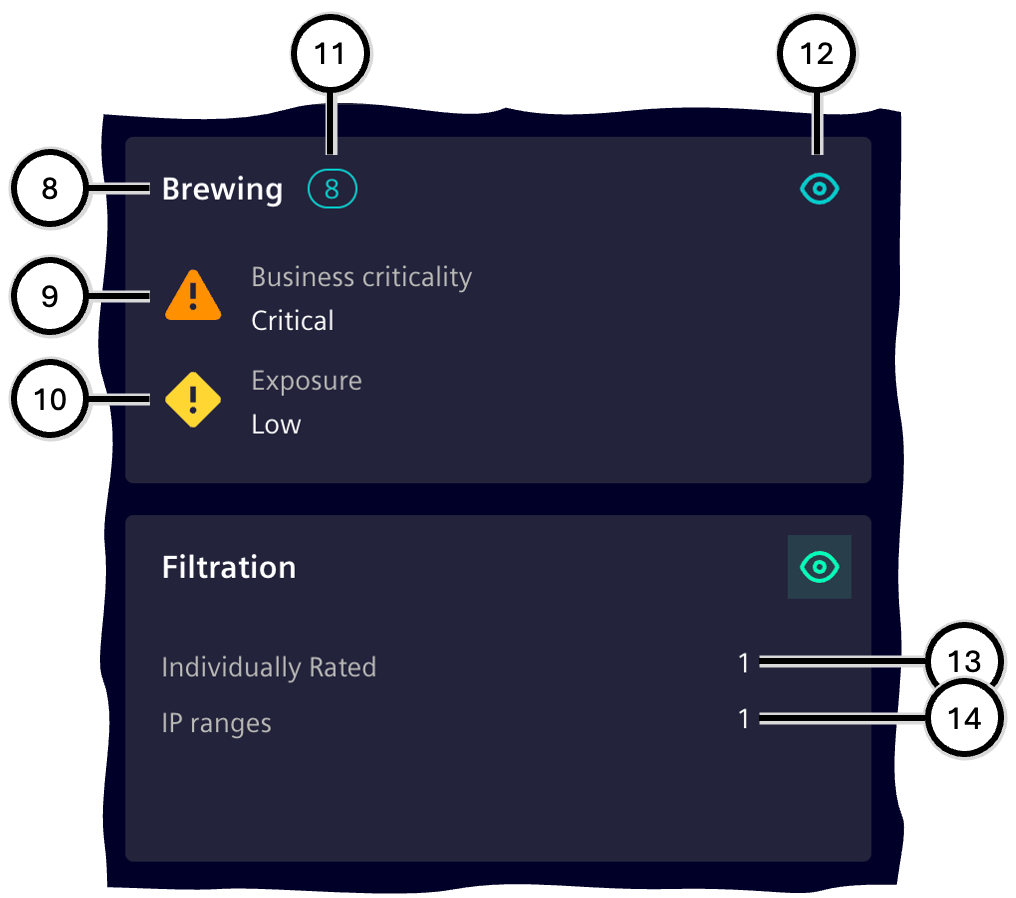

Zonenübersicht

Die Zonenübersicht zeigt Kacheln für 'Nicht zugewiesene Geräte' ①, 'Ignorierte Geräte' ② und manuell erstellte Zonen ⑦. Der 'Zonen-Assistent' ermöglicht die Erstellung neuer Zonen ⑤ und die Änderung bestehender Zonen.

| Kachel | Platz für Geräte, die... | Risikolevel... |

|---|---|---|

| 'Nicht zugewiesene Geräte' ① | … neu zum Inventar hinzugefügt oder aus 'Ignorierte Geräte' oder einer Zone entfernt wurden | … ist 'Undefiniert' für jedes Gerät, da 'Geschäftskritikalität' und 'Ausgesetztsein' nicht bestimmt werden können |

| 'Ignorierte Geräte' ② | … von Berechnungen ausgeschlossen und in Berichten und KPIs/Zählern nicht berücksichtigt werden sollen | … wird nicht berechnet, da die Geräte ignoriert werden sollen |

| Manuell erstellte Zone ⑦ | … Teil einer logischen Gruppe innerhalb der Anlage sind und oft zusammen betrachtet und verwaltet werden | … wird berechnet und kann entweder 'Niedrig', 'Mittel', 'Hoch' oder 'Kritisch' sein |

Wichtige Werte für jede Zone werden auf der Vorder- und Rückseite der jeweiligen Kachel angezeigt (zugänglich über die Schaltflächen 'Ansicht umdrehen' ⑫ und 'Alle umdrehen' ④).

| Nummer | Element |

|---|---|

| ① | Kachel 'Nicht zugewiesene Geräte' |

| ② | Kachel 'Ignorierte Geräte' |

| ③ | Schaltfläche zur Auswahl der Sortierreihenfolge |

| ④ | Schaltfläche 'Alle umdrehen' |

| ⑤ | Schaltfläche 'Zone erstellen' |

| ⑥ | Eingabefeld zum Filtern der Zonen |

| ⑦ | Bereich mit manuell erstellten Zonen |

| Nummer | Element |

|---|---|

| ⑧ | Name der Zone |

| ⑨ | 'Geschäftskritikalität' der Zone |

| ⑩ | 'Ausgesetztsein' der Zone |

| ⑪ | Anzahl der Geräte in dieser Zone |

| ⑫ | Schaltfläche 'Ansicht umdrehen' |

| ⑬ | Individuell bewertet |

| ⑭ | Anzahl der 'IP-Bereiche' |

Zonendetails

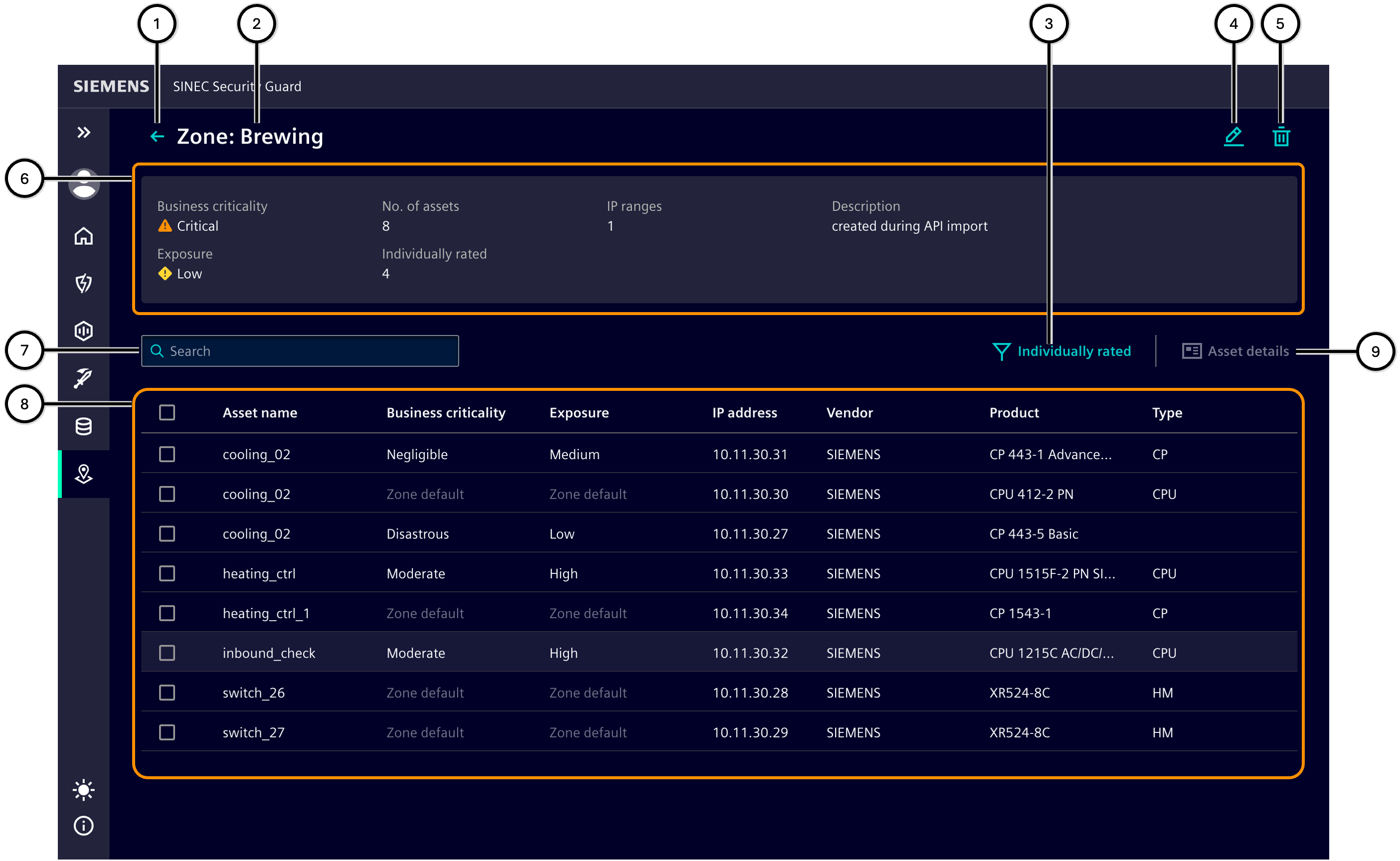

Zonendetails enthalten alle zonenbezogenen Werte und bieten Funktionen zum Ändern des Zustands der Zone. Durch Klicken auf die Schaltfläche ① gelangen Sie zurück zur 'Zonenübersicht'. Die Geräteliste ⑧ umfasst Geräte, die der Zone zugewiesen sind.

Der Wert 'Zonenstandard' zeigt an, dass das Gerät den jeweiligen Standardwerten entspricht, die für die Zone ⑥ festgelegt wurden. Ein anderer Eintrag als 'Zonenstandard' bedeutet, dass für dieses Gerät ein anderer Wert festgelegt wurde, wodurch es als 'Individuell bewertet' gezählt wird. Um solche nicht standardmäßigen Geräte besser zu identifizieren und gegebenenfalls mit Standardeinstellungen auszustatten, filtert die Schaltfläche 'Individuell bewertet' Geräte mit zwei Standardwerten heraus.

Eine manuell erstellte Zone kann über die Schaltfläche 'Zone bearbeiten' ④ geändert und über die Schaltfläche 'Zone löschen' ⑤ entfernt werden.

| Nummer | Element |

|---|---|

| ① | Schaltfläche zur Navigation zur 'Zonenübersicht' |

| ② | Name der ausgewählten Zone |

| ③ | Schaltfläche zur Anzeige nur der Geräte, die individuell bewertet sind |

| ④ | Schaltfläche 'Zone bearbeiten' |

| ⑤ | Schaltfläche 'Zone löschen' |

| ⑥ | Zoneninformationen |

| ⑦ | Eingabefeld zum Filtern von Geräten |

| ⑧ | Liste der Geräte in der ausgewählten Zone |

| ⑨ | Anzeige der Gerätedetails |

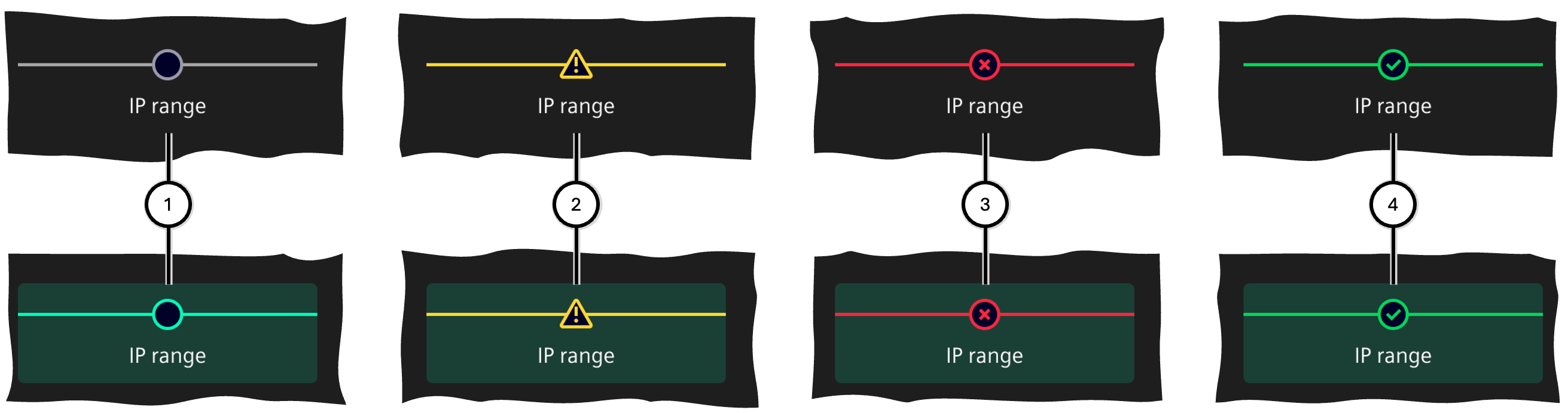

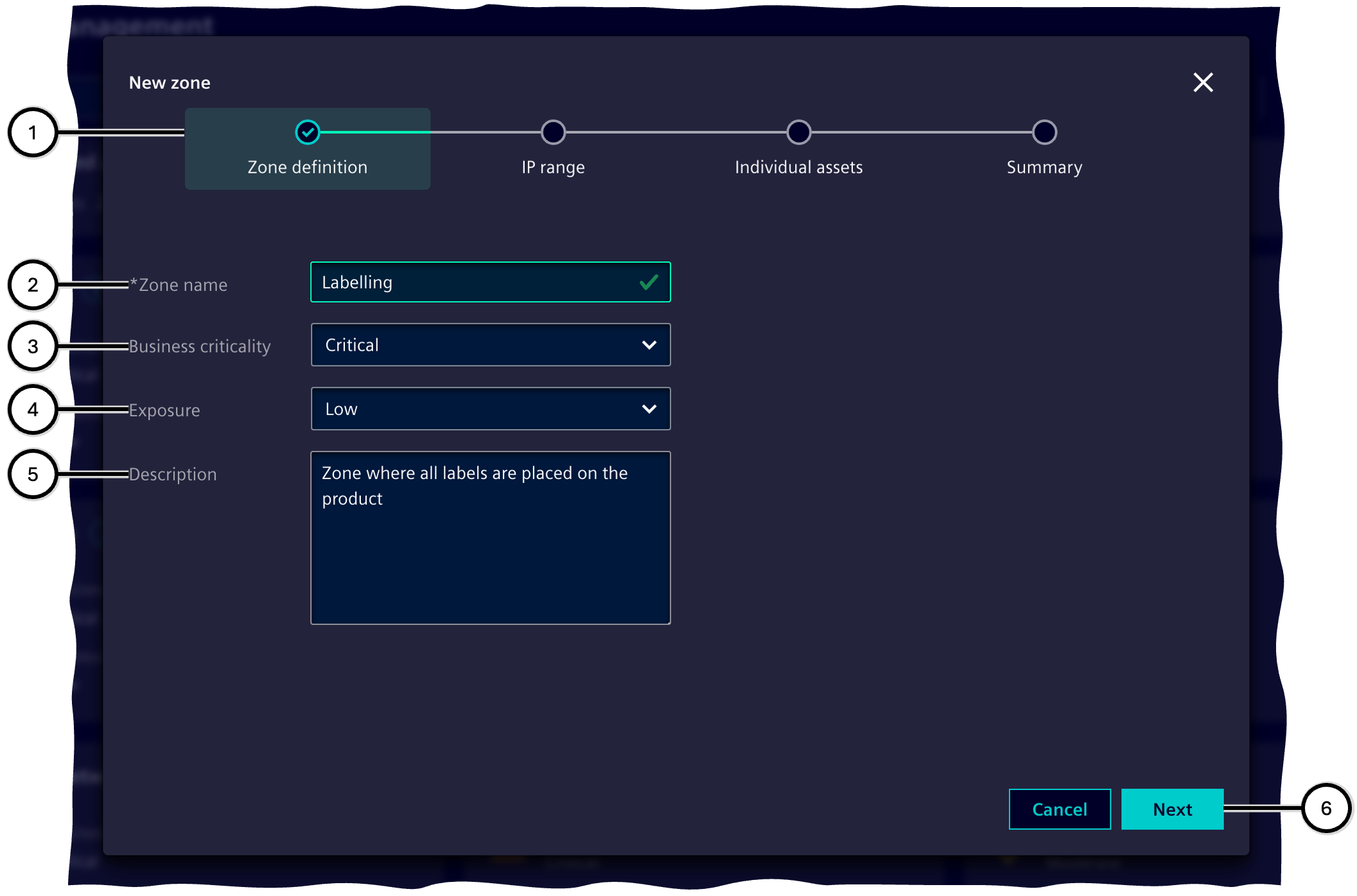

Zonen-Assistent

Der 'Zonen-Assistent' führt Sie durch alle notwendigen Schritte beim manuellen Erstellen einer neuen Zone und auch beim Bearbeiten einer bestehenden Zone. Sie können zum jeweiligen Schritt wechseln, indem Sie auf einen Schritt klicken oder die Navigationstasten verwenden (⑥, ⑦):

-

Zonendefinition

-

IP-Bereich

-

Individuelle Geräte

-

Zusammenfassung

Der Status jedes Schritts wird wie folgt angezeigt (hier am Beispiel des Schritts 'IP-Bereich': obere Reihe im Status 'nicht ausgewählt', untere Reihe im Status 'ausgewählt'):

| Nummer | Status | Beschreibung |

|---|---|---|

| ① | Offen | Dieser Schritt wurde noch nicht bearbeitet |

| ② | Warnung | Dieser Schritt enthält Daten, die Aufmerksamkeit erfordern |

| ③ | Fehler | Dieser Schritt enthält einen oder mehrere Fehler und verhindert das Abschließen des Assistenten |

| ④ | Erfolgreich | Dieser Schritt wurde erfolgreich abgeschlossen |

Die Schaltflächen zur Navigation durch den 'Zonen-Assistenten' unterstützen Sie bei der schrittweisen Bearbeitung.

| Nummer | Aktion | Beschreibung |

|---|---|---|

| ⑤ | Abbrechen | Beendet den 'Zonen-Assistenten' ohne eine neue Zone zu erstellen; eingegebene Daten werden verworfen |

| ⑥ | Vorherige | Wechselt zum vorherigen Schritt (verfügbar ab Schritt 2) |

| ⑦ | Nächste | Wechselt zum nächsten Schritt (verfügbar bis zum vorletzten Schritt) |

| ⑧ | Erstellen | Beendet den 'Zonen-Assistenten' und erstellt eine neue Zone mit den eingegebenen Daten (nur im letzten Schritt verfügbar) |

Zonendefinition

In diesem Schritt werden grundlegende Informationen über die Zone definiert:

- Zonenname ②

Der Name der Zone. Es muss mindestens ein Zeichen eingegeben werden, und der Zonenname darf nicht bereits einer anderen Zone zugewiesen sein.

- Geschäftskritikalität (③ - 'Unerheblich', 'Mäßig', 'Kritisch', 'Katastrophal')

Drückt aus, wie schlimm ein Ausfall oder unsicherer Betrieb der Zone und ihrer Geräte für den Betrieb der Anlage oder das Erreichen des Produktionsergebnisses wäre.

- Ausgesetztsein (④ - 'Niedrig', 'Mittel', 'Hoch')

Drückt aus, wie stark die Zone und ihre Komponenten externem Zugriff ausgesetzt sind; alle möglichen Angriffsvektoren (physischer Zugriff, Netzwerkzugriff usw.) sollten berücksichtigt und der absolut niedrigste anwendbare Schutzgrad eingetragen werden.

- Beschreibung ⑤

Ein Text, der die Eigenschaften der Zone erklärt.

| Nummer | Element |

|---|---|

| ① | Schritte des 'Zonen-Assistenten' |

| ② | Zonenname |

| ③ | Geschäftskritikalität |

| ④ | Ausgesetztsein |

| ⑤ | Beschreibung |

| ⑥ | Schaltflächen zur Navigation durch den 'Zonen-Assistenten' |

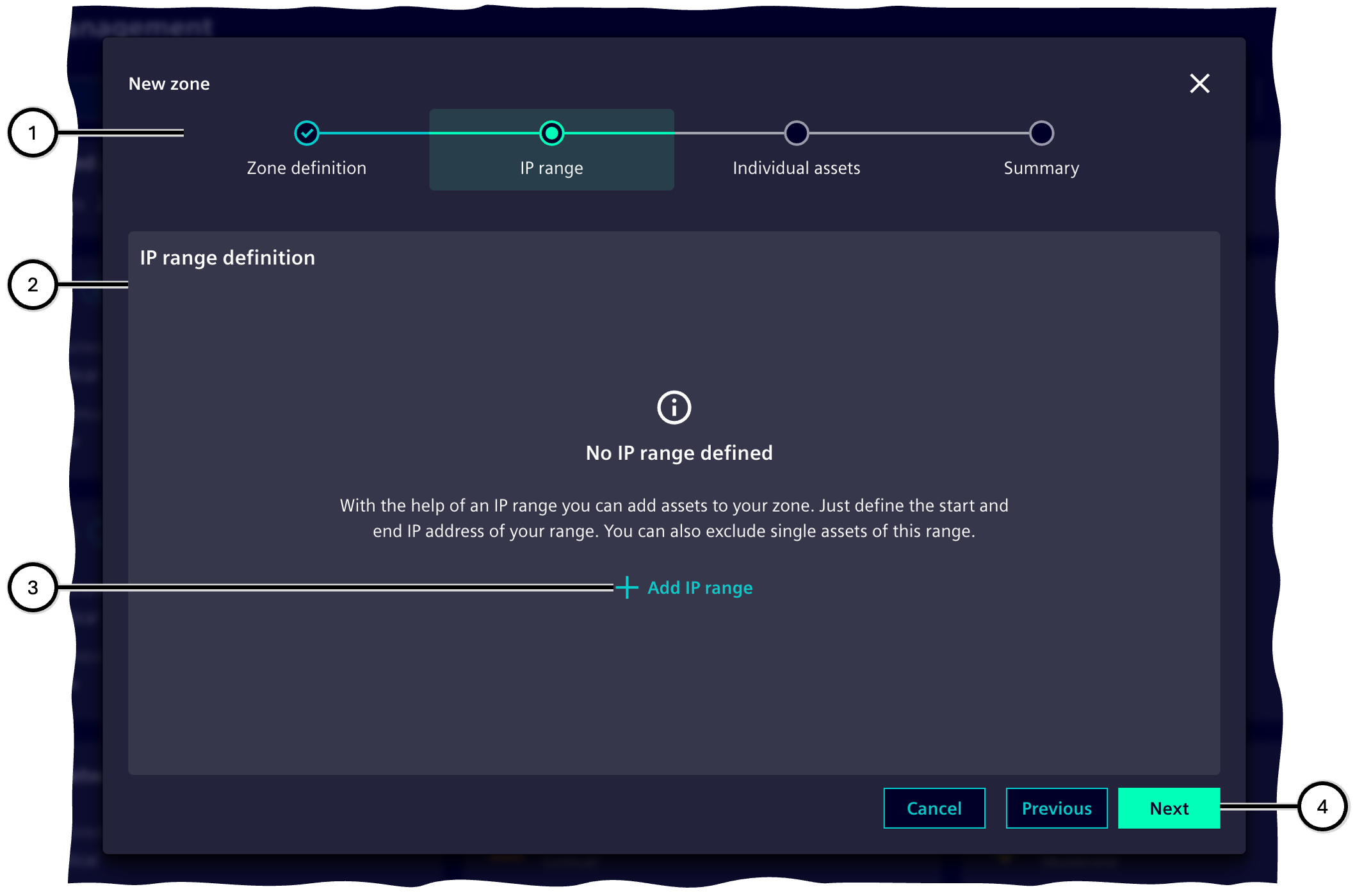

IP-Bereich

In diesem Schritt werden Geräte basierend auf ihrer Zugehörigkeit zu einem IP-Bereich der Zone hinzugefügt.

Hinweis Geräte, die Teil eines IP-Bereichs der aktuellen Zone sind und manuell zur Ausschlussliste in Schritt 'IP-Bereich' hinzugefügt wurden, werden im Schritt 'Individuelle Geräte' nicht aufgeführt.

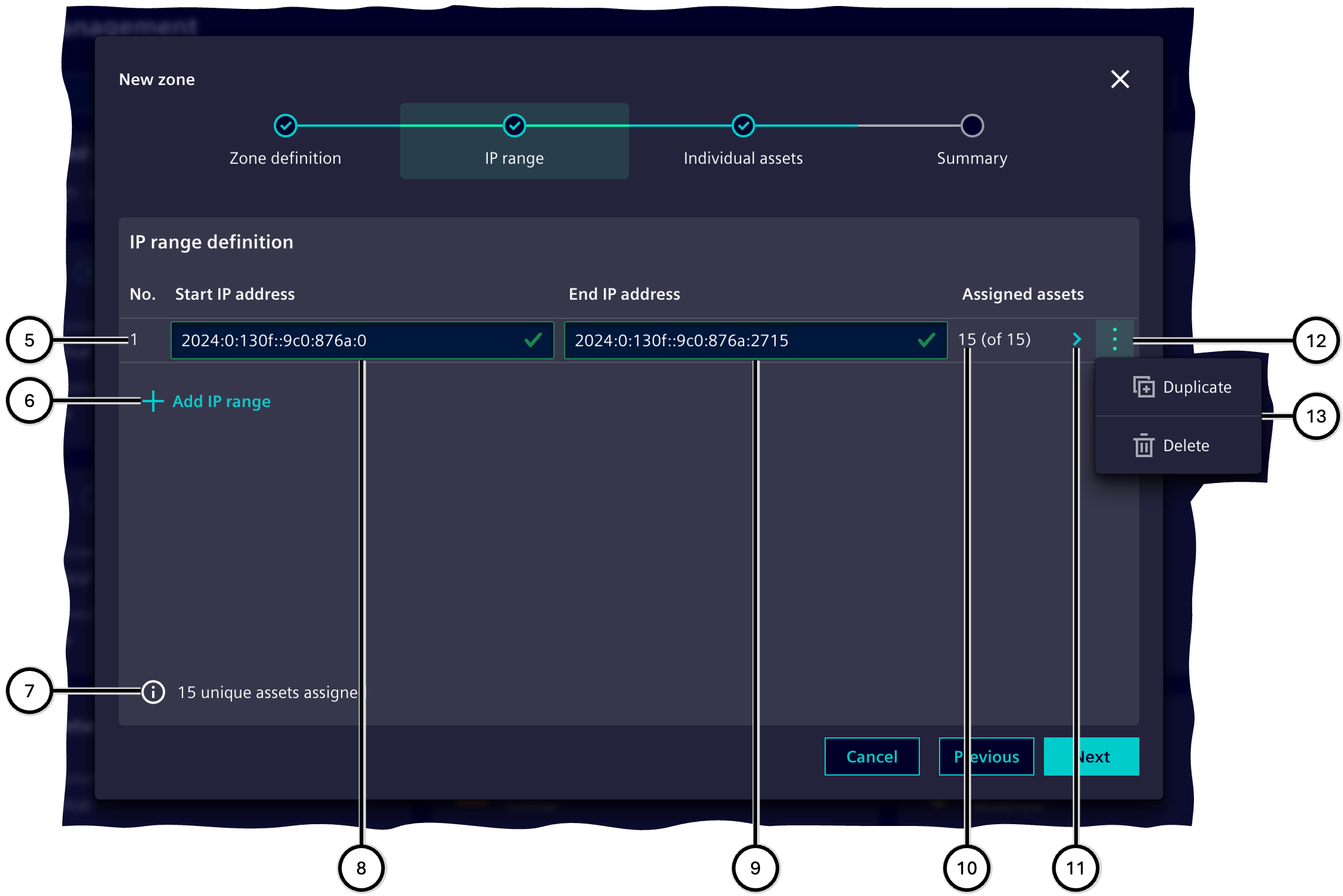

Es können beliebig viele IP-Bereiche ⑤ gemäß den IPv4- oder IPv6-Protokollen definiert werden (③, ⑥); die Start-IP-Adresse (⑧) und die End-IP-Adresse (⑨) sind dafür erforderlich. Siehe auch Überprüfung der Benutzereingabe. IP-Bereiche können dupliziert und auch gelöscht werden (⑫, ⑬).

Alle Geräte, die mindestens eine IP-Adresse in einem IP-Bereich haben, werden diesem Bereich automatisch zugewiesen. Wenn die mit einem Gerät angezeigte IP-Adresse nicht im IP-Bereich liegt, hat das Gerät andere IP-Adressen, von denen mindestens eine im IP-Bereich liegt.

Die Zuweisung von Geräten in einem IP-Bereich zur Zone kann dann manuell angepasst werden ⑪. Für jeden IP-Bereich wird angezeigt, wie viele Geräte aus dem IP-Bereich tatsächlich der Zone zugewiesen sind und wie viele Geräte grundsätzlich innerhalb der Start- und Endadressen liegen ⑩.

Die Zuweisung von Geräten bietet diese Listen:

- Ausschlussliste ⑯

Diese Geräte werden der Zone nicht zugewiesen und bleiben Teil der nicht zugewiesenen Geräte.

- Zuweisungsliste ⑰

Diese Geräte sind Teil der Zone.

Es ist möglich, alle Geräte in einer Liste ⑱ oder einzelne Geräte ⑲ in die andere Liste zu verschieben. Der Hersteller, der Gerätename und die IP-Adresse werden für jedes Gerät angezeigt ⑳. Ein Eingabefeld ⑮ ermöglicht es, spezifische Geräte innerhalb der Listen zu finden (⑯, ⑰). Die Sortierung der Geräte kann geändert werden (㉒).

| Nummer | Element |

|---|---|

| ① | Schritte des 'Zonen-Assistenten' |

| ② | Anzeige der definierten IP-Bereiche |

| ③ | Schaltfläche zum Erstellen eines neuen IP-Bereichs |

| ④ | Schaltflächen zur Navigation durch den Zonen-Assistenten |

| Nummer | Element |

|---|---|

| ⑤ | IP-Bereich, bestehend aus Start- und End-IP-Adresse |

| ⑥ | Schaltfläche zum Erstellen eines neuen IP-Bereichs |

| ⑦ | Gesamtzahl der über mindestens einen IP-Bereich zugewiesenen individuellen Geräte |

| ⑧ | Eingabefeld für Start-IP-Adresse |

| ⑨ | Eingabefeld für End-IP-Adresse |

| ⑩ | Anzahl der zugewiesenen Geräte |

| ⑪ | Schaltfläche zur Navigation zur manuellen Zuweisung von Geräten |

| ⑫ | Schaltfläche zum Anzeigen des Menüs |

| ⑬ | Menü mit Optionen |

| Nummer | Element |

|---|---|

| ⑭ | Schaltfläche zur Navigation zurück zur Anzeige der IP-Bereiche sowie Informationen zum ausgewählten IP-Bereich |

| ⑮ | Eingabefeld zur Suche nach Geräten innerhalb des IP-Bereichs |

| ⑯ | Liste der von diesem IP-Bereich auszuschließenden Geräte |

| ⑰ | Liste der diesem IP-Bereich zuzuweisenden Geräte |

| ⑱ | Schaltfläche zum Verschieben aller Geräte von der jeweiligen Liste in die andere Liste (⑯/⑰) |

| ⑲ | Schaltfläche zum Verschieben dieses Geräts von der aktuellen Liste in die andere Liste |

| ⑳ | Informationen zum Gerät (Hersteller, Gerätename, IP-Adresse) |

| ㉑ | Anzahl der Geräte in der jeweiligen Liste |

| ㉒ | Schaltfläche zur Anpassung der Sortierreihenfolge |

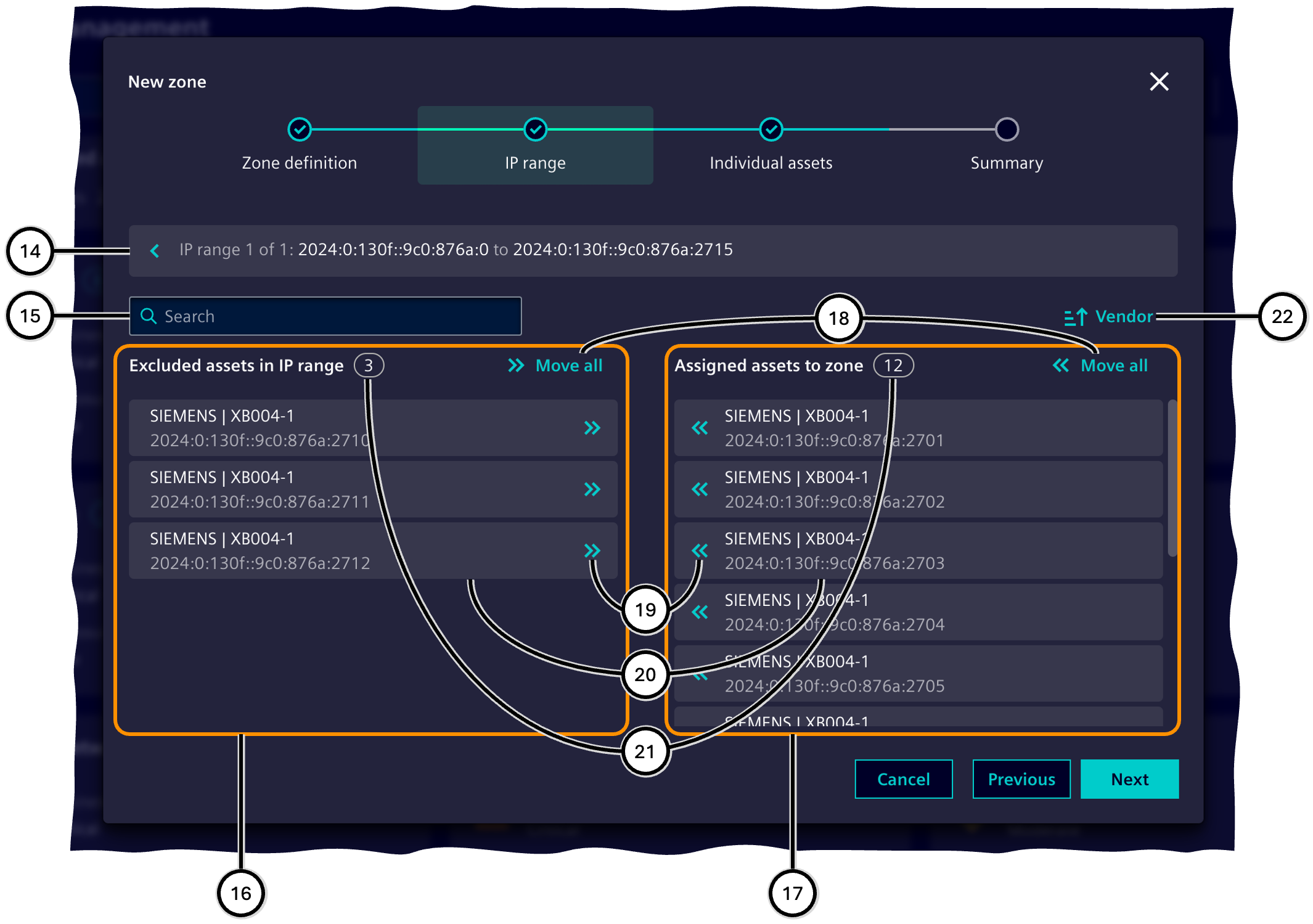

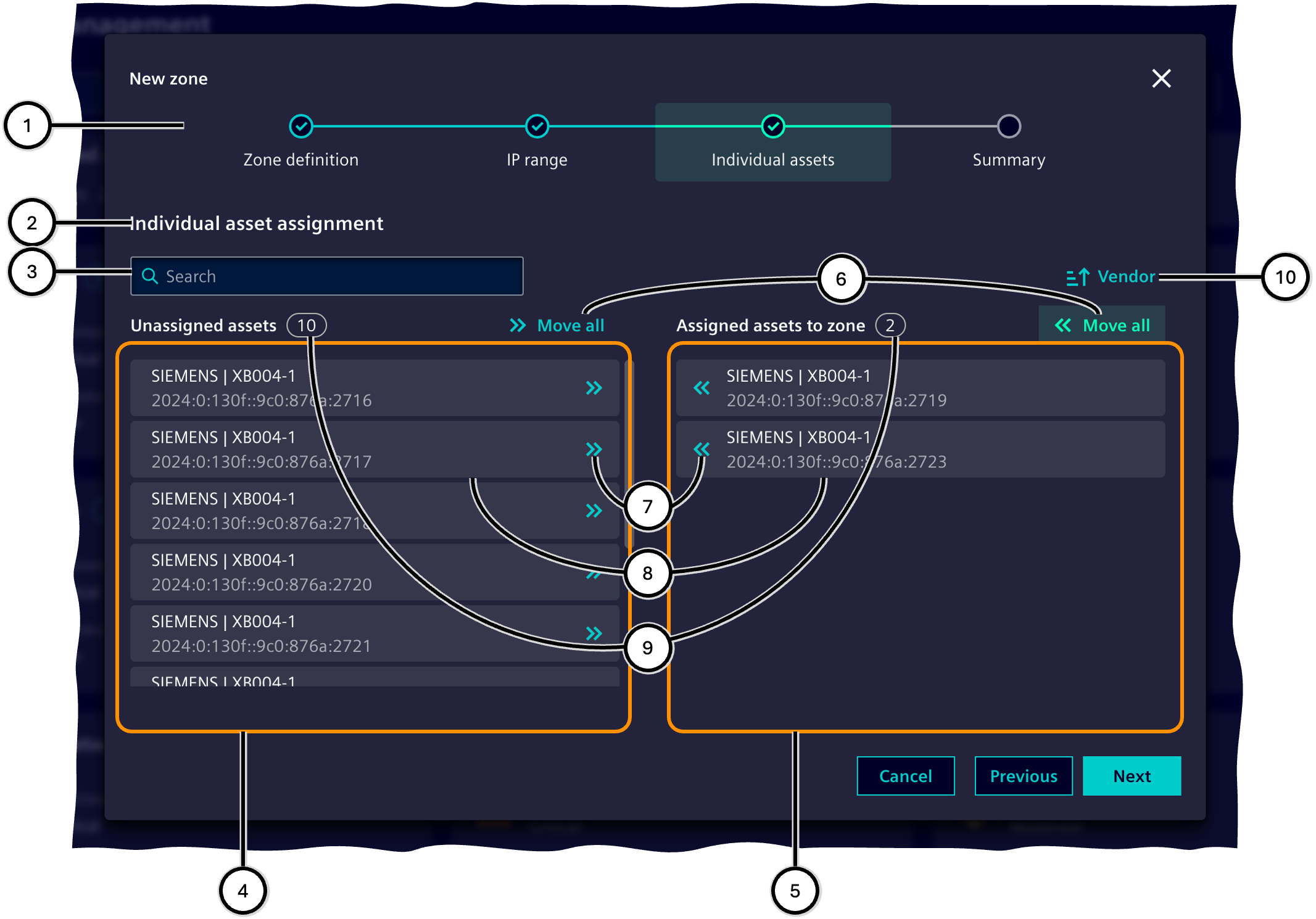

Individuelle Geräte

In diesem Schritt werden Geräte hinzugefügt, die nach anderen Kriterien als ihrer IP-Adresse gesucht werden, z.B. nach Name oder Produkttyp.

Hinweis Geräte, die Teil eines IP-Bereichs der aktuellen Zone sind und manuell zur Ausschlussliste in Schritt 'IP-Bereich' hinzugefügt wurden, werden im Schritt 'Individuelle Geräte' nicht aufgeführt.

Die Funktionalität dieses Schritts entspricht weitgehend der des letzten Dialogs des IP-Bereichs. Unterschiede sind:

-

Der Schritt verwendet keine IP-Bereiche und bietet daher keine Navigation zu einem übergeordneten Dialog.

-

Die linke Liste ④ zeigt nicht zugewiesene Geräte anstelle von ausgeschlossenen Geräten.

| Nummer | Beschreibung |

|---|---|

| ① | Schritte des 'Zonen-Assistenten' |

| ② | Anzeige der nicht zugewiesenen Geräte und manuell hinzugefügten Geräte |

| ③ | Eingabefeld zur Suche nach Geräten innerhalb des IP-Bereichs |

| ④ | Liste der nicht zugewiesenen Geräte |

| ⑤ | Liste der manuell hinzugefügten Geräte |

| ⑥ | Schaltfläche zum Verschieben aller Geräte von der jeweiligen Liste in die andere Liste (④/⑤) |

| ⑦ | Schaltfläche zum Verschieben dieses Geräts von der aktuellen Liste in die andere Liste |

| ⑧ | Informationen zum Gerät (Hersteller, Gerätename, IP-Adresse) |

| ⑨ | Anzahl der Geräte in der jeweiligen Liste |

| ⑩ | Schaltfläche zur Anpassung der Sortierreihenfolge |

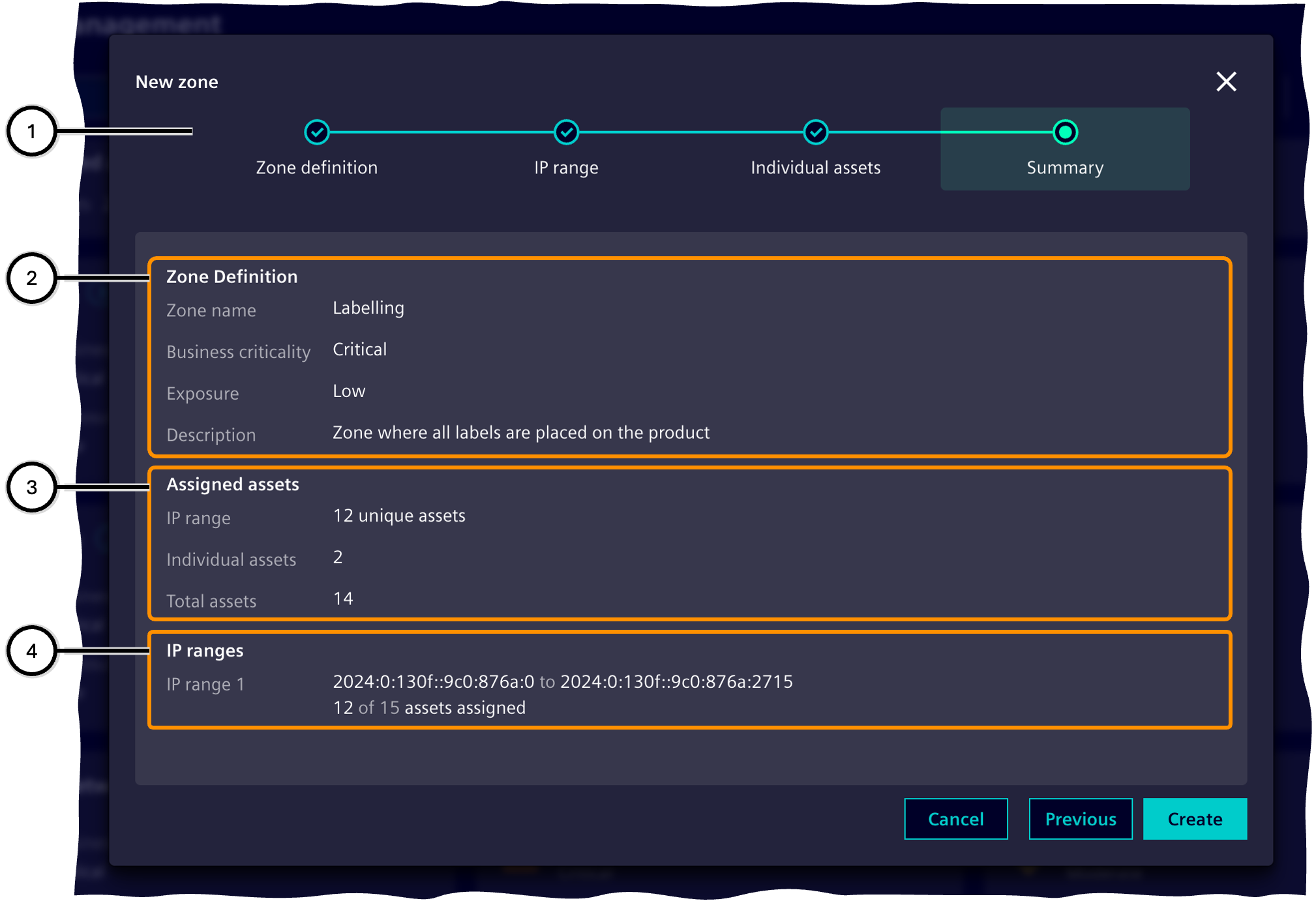

Zusammenfassung

In diesem Schritt werden die Informationen zur Zonendefinition zusammengefasst, bevor die Daten endgültig bestätigt und die Zone erstellt wird. Dieser Schritt bietet keine eigenen Interaktionsmöglichkeiten.

Die Informationen zu zugewiesenen Geräten ③ zeigen, wie viele Geräte über IP-Bereiche hinzugefügt wurden, wie viele individuell hinzugefügt wurden und wie viele Geräte insgesamt zu dieser Zone gehören.

Die Informationen zu den definierten IP-Bereichen ④ zeigen die einzelnen IP-Bereiche an. Für jeden IP-Bereich werden die Start- und End-IP-Adresse, die Anzahl der hinzugefügten und die Gesamtzahl der zum IP-Bereich gehörenden Geräte angezeigt.

| Nummer | Beschreibung |

|---|---|

| ① | Schritte des 'Zonen-Assistenten' |

| ② | Informationen zur Zonendefinition |

| ③ | Informationen zu zugewiesenen Geräten |

| ④ | Informationen zu den definierten IP-Bereichen |

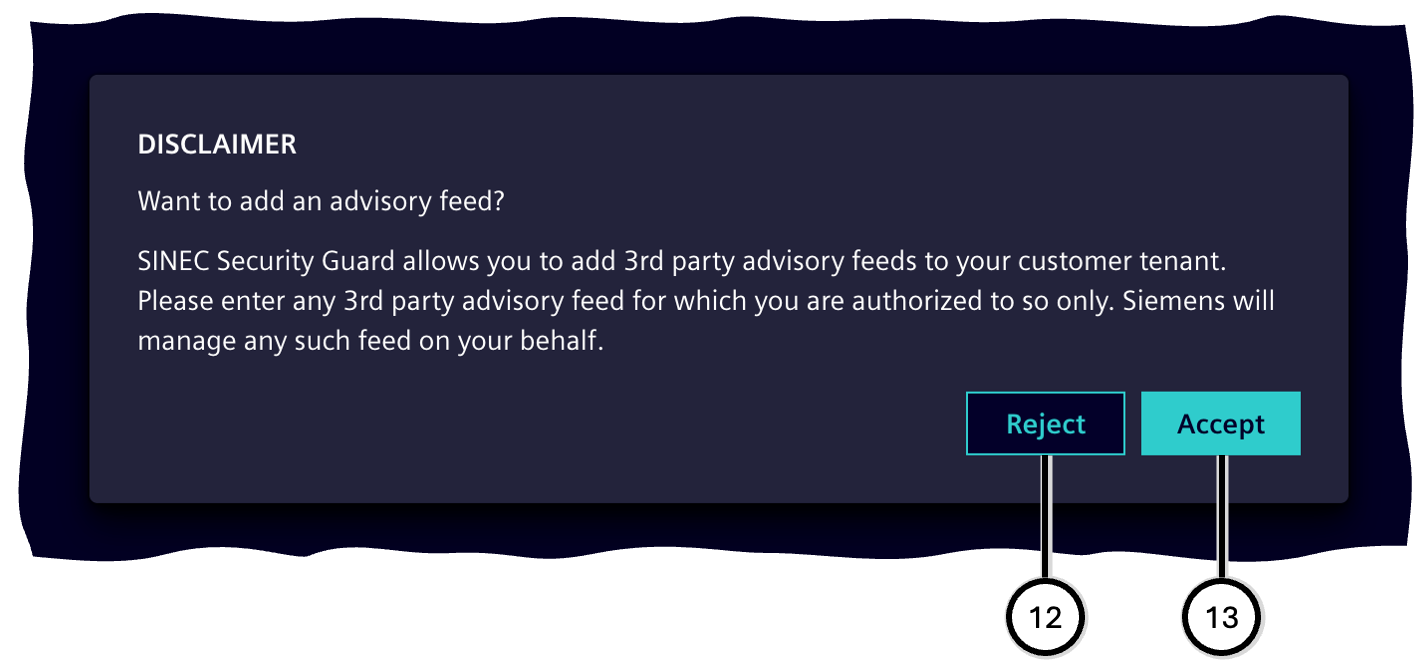

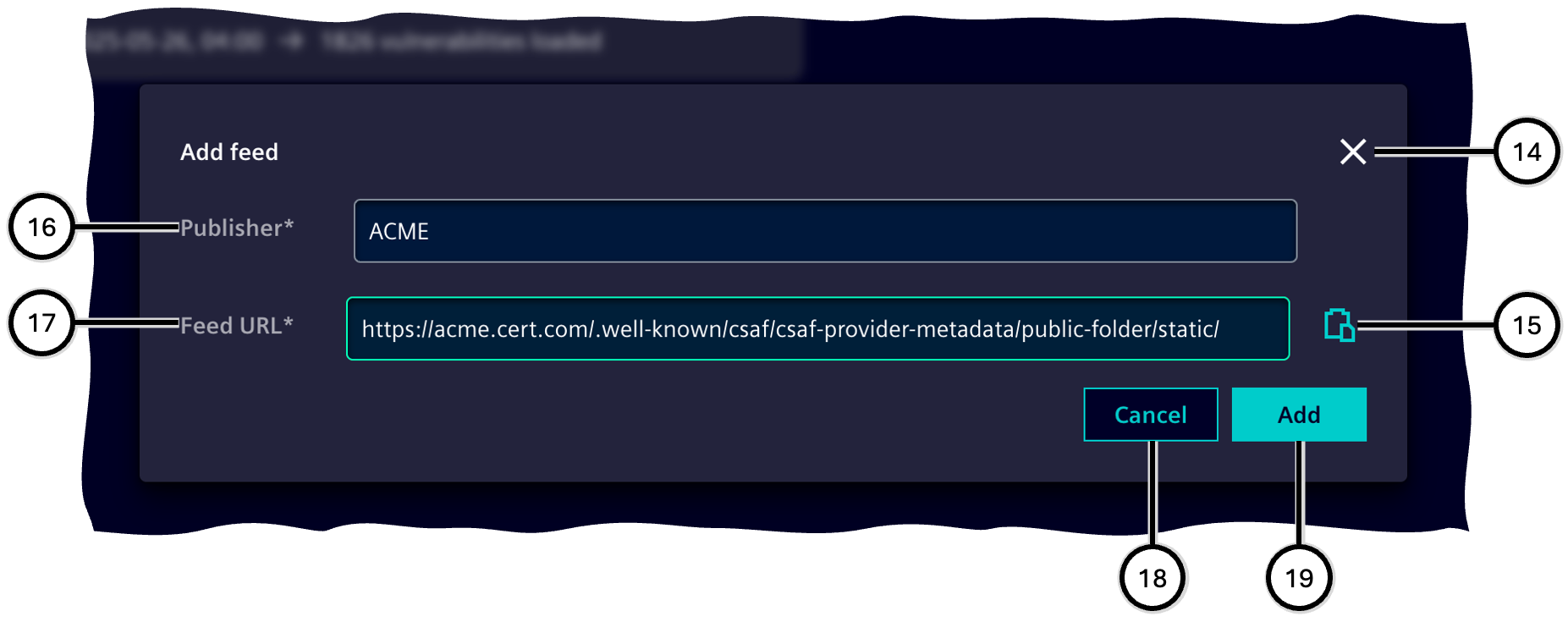

Schwachstellen-Datenquellen

In diesem Bereich werden alle Schwachstellen-Datenquellen aufgelistet, die von SINEC Security Guard verwendet werden – sowohl systemeigene Datenquellen, die Teil von SINEC Security Guard sind, als auch manuell zu Ihrem Tenant hinzugefügte Datenquellen. Eine Schwachstellen-Datenquelle ist eine Informationsquelle über Schwachstellen in Produkten und Geräten. Solche Datenquellen sind erforderlich, um SINEC Security Guard mit Informationen über Schwachstellen im vorhandenen Inventar zu versorgen. Sie werden von Herstellern, Anbietern, Organisationen oder anderen Interessengruppen zusammengestellt.

SINEC Security Guard ermöglicht die Einbindung von Schwachstellen-Datenquellen ④, die das standardisierte CSAF-Format verwenden. Dieses Format erlaubt es, große Mengen an Schwachstelleninformationen auf das vorhandene Inventar abzubilden – einschließlich Empfehlungen zum Umgang mit spezifischen Schwachstellen eines Produkts.

Jede Schwachstellen-Datenquelle zeigt ihren Herausgeber ⑦, die URL ⑧, das Datum der letzten Abfrage ⑨ sowie die Anzahl der bei dieser Abfrage erhaltenen Schwachstellen ⑩ an.

Beim Hinzufügen einer neuen Schwachstellen-Datenquelle über die Hinzufügen-Funktion ④ müssen Sie den Namen des Herausgebers ⑯ (max. 64 Zeichen) und die URL der Datenquelle ⑰ eingeben. Die URL erhalten Sie direkt vom Herausgeber – in vielen Fällen sind dies die Hersteller oder Anbieter von Geräten. Sie können die URL manuell eingeben oder einfügen ⑮.

Hinweis Nach dem Hinzufügen einer neuen Schwachstellen-Datenquelle wird Schwachstelleninformation von der neuen Quelle bezogen ⑪. Dieser Prozess kann einige Minuten dauern, und währenddessen kann die neue Schwachstellen-Datenquelle nicht wieder gelöscht werden.

Das Abrufdatum wird jedes Mal aktualisiert, wenn eine Verbindung zwischen SINEC Security Guard und der Schwachstellen-Datenquelle hergestellt und Informationen ausgetauscht wurden – unabhängig davon, ob neue Hinweise für Geräte im Inventar gefunden wurden.

Die Kopieren-Schaltfläche ⑥ kopiert die URL der jeweiligen Datenquelle in die Zwischenablage – z. B. zur Verwendung in anderen Tools.

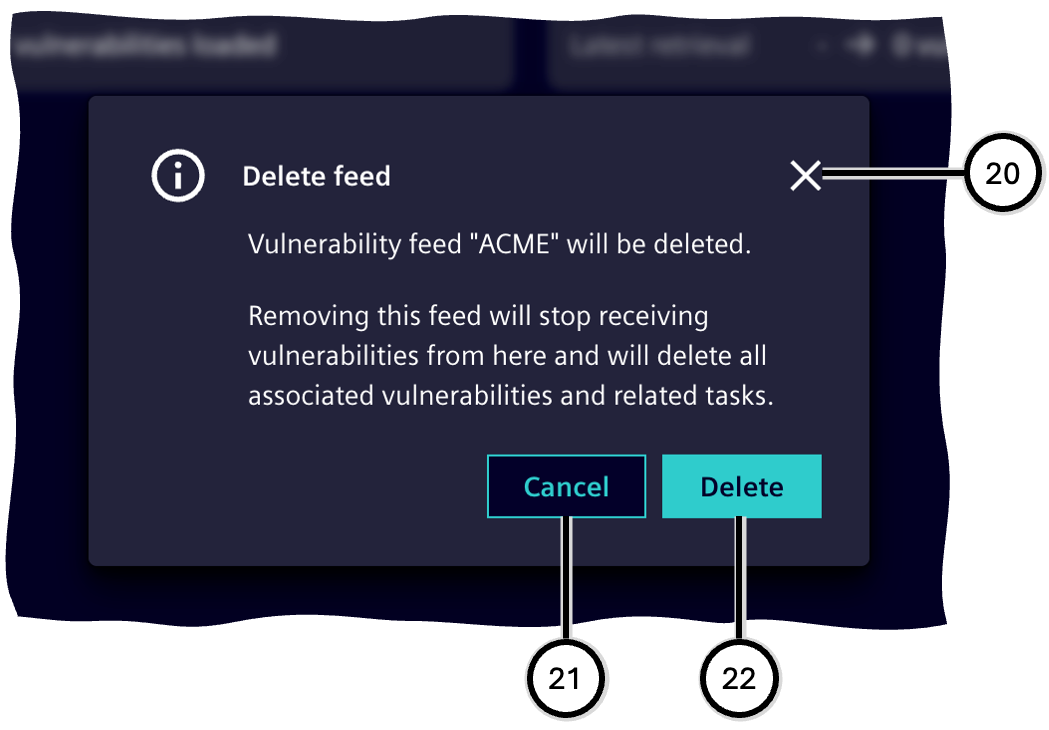

Die Löschen-Schaltfläche ⑤ ermöglicht das Entfernen einer manuell hinzugefügten Datenquellen, sodass keine weiteren Informationen mehr abgerufen werden. Das endgültige Löschen einer Datenquelle ㉒ beendet den Empfang von Schwachstelleninformationen und entfernt alle zugehörigen Schwachstellen und Aufgaben.

Hinweis

SINEC Security Guard erlaubt das Hinzufügen von Drittanbieter-Datenquellen zu Ihrem Tenant. Bitte geben Sie nur solche Datenquellen ein, zu deren Nutzung Sie berechtigt sind. Siemens verwaltet diese Datenquellen in Ihrem Namen. Sie müssen diesen Bedingungen ② zustimmen, um Drittanbieter-Datenquellen mit SINEC Security Guard zu verwenden.

Eine Schwachstelle kann parallel in mehreren Datenquellen kommuniziert werden. Ein Herausgeber kann einen Feed bereitstellen, um Schwachstellen sowohl für eigene Produkte als auch für Produkte anderer Hersteller zu beschreiben.

| Nummer | Beschreibung |

|---|---|

| ① | Gesamtanzahl der Schwachstellen-Datenquellen |

| ② | Suchfeld |

| ③ | Kennzeichnung von manuell hinzugefügten Datenquellen |

| ④ | Hinzufügen-Schaltfläche |

| ⑤ | Löschen-Schaltfläche |

| ⑥ | Kopieren-Schaltfläche |

| ⑦ | Herausgeber-Name |

| ⑧ | Datenquellen-URL |

| ⑨ | Datum der letzten Abfrage |

| ⑩ | Anzahl der Schwachstellen |

| ⑪ | Notiz, dass Schwachstellen bezogen werden |

| Nummer | Beschreibung |

|---|---|

| ⑫ | Schaltfläche zum Ablehnen der Bedingungen |

| ⑬ | Schaltfläche zum Akzeptieren der Bedingungen |

| Nummer | Beschreibung |

|---|---|

| ⑭ | Abbrechen-Schaltfläche |

| ⑮ | Schaltfläche zum Einfügen aus der Zwischenablage |

| ⑯ | Eingabefeld für Herausgeber-Name |

| ⑰ | Eingabefeld für Datenquellen-URL |

| ⑱ | Schaltfläche zum Abbrechen des Hinzufügens |

| ⑲ | Schaltfläche zum Hinzufügen der Datenquelle |

| Nummer | Beschreibung |

|---|---|

| ⑳ | Schaltfläche zum Abbrechen des Löschvorgangs |

| ㉑ | Schaltfläche zum Abbrechen des Löschvorgangs |

| ㉒ | Schaltfläche zum endgültigen Löschen der Datenquelle |

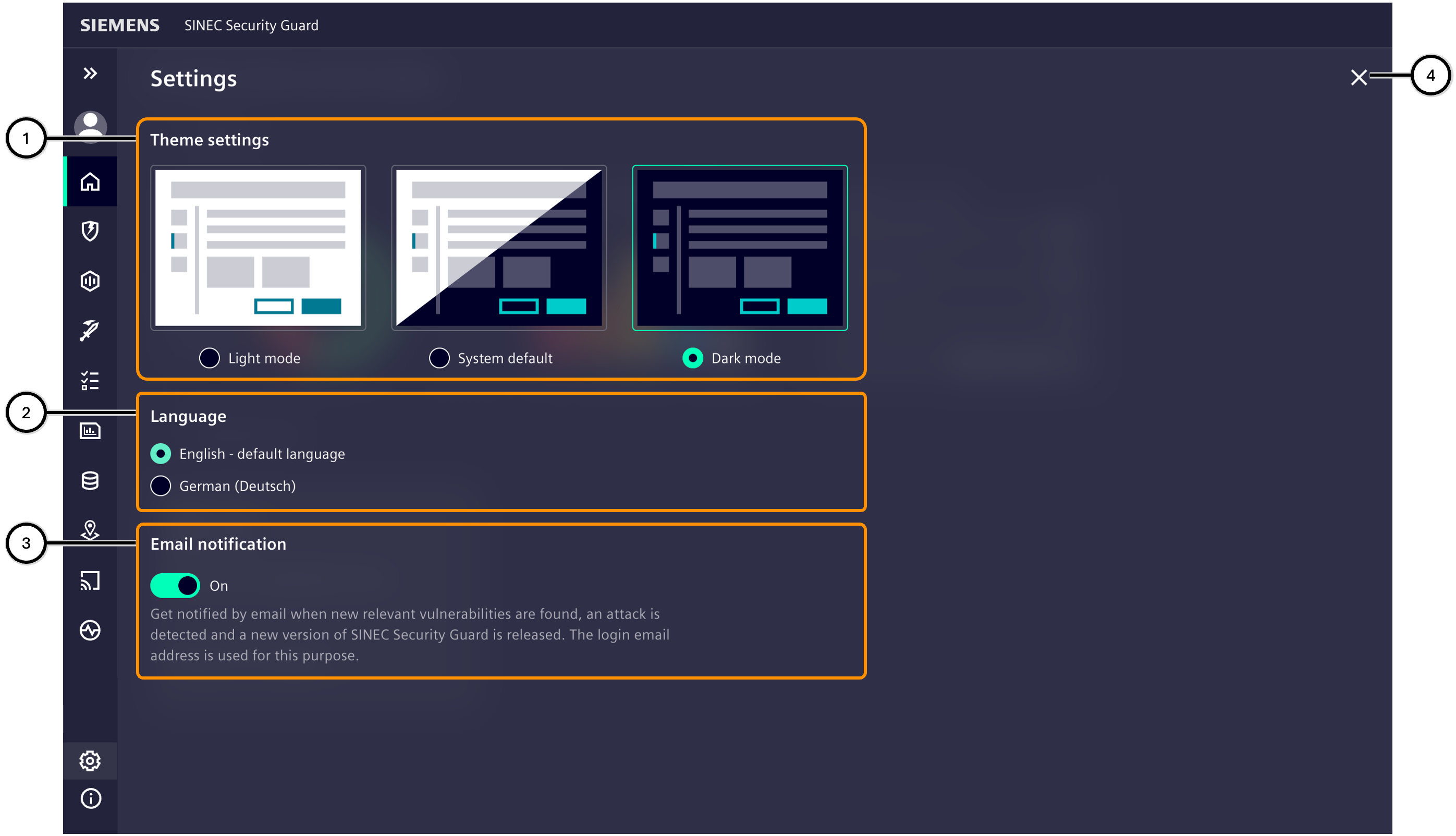

Einstellungen

In diesem Bereich kann SINEC Security Guard an individuelle Präferenzen angepasst werden.

Um die Einstellungen zu schließen, wechseln Sie entweder zu einer anderen Ansicht oder verwenden Sie die Schließen-Schaltfläche ④.

Alle Einstellungen werden unmittelbar angewendet, wenn eine der angebotenen Optionen gewählt wird.

| Nummer | Beschreibung |

|---|---|

| ① | Layout-Einstellungen |

| ② | Sprache |

| ③ | Trennzeichen für CSV-Dateien |

| ④ | E-Mail-Benachrichtigungen |

| ⑤ | Schaltfläche zum Schließen der Einstellungen-Seite |

Hinweis Einstellungen für Design und Sprache werden in Browser Cache gespeichert und gelten somit nur für das jeweilige Gerät. Bei Nutzung des Browsers im Inkognito-Modus werden die Einstellungen nicht gespeichert; beim erneuten Start von SINEC Security Guard werden dann die Standardwerte verwendet (Design: „Heller Modus“, Sprache: „Englisch“). Die Einstellungen für E-Mail-Benachrichtigungen werden benutzerbezogen gespeichert und gelten für das gesamte Benutzerkonto.

Layouteinstellungen

Für SINEC Security Guard stehen verschiedene Designs zur Auswahl, die nach persönlicher Präferenz gewählt werden können:

| Name | Beschreibung |

|---|---|

| Heller Modus | Dieser Modus kann vorteilhaft sein bei Nutzung in heller Umgebung oder tagsüber – oder je nach persönlichem Geschmack. |

| System-Standard | Der Modus passt sich automatisch den Systemeinstellungen an, zum Beispiel bei mobilen Geräten, welche bei entsprechender technischer Ausstattung die aktuelle Lichtsituation erkennen können. |

| Dunkler Modus | Dieser Modus kann vorteilhaft sein bei Nutzung in dunkler Umgebung oder nachts – oder je nach persönlichem Geschmack. |

Sprache

Die Sprache der Benutzeroberfläche von SINEC Security Guard kann frei gewählt werden. Das Umschalten der Sprache dauert nur wenige Sekunden und erfordert keinen Neustart.

Trennzeichen für CSV-Dateien

Hier kann festgelegt werden, welches Zeichen bei Exporten, die das CSV-Format verwenden, als Trennzeichen zwischen Zellen-Daten verwendet werden soll. Dies hilft beim Öffnen von exportierten CSV-Dateien mit anderen Programmen.

E-Mail-Benachrichtigungen

SINEC Security Guard versendet E-Mails zu Aktivitäten im System. Dieses Verhalten kann über die Einstellung für E-Mail-Benachrichtigungen angepasst werden und ist jederzeit änderbar.

Änderungen wirken sich auf zukünftige Benachrichtigungen aus. Beim Wechsel von „ausgeschaltet“ auf „eingeschaltet“ werden keine Benachrichtigungen für Ereignisse gesendet, die vor der Aktivierung stattgefunden haben. Bei Abonnement der E-Mail-Benachrichtigungen werden Benachrichtigungen in folgenden Fällen versendet:

- Neue Schwachstellen werden bei den hochgeladenen Assets entdeckt

- SINEC Security Guard wird auf die nächste Version aktualisiert

Um zusätzliche Sicherheitsrisiken zu vermeiden, enthalten E-Mail-Benachrichtigungen keine detaillierten Informationen zu Schwachstellen oder Sicherheitsereignissen. Für weitere Informationen loggen Sie sich bei SINEC Security Guard ein.

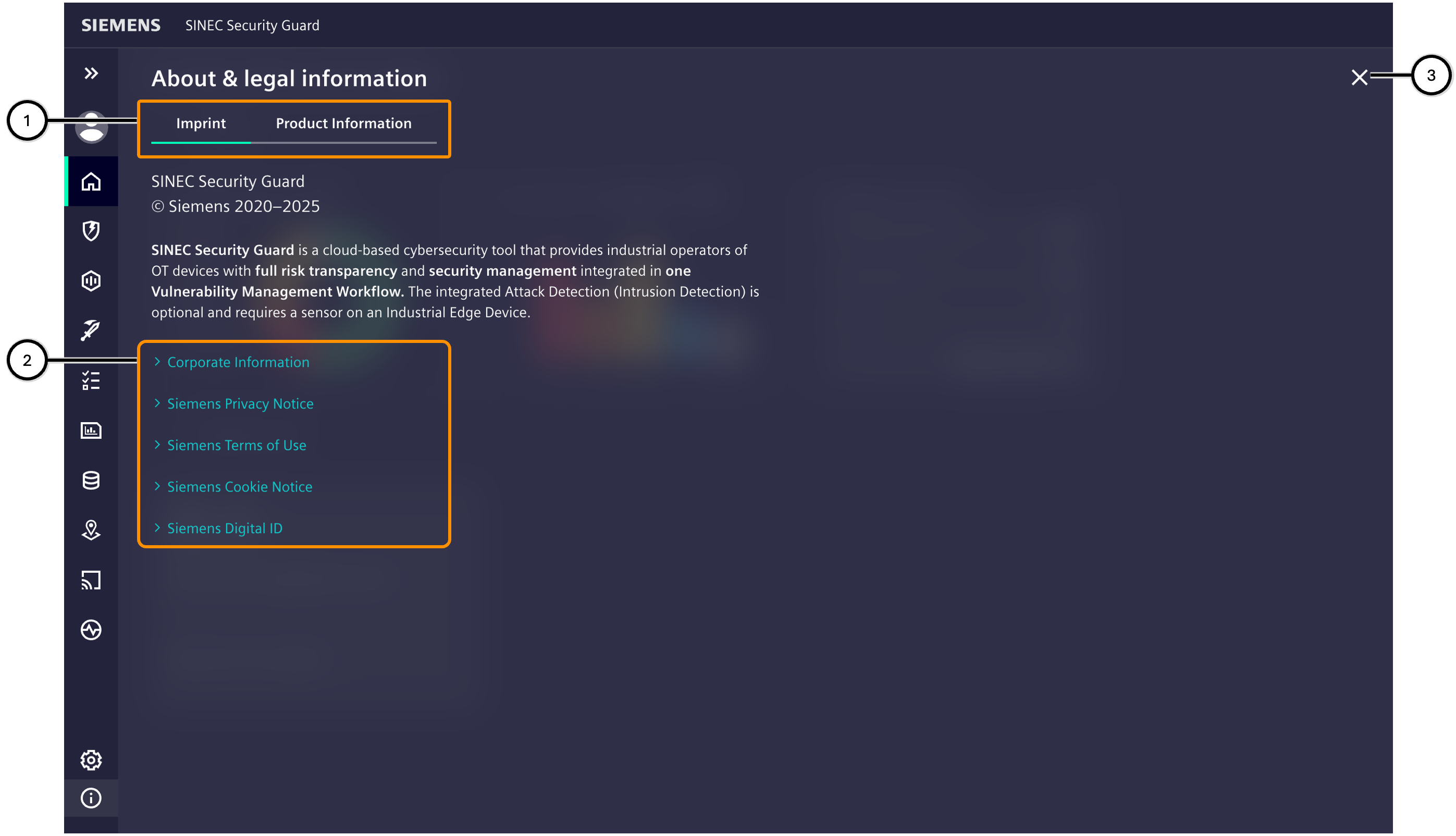

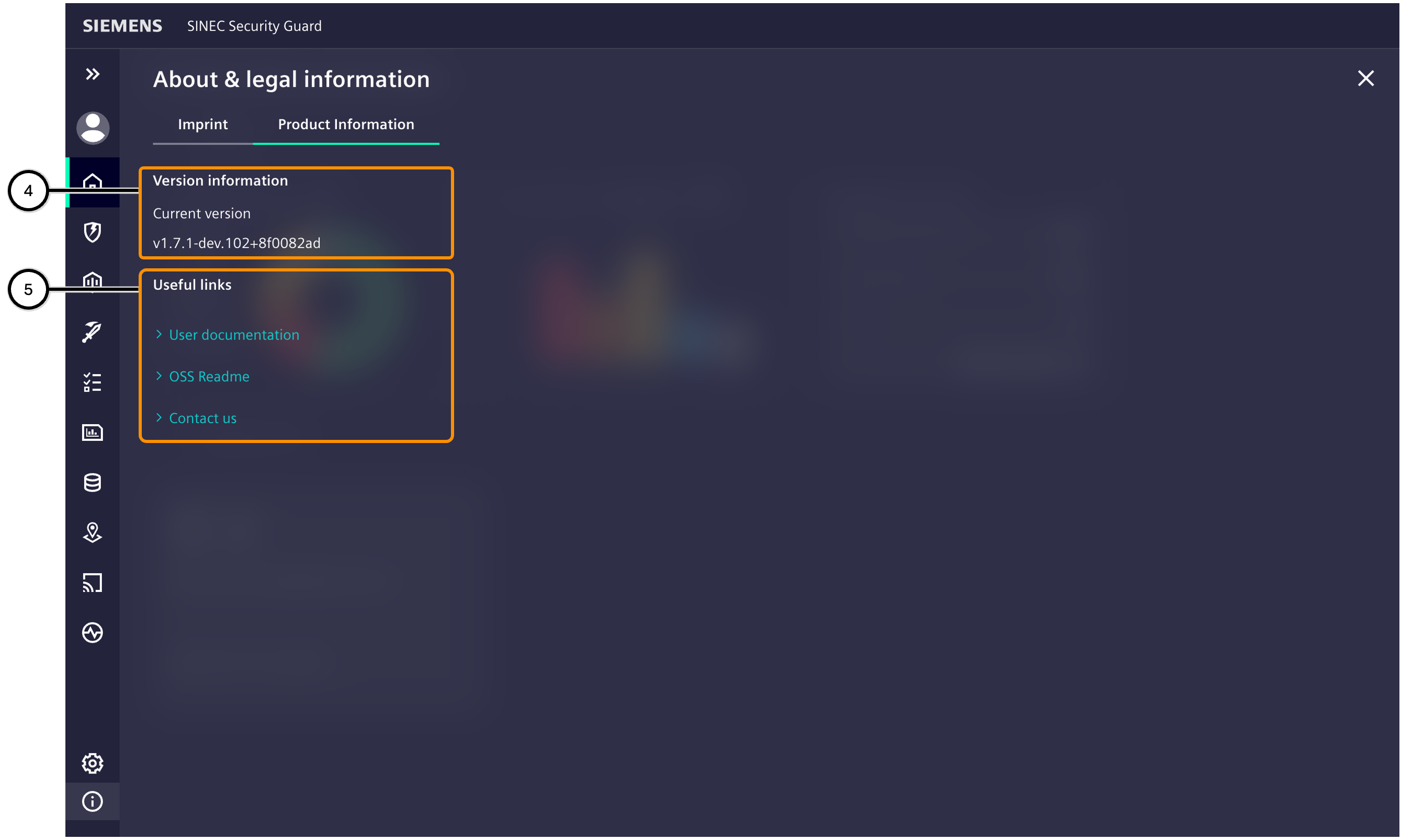

Impressum und Produktinformationen

Dieser Bereich zeigt Informationen über das Produkt SINEC Security Guard und zu rechtlichen Belangen. Mit der Informationsgruppen-Navigation ① kann zwischen den angebotenen Inhalten gewechselt werden.

Links ②, ⑤ öffnen sich in einem separaten Browser-Reiter.

Um Impressum und Produktinformationen zu schließen, wechseln Sie entweder zu einer anderen Ansicht oder verwenden Sie die Schließen-Schaltfläche ③.

| Nummer | Beschreibung |

|---|---|

| ① | Informationsgruppen-Navigation |

| ② | Links zu rechtlich relevanten Quellen |

| ③ | Schaltfläche zum Schließen der Einstellungen-Seite |

| Nummer | Beschreibung |

|---|---|

| ④ | Informationen zur aktuell verwendeten Version von SINEC Security Guard |

| ⑤ | Links zu hilfreichen Informationen wie Dokumentation und Kontaktmöglichkeiten |